Was ist Zero-Day (0day) Exploit

Ein Zero-Day (0day) Exploit ist ein Cyberangriff auf eine Software-Schwachstelle, die dem Softwareanbieter oder Antivirenanbietern unbekannt ist. Der Angreifer erkennt die Software-Sicherheitsanfälligkeit vor allen Parteien, die daran interessiert sind, sie zu mildern, erstellt schnell einen Exploit und verwendet ihn für einen Angriff. Solche Angriffe sind sehr wahrscheinlich erfolgreich, weil Abwehrkräfte nicht vorhanden sind. Dies macht Zero-Day-Angriffe zu einer schweren Sicherheitsbedrohung.,

Zu den typischen Angriffsvektoren gehören Webbrowser, die aufgrund ihrer Allgegenwart häufige Ziele sind, und E-Mail-Anhänge, die Schwachstellen in der Anwendung ausnutzen, die den Anhang öffnet, oder in bestimmten Dateitypen wie Word, Excel, PDF oder Flash.

Ein verwandtes Konzept ist Zero-Day-Malware — ein Computervirus, für den bestimmte Antivirensoftware-Signaturen noch nicht verfügbar sind, sodass signaturbasierte Antivirensoftware sie nicht stoppen kann.

Typische Ziele für einen Zero-Day-Exploit sind:

- Regierungsabteilungen.

- Große Unternehmen.,

- Personen mit Zugang zu wertvollen Geschäftsdaten wie geistigem Eigentum.

- Große Anzahl von Heimanwendern, die ein anfälliges System wie einen Browser oder ein Betriebssystem verwenden. Hacker können Schwachstellen verwenden, um Computer zu kompromittieren und massive Botnetze aufzubauen.

- Hardware-Geräte, firmware und Internet der Dinge (IoT).

- In einigen Fällen verwenden Regierungen Zero-Day-Exploits, um Einzelpersonen, Organisationen oder Länder anzugreifen, die ihre natürliche Sicherheit bedrohen.,

Da Zero-Day-Schwachstellen für verschiedene Parteien wertvoll sind, gibt es einen Markt, in dem Organisationen Forscher bezahlen, die Schwachstellen entdecken. Zusätzlich zu diesem „weißen Markt“ gibt es graue und schwarze Märkte, in denen Zero-Day-Schwachstellen ohne öffentliche Bekanntgabe für bis zu Hunderttausende von Dollar gehandelt werden.,

Beispiele für Zero-Day-Angriffe

Einige hochkarätige Beispiele für Zero-Day-Angriffe umfassen:

-

- Stuxnet: Dieser bösartige Computerwurm zielte auf Computer ab, die in mehreren Ländern, darunter Iran, Indien und Indonesien, für Produktionszwecke verwendet wurden. Das Hauptziel waren die iranischen Urananreicherungsanlagen mit der Absicht, das Atomprogramm des Landes zu stören.Die Zero-Day-Schwachstellen bestanden in Software, die auf Industriecomputern ausgeführt wurde, die als speicherprogrammierbare Steuerungen (SPS) bekannt sind und unter Microsoft Windows ausgeführt wurden., Der Wurm infizierte die SPS durch Schwachstellen in der Siemens Step7-Software, wodurch die SPS unerwartete Befehle an Montagelinenmaschinen ausführte und die Zentrifugen sabotierte, die zum Trennen von Kernmaterial verwendet wurden.

- Sony zero-day Attack: Sony Pictures wurde Ende 2014 Opfer eines Zero-Day Exploits. Der Angriff lähmte Sonys Netzwerk und führte zur Veröffentlichung sensibler Unternehmensdaten auf Filesharing-Sites. Zu den kompromittierten Daten gehörten Details zu bevorstehenden Filmen, Geschäftsplänen und den persönlichen E-Mail-Adressen hochrangiger Sony-Führungskräfte., Die Details der genauen Sicherheitsanfälligkeit, die beim Sony-Angriff ausgenutzt wurde, bleiben unbekannt.

- RSA: Im Jahr 2011 nutzten Hacker eine damals nicht gepatchte Sicherheitslücke in Adobe Flash Player, um Zugriff auf das Netzwerk des Sicherheitsunternehmens RSA zu erhalten. Die Angreifer schickten E-Mails mit Excel-Tabellenkalkulationsanhängen an kleine Gruppen von RSA-Mitarbeitern. Die Tabellenkalkulationen enthielten eine eingebettete Flash-Datei, die die Zero-Day-Flash-Sicherheitsanfälligkeit ausnutzte. Als einer der Mitarbeiter die Tabelle öffnete, installierte der Andere das Poison Ivy Remote Administration Tool, um die Kontrolle über den Computer zu übernehmen.,Sobald sie Zugriff auf das Netzwerk erhalten hatten, suchten Angreifer nach vertraulichen Informationen, kopierten sie und übermittelten sie an externe Server, die sie kontrollierten. RSA gab zu, dass unter den gestohlenen Daten sensible Informationen zu den SecurID-Zwei-Faktor-Authentifizierungsprodukten des Unternehmens gehörten, die weltweit für den Zugriff auf sensible Daten und Geräte verwendet wurden.

- Operation Aurora: Dieser Zero-Day-Exploit von 2009 zielte auf das geistige Eigentum mehrerer großer Unternehmen ab, darunter Google, Adobe Systems, Yahoo und Dow Chemical., Die Sicherheitslücken bestanden sowohl im Internet Explorer als auch in Perforce; Letzteres wurde von Google zur Verwaltung des Quellcodes verwendet.

Zero-day Vulnerability detection

Definitionsgemäß gibt es noch keine Patches oder Antivirensignaturen für Zero-Day-Exploits, so dass sie schwer zu erkennen sind. Es gibt jedoch mehrere Möglichkeiten, zuvor unbekannte Software-Schwachstellen zu erkennen.

Schwachstellen-Scans

Schwachstellen-Scans erkennen können einige zero-day-exploits., Sicherheitsanbieter, die Lösungen zum Scannen von Sicherheitslücken anbieten, können Angriffe auf Software-Code simulieren, Codeüberprüfungen durchführen und versuchen, neue Sicherheitslücken zu finden, die möglicherweise nach einem Software-Update eingeführt wurden.

Dieser Ansatz kann nicht alle Zero-Day-Exploits erkennen. Aber selbst für diejenigen, die es erkennt, reicht das Scannen nicht aus-Organisationen müssen auf die Ergebnisse eines Scans reagieren, eine Codeüberprüfung durchführen und ihren Code bereinigen, um den Exploit zu verhindern. In Wirklichkeit reagieren die meisten Unternehmen nur langsam auf neu entdeckte Schwachstellen, während Angreifer einen Zero-Day-Exploit sehr schnell ausnutzen können.,

Patch Management

Eine weitere Strategie besteht darin, Software-Patches so schnell wie möglich für neu entdeckte Software-Schwachstellen bereitzustellen. Während dies Zero-Day-Angriffe nicht verhindern kann, kann das schnelle Anwenden von Patches und Software-Upgrades das Risiko eines Angriffs erheblich reduzieren.

Es gibt jedoch drei Faktoren, die die Bereitstellung von Sicherheitspatches verzögern können. Softwareanbieter nehmen sich Zeit, um Schwachstellen zu entdecken, einen Patch zu entwickeln und an Benutzer zu verteilen. Es kann auch einige Zeit dauern, bis der Patch auf Organisationssysteme angewendet wird., Je länger dieser Prozess dauert, desto höher ist das Risiko eines Zero-Day-Angriffs.

Eingabevalidierung und Bereinigung

Die Eingabevalidierung löst viele der Probleme, die beim Scannen von Sicherheitslücken und beim Patch-Management auftreten. Es lässt Organisationen nicht ungeschützt, während sie Systeme patchen oder Code bereinigen—Prozesse, die Zeit brauchen können. Es wird von Sicherheitsexperten betrieben und ist viel flexibler, kann sich in Echtzeit an neue Bedrohungen anpassen und darauf reagieren.

Eine der effektivsten Möglichkeiten, Zero-Day-Angriffe zu verhindern, ist die Bereitstellung einer Web Application Firewall (WAF) am Netzwerkrand., Eine WAF überprüft den gesamten eingehenden Datenverkehr und filtert schädliche Eingaben heraus, die auf Sicherheitslücken abzielen könnten.

Der jüngste Fortschritt im Kampf gegen Zero-Day-Angriffe ist zudem der Runtime Application Self-Protection (RASP). RASP-Agenten sitzen in Anwendungen und untersuchen Anforderungsnutzlasten mit dem Kontext des Anwendungscodes zur Laufzeit, um festzustellen, ob eine Anforderung normal ist oder böswillige Anwendungen sich verteidigen können.,

Zero-Day-Initiative

Ein Programm zur Belohnung von Sicherheitsforschern für die verantwortungsvolle Offenlegung von Schwachstellen, anstatt die Informationen auf dem Schwarzmarkt zu verkaufen. Ziel ist es, eine breite Community von Schwachstellenforschern zu schaffen, die Sicherheitslücken vor Hackern entdecken und Softwareanbieter alarmieren können.

Sehen Sie, wie Imperva Web Application Firewall Ihnen helfen kann, mit zero-day-exploits.

Imperva zero-day threat mitigation

Schwachstellen-Scans und patch-management sind teilweise Lösungen, um zero-day-Angriffen., Und sie schaffen ein großes Fenster der Verwundbarkeit, aufgrund der Zeit, die es braucht, um Patches und Code-Fixes zu entwickeln und anzuwenden.

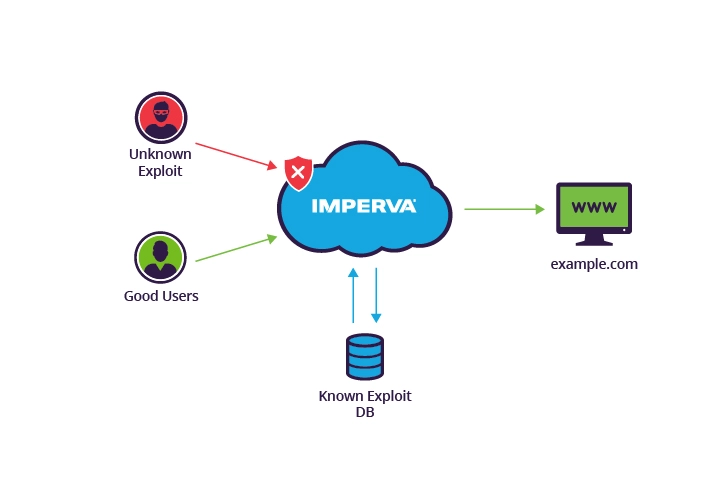

Die Web Application Firewall (WAF) von Imperva ist ein verwalteter Eingabevalidierungsdienst, der am Rand Ihres Netzwerks bereitgestellt wird und eingehenden Datenverkehr intelligent filtert und überprüft und Angriffe am Netzwerkrand blockiert.

Imperva RASP ist die neueste Innovation im Kampf gegen Zero-Day-Angriffe., Mithilfe patentierter grammatikbasierter Techniken, die LangSec nutzen, können sich Anwendungen mit RASP ohne Signaturen oder Patches verteidigen – dies bietet standardmäßig Sicherheit und erspart Ihnen die Betriebskosten eines 0-tägigen Off-Cycle-Patches.

Cloud-basiertes WAF von Imperva blockiert Zero-Day-Angriffe mithilfe von Crowdsourcing-Sicherheit zur Identifizierung neuer Bedrohungen