Bei PreVeil erklären wir unseren Kunden oft die Konzepte, wie öffentliche und private Schlüssel funktionieren. Wir dachten, es wäre hilfreich zu diskutieren, was diese Schlüssel sind, was sie nicht sind und wie sie funktionieren.

Der Blog unten bietet einen allgemeinen Überblick über öffentliche und private Schlüsselpaare und nicht eine architektonische Übersicht über PreVeil. Für ein detailliertes Verständnis der Public-Private-Key-Architektur von PreVeil lesen Sie bitte unser Architektur-Whitepaper.,

Wie öffentliche und private Schlüsselverschlüsselung funktioniert

Öffentliche und private Schlüssel bilden die Grundlage für Public-Key-Kryptographie , auch als asymmetrische Kryptographie bekannt. In der Kryptographie mit öffentlichen Schlüsseln stimmt jeder öffentliche Schlüssel nur mit einem privaten Schlüssel überein. Zusammen werden sie zum Verschlüsseln und Entschlüsseln von Nachrichten verwendet. Wenn Sie eine Nachricht mit dem öffentlichen Schlüssel einer Person codieren, kann diese nur mit dem entsprechenden privaten Schlüssel dekodiert werden.

Öffentliche und private Schlüssel: ein Beispiel

Bob möchte Alice eine verschlüsselte E-Mail senden. Dazu nimmt Bob Alices öffentlichen Schlüssel und verschlüsselt seine Nachricht an sie., Wenn Alice die Nachricht empfängt, nimmt sie den privaten Schlüssel, der ihr nur bekannt ist, um die Nachricht von Bob zu entschlüsseln.

Obwohl Angreifer versuchen könnten, den Server zu kompromittieren und die Nachricht zu lesen, werden sie nicht in der Lage sein, weil sie den privaten Schlüssel fehlt, um die Nachricht zu entschlüsseln. Nur Alice kann die Nachricht entschlüsseln, da sie die einzige mit dem privaten Schlüssel ist. Und wenn Alice antworten möchte, wiederholt sie einfach den Vorgang und verschlüsselt ihre Nachricht mit Bobs öffentlichem Schlüssel an Bob.,

![]()

Weitere Informationen zur Verwendung öffentlicher und privater Schlüssel:

Whitepaper: PreVeil Security and Design

Artikel: Ende-zu-Ende – Verschlüsselung![]()

Der Unterschied zwischen öffentlichen und privaten Schlüsseln

Öffentliche Schlüssel wurden von einigen als wie eine Geschäftsadresse im Web beschrieben-sie sind öffentlich und jeder kann sie nachschlagen und weitergeben. Bei der asymmetrischen Verschlüsselung können öffentliche Schlüssel für alle im System freigegeben werden. Sobald der Absender den öffentlichen Schlüssel hat, verwendet er ihn, um seine Nachricht zu verschlüsseln.,

Jeder öffentliche Schlüssel kommt mit einem eindeutigen privaten Schlüssel gepaart. Stellen Sie sich einen privaten Schlüssel vor, der dem Schlüssel zur Haustür eines Unternehmens ähnelt, in dem nur Sie eine Kopie haben. Dies definiert einen der Hauptunterschiede zwischen den beiden Schlüsseltypen. Der private Schlüssel stellt sicher, dass nur Sie durch die Haustür gelangen können. Bei verschlüsselten Nachrichten verwenden Sie diesen privaten Schlüssel zum Entschlüsseln von Nachrichten

Zusammen tragen diese Schlüssel dazu bei, die Sicherheit der ausgetauschten Daten zu gewährleisten. Eine mit dem öffentlichen Schlüssel verschlüsselte Nachricht kann ohne Verwendung des entsprechenden privaten Schlüssels nicht entschlüsselt werden.,

Erzeugen von öffentlichen und privaten Schlüsseln

Der öffentliche und der private Schlüssel sind nicht wirklich Schlüssel, sondern wirklich große Primzahlen, die mathematisch miteinander verwandt sind. In diesem Fall verwandt zu sein bedeutet, dass alles, was mit dem öffentlichen Schlüssel verschlüsselt ist, nur mit dem zugehörigen privaten Schlüssel entschlüsselt werden kann.

Eine Person kann den privaten Schlüssel nicht erraten, basierend auf dem öffentlichen Schlüssel zu kennen. Aus diesem Grund kann ein öffentlicher Schlüssel frei geteilt werden. Der private Schlüssel gehört jedoch nur einer Person.,

Es gibt mehrere bekannte mathematische Algorithmen, die verwendet werden, um den öffentlichen und privaten Schlüssel zu erzeugen. Einige angesehene Algorithmen umfassen:

- Rivest-Shamir-Adelman (RSA) – Älteste der öffentlich-privaten Schlüsselkryptografiesysteme., Häufig verwendet, um gemeinsam genutzte Schlüssel für symmetrische Schlüsselkryptographie zu übertragen

- Digital Signature Standard (DSS)– ein föderaler Informationsverarbeitungsstandard, der die Algorithmen spezifiziert, die zur Erzeugung digitaler Signaturen verwendet werden können, die von NIST

- Elliptic Curve Cryptography (ECC) verwendet werden-Wie der Name schon sagt, stützt sich ECC zur Erzeugung von Schlüsseln auf elliptische Kurven. Wird häufig für Schlüsselvereinbarungen und digitale Signaturen verwendet. Bei PreVeil, verwenden wir elliptische-Kurven-Kryptographie die Kurve 25519 und NIST P-256.,

Public key Kryptographie bietet die Grundlage für das sichere Senden und Empfangen von Nachrichten mit jedem, dessen öffentlichen Schlüssel Sie zugreifen können.

Öffentliche Schlüssel aktivieren:

- Benutzer zum Verschlüsseln einer Nachricht an andere Personen im System

- Sie können eine Signatur bestätigen, die von einem privaten Schlüssel signiert wurde

Private Schlüssel aktivieren:

- Sie können eine Nachricht entschlüsseln, die durch Ihren öffentlichen Schlüssel gesichert ist

- Sie können Ihre Nachricht mit Ihrem privaten Schlüssel signieren, damit die Empfänger wissen, dass die Nachricht nur von Ihnen stammen könnte.,

Public-private key encryption: Beispiele aus der Praxis

Digitale Signaturen

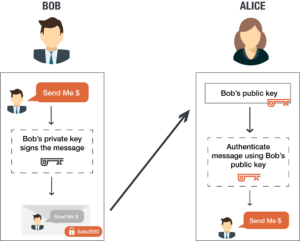

Öffentliche und private Schlüssel können auch zum Erstellen einer digitalen Signatur verwendet werden. Eine digitale Signatur stellt sicher, dass die Person, die die Nachricht sendet, die ist, die sie behaupten zu sein.

In der Regel verwenden wir den öffentlichen Schlüssel des Empfängers, um die Daten zu verschlüsseln und der Empfänger verwendet dann ihren privaten Schlüssel, um die Daten zu entschlüsseln. Mit dem Schema digitaler Signaturen kann die Quelle der Nachricht jedoch nicht authentifiziert werden., Mike könnte Alices öffentlichen Schlüssel ergattern (da er öffentlich ist) und so tun, als wäre Bob die Person, die Alice eine Nachricht sendet.

Um eine digitale Signatur zu erstellen, signiert Bob digital seine E-Mail an Alice mit seinem privaten Schlüssel. Wenn Alice die Nachricht von Bob erhält, kann sie die digitale Signatur der Nachricht von Bob mithilfe seines öffentlichen Schlüssels überprüfen. Da die digitale Signatur Bobs privaten Schlüssel verwendet, ist Bob die einzige Person, die die Signatur erstellen könnte.

PreVeil ‚ s Methode zum Sichern von Nachrichten ist etwas komplexer als das obige Beispiel., Das Beispiel bietet jedoch einen guten allgemeinen Überblick darüber, wie asymmetrische Verschlüsselung funktioniert.

Diffie-Helman key exchange

Der Diffie Hellman Key Exchange zeigt ein Beispiel, wie Benutzer kryptografische Schlüssel sicher über einen öffentlichen Kanal austauschen können.

In der Vergangenheit, sichere verschlüsselte Kommunikation erforderlich, dass die Personen erste Austausch von Schlüsseln durch ein sicheres Mittel wie Papierschlüssellisten von einem vertrauenswürdigen Kurier transportiert., Die Diffie-Hellman-Schlüsselaustauschmethode ermöglicht es zwei Parteien, die keine Vorkenntnisse voneinander haben, gemeinsam einen gemeinsamen geheimen Schlüssel über einen unsicheren Kanal einzurichten.

PreVeil verwendet den Diffie Hellman Schlüsselaustausch, um Web PreVeil zu aktivieren. Web PreVeil ist ein browserbasierter Ende-zu-Ende-verschlüsselter E-Mail-Dienst, mit dem Benutzer problemlos auf ihr sicheres E-Mail-Konto im Web zugreifen können, ohne dass Software heruntergeladen oder Passwörter gespeichert werden müssen.,

Hier ist ein Video, um zu erklären, wie das funktioniert:

![]()

Geschäftliche Vorteile der Verschlüsselung von öffentlichen privaten Schlüsseln

Durch die Verwendung eines öffentlichen und privaten Schlüssels zur Verschlüsselung und Entschlüsselung können Empfänger sicher sein, dass die Daten das sind, was der Absender sagt. Dem Empfänger wird die Vertraulichkeit, Integrität und Echtheit der Daten zugesichert.

Vertraulichkeit ist gewährleistet, da der Inhalt, der mit dem öffentlichen Schlüssel gesichert ist, kann nur mit dem privaten Schlüssel entschlüsselt werden., Dies stellt sicher, dass nur der beabsichtigte Empfänger jemals den Inhalt überprüfen

Integrität gewährleistet ist, da ein Teil des Entschlüsselungsprozesses erfordert die Überprüfung, ob die empfangene Nachricht die gesendete Nachricht übereinstimmt. Dadurch wird sichergestellt, dass die Nachricht zwischendurch nicht geändert wurde.

Authentizität ist gewährleistet, weil jede Nachricht von Alice an Bob gesendet wird auch von Alices privaten Schlüssel signiert. Die einzige Möglichkeit, Alices privaten Schlüssel zu entschlüsseln, ist ihr öffentlicher Schlüssel, auf den Bob zugreifen kann., Durch das Signieren der Nachricht mit ihrem privaten Schlüssel stellt Alice die Authentizität der Nachricht sicher und zeigt, dass sie wirklich von ihr stammt.![]()

Öffentliche und private Schlüsselpaare bilden die Grundlage für sehr starke Verschlüsselung und Datensicherheit. Wenn Sie mehr über öffentliche und private Schlüssel lesen möchten, lesen Sie die folgenden Artikel:

- End-to-End-Verschlüsselung

- Passwortlose Authentifizierung

- PreVeil-Technologie