Einführung

Dieses Dokument beschreibt, wie IP-Zugriffssteuerungslisten (ACLs) den Netzwerkverkehr filtern können. Es enthält auch kurze Beschreibungen der IP-ACL-Typen, der Verfügbarkeit von Funktionen und ein Beispiel für die Verwendung in einem Netzwerk.

Greifen Sie auf das Software Advisor-Tool (nur registrierte Kunden) zu, um die Unterstützung einiger der erweiterten Cisco IOS® IP ACL-Funktionen zu ermitteln.

RFC 1700 ![]() enthält zugewiesene Nummern bekannter Ports., RFC 1918

enthält zugewiesene Nummern bekannter Ports., RFC 1918 ![]() enthält Adresszuweisung für private Internets, IP-Adressen, die normalerweise nicht im Internet zu sehen sind.

enthält Adresszuweisung für private Internets, IP-Adressen, die normalerweise nicht im Internet zu sehen sind.

Hinweis: ACLs können auch für andere Zwecke als zum Filtern des IP-Datenverkehrs verwendet werden, z. B. zum Definieren des Datenverkehrs zu Network Address Translate (NAT) oder Encrypt oder zum Filtern von Nicht-IP-Protokollen wie AppleTalk oder IPX. Eine Diskussion dieser Funktionen liegt außerhalb des Geltungsbereichs dieses Dokuments.

Voraussetzungen

Voraussetzungen

Für dieses Dokument gibt es keine besonderen Voraussetzungen., Die diskutierten Konzepte sind in Cisco IOS® Software Releases 8.3 oder höher enthalten. Dies wird unter jeder Zugriffslistenfunktion vermerkt.

Verwendete Komponenten

Dieses Dokument beschreibt verschiedene Arten von ACLs. Einige davon sind vorhanden, da Cisco IOS Software Releases 8.3 und andere wurden in späteren Software-Releases eingeführt. Dies wird in der Diskussion jedes Typs festgestellt.

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte wurden mit einer gelöschten (Standard -) Konfiguration gestartet., Wenn Ihr Netzwerk live ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen eines Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions.

ACL-Konzepte

In diesem Abschnitt werden ACL-Konzepte beschrieben.

Masken

Masken werden mit IP-Adressen in IP-ACLs verwendet, um anzugeben, was zulässig und verweigert werden soll. Masken zum Konfigurieren von IP-Adressen an Schnittstellen beginnen mit 255 und haben die großen Werte auf der linken Seite, z. B. die IP-Adresse 209.165.202.129 mit einer 255.255.255.224-Maske., Masken für IP-ACLs sind umgekehrt, z. B. Maske 0.0.0.255. Dies wird manchmal als inverse Maske oder Platzhaltermaske bezeichnet. Wenn der Wert der Maske in Binärwerte (0s und 1s) unterteilt wird, bestimmen die Ergebnisse, welche Adressbits bei der Verarbeitung des Datenverkehrs berücksichtigt werden sollen. Eine 0 gibt an, dass die Adressbits berücksichtigt werden müssen (genaue Übereinstimmung); eine 1 in der Maske ist ein „egal“. Diese Tabelle erklärt das Konzept weiter.

Subtrahieren Sie die normale Maske von 255.255.255.255, um die ACL-inverse Maske zu bestimmen. In diesem Beispiel wird die inverse Maske für die Netzwerkadresse 172 bestimmt.,16.1.0 mit einer normalen Maske von 255.255.255.0.

-

255.255.255.255-255.255.255.0 (normale Maske) = 0.0.0.255 (inverse Maske)

Beachten Sie diese ACL-Äquivalente.

-

Der Quell- / Quell-Platzhalter von 0.0.0.0 / 255.255.255.255 bedeutet „any“.

-

Der Quell – / Platzhalter von 10.1.1.2 / 0.0.0.0 ist derselbe wie „host 10.1.1.2“.

ACL-Zusammenfassung

In dieser Liste wird beschrieben, wie eine Reihe von Netzwerken zur ACL-Optimierung in einem einzigen Netzwerk zusammengefasst werden. Betrachten Sie diese Netzwerke.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

Die ersten beiden Oktette und das letzte Oktett sind für jedes Netzwerk gleich. Diese Tabelle ist eine Erklärung, wie diese in einem einzigen Netzwerk zusammenzufassen.

Das dritte Oktett für die vorherigen Netzwerke kann entsprechend der Oktettbitposition und dem Adresswert für jedes Bit wie in dieser Tabelle beschrieben geschrieben werden.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0/21 oder 192.168.32.0 255.255.248.0). Alle acht möglichen Kombinationen der drei Bits niedriger Ordnung sind für die betreffenden Netzwerkbereiche relevant. Dieser Befehl definiert eine ACL, die dieses Netzwerk zulässt. Wenn Sie 255.255.248.0 (normale Maske) von 255.255.255.255 subtrahieren, ergibt dies 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

Betrachten Sie diese Reihe von Netzwerken für weitere Informationen.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

Die ersten beiden Oktette und das letzte Oktett sind für jedes Netzwerk gleich. Diese Tabelle ist eine Erklärung, wie diese zusammenzufassen.

Das dritte Oktett für die vorherigen Netzwerke kann entsprechend der Oktettbitposition und dem Adresswert für jedes Bit wie in dieser Tabelle beschrieben geschrieben werden.,3efcc695f“> 0

im Gegensatz zum vorherigen Beispiel können Sie nicht fassen, diese Netzwerke in einem einzigen Netzwerk. Wenn sie zu einem einzigen Netzwerk zusammengefasst werden, werden sie 192.168.144.0/21, da im dritten Oktett fünf ähnliche Bits vorhanden sind. Dieses zusammengefasste Netzwerk 192.168.144.0 / 21 deckt eine Reihe von Netzwerken von 192.168.144.0 bis 192.168.141.0 ab. Unter diesen befinden sich 192.168.144.0 -, 192.168.145.0 -, 192.168.150.0-und 192.168.141.0-Netzwerke nicht in der angegebenen Liste von vier Netzwerken., Um die jeweiligen Netzwerke abzudecken, benötigen Sie mindestens zwei zusammengefasste Netzwerke. Die angegebenen vier Netzwerke können in diesen beiden Netzwerken zusammengefasst werden:

Diese Ausgabe definiert eine zusammengefasste ACL für die obigen Netzwerke.

ACLs verarbeiten

Der Datenverkehr, der in den Router gelangt, wird basierend auf der Reihenfolge, in der die Einträge im Router auftreten, mit ACL-Einträgen verglichen. Neue Anweisungen werden am Ende der Liste hinzugefügt. Der Router sucht weiter, bis er eine Übereinstimmung hat. Wenn keine Übereinstimmungen gefunden werden, wenn der Router das Ende der Liste erreicht, wird der Datenverkehr verweigert., Aus diesem Grund sollten Sie die häufig getroffenen Einträge ganz oben in der Liste haben. Es gibt eine implizite Verweigerung für den Verkehr, der nicht erlaubt ist. Ein Single-Entry-ACL mit nur einem Deny-Eintrag hat den Effekt, dass der gesamte Datenverkehr verweigert wird. Sie müssen mindestens eine Genehmigungserklärung in einer ACL haben oder der gesamte Verkehr ist blockiert. Diese beiden ACLs (101 und 102) haben den gleichen Effekt.

In diesem Beispiel ist der letzte Eintrag ausreichend. Sie benötigen die ersten drei Einträge nicht, da TCP Telnet und IP TCP, User Datagram Protocol (UDP) und Internet Control Message Protocol (ICMP) enthält.,

Ports und Nachrichtentypen definieren

Zusätzlich zur Definition von ACL-Quelle und-Ziel können Ports, ICMP-Nachrichtentypen und andere Parameter definiert werden. Eine gute Informationsquelle für bekannte Ports ist RFC 1700 ![]() . ICMP-Nachrichtentypen werden beschrieben in RFC 792

. ICMP-Nachrichtentypen werden beschrieben in RFC 792 ![]() .

.

Der Router kann beschreibenden Text auf einigen der bekannten Ports anzeigen. Verwenden Sie ein ? für Hilfe.

Während der Konfiguration konvertiert der Router auch numerische Werte in benutzerfreundlichere Werte., Dies ist ein Beispiel, in dem Sie die Nummer des ICMP-Nachrichtentyps eingeben und der Router die Nummer in einen Namen konvertiert.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

wird

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

ACLs anwenden

Hinweis: Damit UDP-Datenverkehr passieren kann, muss UDP-Datenverkehr auch explizit von der ACL zugelassen werden.

Definieren Sie In, Out, Inbound, Outbound, Source und Destination

Der Router verwendet die Begriffe in, out, source und destination als Referenzen. Der Verkehr auf dem Router kann mit dem Verkehr auf der Autobahn verglichen werden., Wenn Sie ein Strafverfolgungsbeamter in Pennsylvania waren und einen Lastwagen von Maryland nach New York stoppen wollten, ist die Quelle des Lastwagens Maryland und das Ziel des Lastwagens ist New York. Die Straßensperre könnte an der Grenze zwischen Pennsylvania und New York (out) oder an der Grenze zwischen Maryland und Pennsylvania (in) angewendet werden.

Wenn Sie sich auf einen Router beziehen, haben diese Begriffe diese Bedeutung.

-

Out-Datenverkehr, der bereits über den Router erfolgt ist und die Schnittstelle verlässt. Die Quelle ist, wo es gewesen ist, auf der anderen Seite des Routers, und das Ziel ist, wohin es geht.,

-

In-Traffic, der auf der Schnittstelle ankommt und dann durch den Router geht. Die Quelle ist, wo es gewesen ist und das Ziel ist, wo es geht, auf der anderen Seite des Routers.

-

Inbound – Wenn die Zugriffsliste eingehend ist und der Router ein Paket empfängt, überprüft die Cisco IOS-Software die Kriterienanweisungen der Zugriffsliste auf eine Übereinstimmung. Wenn das Paket zulässig ist, verarbeitet die Software das Paket weiter. Wenn das Paket verweigert wird, verwirft die Software das Paket.,

-

Outbound – Wenn die Zugriffsliste outbound ist, überprüft die Software nach dem Empfang und der Weiterleitung eines Pakets an die Outbound-Schnittstelle die Kriterienanweisungen der Zugriffsliste auf eine Übereinstimmung. Wenn das Paket zulässig ist, überträgt die Software das Paket. Wenn das Paket verweigert wird, verwirft die Software das Paket.

Die in ACL hat eine Quelle in einem Segment der Schnittstelle, auf die sie angewendet wird, und ein Ziel außerhalb jeder anderen Schnittstelle., Die Out-ACL hat eine Quelle in einem Segment einer anderen Schnittstelle als der Schnittstelle, auf die sie angewendet wird, und ein Ziel außerhalb der Schnittstelle, auf die sie angewendet wird.

ACLs bearbeiten

Wenn Sie eine ACL bearbeiten, ist besondere Aufmerksamkeit erforderlich. Wenn Sie beispielsweise beabsichtigen, eine bestimmte Zeile aus einer nummerierten ACL zu löschen, die wie hier gezeigt vorhanden ist, wird die gesamte ACL gelöscht.

Kopieren Sie die Konfiguration des Routers auf einen TFTP-Server oder einen Texteditor wie Notepad, um nummerierte ACLs zu bearbeiten. Nehmen Sie dann Änderungen vor und kopieren Sie die Konfiguration zurück in den Router.

Sie können dies auch tun.,

Alle Löschungen werden aus der ACL entfernt und alle Ergänzungen werden am Ende der ACL vorgenommen.

Sie können auch ACL-Zeilen zu nummerierten Standard-oder nummerierten erweiterten ACLs nach Sequenznummer in Cisco IOS hinzufügen. Dies ist ein Beispiel für die Konfiguration:

Konfigurieren Sie die erweiterte ACL folgendermaßen:

Geben Sie den Befehl show access-list aus, um die ACL-Einträge anzuzeigen. Die Sequenznummern wie 10, 20 und 30 erscheinen auch hier.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Fügen Sie den Eintrag für die access-list 101 mit der Sequenz-Nummer 5.,

Beispiel 1:

In der Befehlsausgabe Zugriffsliste anzeigen wird als erster Eintrag zur Zugriffsliste 101 die Sequenznummer 5 ACL hinzugefügt.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Beispiel 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

Ähnlich können Sie den Standard zugriffsliste auf diese Weise:

Der Hauptunterschied in einer Standardzugriffsliste besteht darin, dass das Cisco IOS einen Eintrag in absteigender Reihenfolge der IP-Adresse hinzufügt, nicht auf einer Sequenznummer.,

Dieses Beispiel zeigt die verschiedenen Einträge, wie z.B. eine IP-Adresse (192.168.100.0) oder die Netzwerke (10.10.10.0) zugelassen werden.

Fügen Sie den Eintrag in Zugriffsliste 2 hinzu, um die IP-Adresse 172.22.1.1 zuzulassen:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Dieser Eintrag wird oben in der Liste hinzugefügt, um der spezifischen IP-Adresse und nicht dem Netzwerk Priorität einzuräumen.

Hinweis: Die vorherigen ACLs werden in der Security Appliance wie der ASA/PIX Firewall nicht unterstützt.,

Richtlinien zum Ändern von Zugriffslisten wenn sie auf Krypto-Karten angewendet werden

-

Wenn Sie einer vorhandenen Zugriffslistenkonfiguration hinzufügen, muss die Krypto-Karte nicht entfernt werden. Wenn Sie sie direkt hinzufügen, ohne die Krypto-Map zu entfernen, wird dies unterstützt und akzeptabel.

-

Wenn Sie Zugriffslisteneinträge aus einer vorhandenen Zugriffsliste ändern oder löschen müssen, müssen Sie die Krypto-Map aus der Schnittstelle entfernen. Nachdem Sie Crypto Map entfernt haben, nehmen Sie alle Änderungen an der Zugriffsliste vor und fügen Sie die Crypto Map erneut hinzu., Wenn Sie Änderungen wie das Löschen der Zugriffsliste ohne Entfernen der Krypto-Map vornehmen, wird dies nicht unterstützt und kann zu unvorhersehbarem Verhalten führen.

Fehlerbehebung

Wie entferne ich eine ACL von einer Schnittstelle?

Gehen Sie in den Konfigurationsmodus und geben Sie no vor dem Befehl access-group ein, wie in diesem Beispiel gezeigt, um eine ACL aus einer Schnittstelle zu entfernen.

interface <interface> no ip access-group <acl-number> in|out

Was mache ich, wenn zu viel Verkehr verweigert?,

Wenn zu viel Datenverkehr verweigert wird, studieren Sie die Logik Ihrer Liste oder versuchen Sie, eine zusätzliche breitere Liste zu definieren und anzuwenden. Der Befehl show ip access-lists stellt eine Paketanzahl bereit, die anzeigt, welcher ACL-Eintrag getroffen wird.

Das Log-Schlüsselwort am Ende der einzelnen ACL-Einträge zeigt neben portspezifischen Informationen auch die ACL-Nummer und ob das Paket zugelassen oder abgelehnt wurde.

Hinweis: Das Schlüsselwort log-input ist in Cisco IOS Software Release 11.2 und höher und in bestimmten Cisco IOS Software Release 11.1-basierten Software speziell für den Service Provider-Markt erstellt., Ältere Software unterstützt dieses Schlüsselwort nicht. Die Verwendung dieses Schlüsselworts umfasst gegebenenfalls die Eingabeschnittstelle und die Quell-MAC-Adresse.

Wie debugge ich auf Paketebene, die einen Cisco Router verwendet?

Dieses Verfahren erklärt den debug-Prozess. Bevor Sie beginnen, stellen Sie sicher, dass derzeit keine ACLs angewendet werden, dass eine ACL vorhanden ist und dass die schnelle Umschaltung nicht deaktiviert ist.

Hinweis: Verwenden Sie äußerste Vorsicht, wenn Sie ein System mit starkem Datenverkehr debuggen. Verwenden Sie eine ACL, um bestimmten Datenverkehr zu debuggen. Achten Sie jedoch auf den Prozess und den Verkehrsfluss.,

-

Verwenden Sie den Befehl access-list, um die gewünschten Daten zu erfassen.

In diesem Beispiel wird die Datenerfassung für die Zieladresse von 10.2.6.6 oder die Quelladresse von 10.2.6.6 festgelegt.

-

Deaktivieren Sie die schnelle Umschaltung der beteiligten Schnittstellen. Sie sehen das erste Paket nur, wenn das schnelle Umschalten nicht deaktiviert ist.,

config interfaceno ip route-cache

-

Verwenden Sie den Befehl terminal monitor im Aktivierungsmodus, um die Ausgabe von Debug-Befehlen und Systemfehlermeldungen für das aktuelle Terminal und die aktuelle Sitzung anzuzeigen.

-

Verwenden Sie den Detailbefehl debug ip packet 101 oder debug ip packet 101, um den Debug-Prozess zu starten.

-

Führen Sie den Befehl no debug all im Aktivierungsmodus und den Befehl interface configuration aus, um den Debug-Prozess zu stoppen.

-

Caching neu starten.,

config interfaceip route-cache

Typen von IP-ACLs

Dieser Abschnitt des Dokuments beschreibt ACL-Typen.

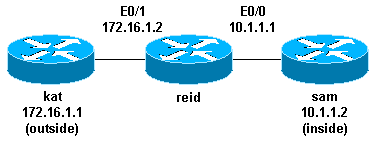

Netzwerkdiagramm

Standard-ACLs

Standard-ACLs sind der älteste ACL-Typ. Sie stammen aus so früh wie Cisco IOS Software Release 8.3. Standard-ACLs steuern den Datenverkehr durch den Vergleich der Quelladresse der IP-Pakete mit den in der ACL konfigurierten Adressen.

Dies ist das Befehlssyntaxformat einer Standard-ACL.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

In allen software-Versionen, die access-list-number kann alles sein, von 1 bis 99. In Cisco IOS Software Release 12.0.1 beginnen Standard-ACLs zusätzliche Nummern zu verwenden (1300 bis 1999). Diese zusätzlichen Nummern werden als erweiterte IP-ACLs bezeichnet. Cisco IOS Software Release 11.2 hat die Möglichkeit hinzugefügt, Listennamen in Standard-ACLs zu verwenden.

Nachdem die ACL definiert wurde, muss sie auf die Schnittstelle (inbound oder outbound) angewendet werden., In frühen Softwareversionen war out der Standardwert, wenn ein Schlüsselwort out oder in nicht angegeben wurde. Die Richtung muss in späteren Softwareversionen angegeben werden.

interface <interface>ip access-group number {in|out}

Dies ist ein Beispiel für die Verwendung einer Standard-ACL, um den gesamten Datenverkehr mit Ausnahme von Quelle 10.1.1 zu blockieren.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Erweiterte ACLs

Erweiterte ACLs wurden eingeführt in Cisco IOS Software Release 8.3., Erweiterte ACLs steuern den Datenverkehr durch den Vergleich der Quell-und Zieladressen der IP-Pakete mit den in der ACL konfigurierten Adressen.

Dies ist das Befehlssyntaxformat von Extended ACLs. Linien werden hier für Abstandsüberlegungen gewickelt.

IP

ICMP

TCP

UDP

In allen software-Versionen, die access-list-number 100 bis 199. In Cisco IOS Software Release 12.0.1 beginnen erweiterte ACLs zusätzliche Nummern zu verwenden (2000 bis 2699). Diese zusätzlichen Nummern werden als erweiterte IP-ACLs bezeichnet. Cisco IOS Software Release 11.,2 die Möglichkeit zur Verwendung des Listennamens in erweiterten ACLs wurde hinzugefügt.

Der Wert 0.0.0.0 / 255.255.255.255 kann beliebig angegeben werden. Nachdem die ACL definiert wurde, muss sie auf die Schnittstelle angewendet werden (inbound oder outbound). In frühen Softwareversionen war out der Standardwert, wenn ein Schlüsselwort out oder in nicht angegeben wurde. Die Richtung muss in späteren Softwareversionen angegeben werden.

interface <interface> ip access-group {number|name} {in|out}

Diese erweiterte ACL wird verwendet, um Datenverkehr auf dem 10.1.1 zuzulassen.,x-Netzwerk (innen)und Ping-Antworten von außen zu empfangen, während es unerwünschte Pings von Menschen außerhalb verhindert, so dass alle anderen Datenverkehr.

Hinweis: Einige Anwendungen wie Netzwerkmanagement erfordern Pings für eine Keepalive-Funktion. In diesem Fall möchten Sie möglicherweise das Blockieren eingehender Pings einschränken oder in zulässigen/verweigerten IPs detaillierter sein.

Schloss und Schlüssel (Dynamic ACLs)

Schloss-und-Schlüssel, auch bekannt als dynamische ACLs, wurde in Cisco IOS Software Release 11.1. Diese Funktion ist abhängig von Telnet, Authentifizierung (lokal oder remote) und erweiterten ACLs.,

Die Sperren – und Schlüsselkonfiguration beginnt mit der Anwendung einer erweiterten ACL, um den Datenverkehr über den Router zu blockieren. Benutzer, die den Router durchqueren möchten, werden von der erweiterten ACL blockiert, bis sie mit dem Router Telnet und authentifiziert sind. Die Telnet-Verbindung wird dann unterbrochen und der vorhandenen erweiterten ACL wird eine dynamische ACL mit einem Eintrag hinzugefügt. Dies erlaubt Verkehr für einen bestimmten Zeitraum; Leerlauf-und absolute Timeouts sind möglich.

Dies ist das Befehlssyntaxformat für die Schloss – und Schlüsselkonfiguration mit lokaler Authentifizierung.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

Die ACL mit einem Eintrag in diesem Befehl wird dynamisch zur ACL hinzugefügt, die nach der Authentifizierung vorhanden ist.

Dies ist ein grundlegendes Beispiel für Schloss und Schlüssel.

Nachdem der Benutzer unter 10.1.1.2 eine Telnet-Verbindung zu 10.1.1.1 hergestellt hat, wird die dynamische ACL angewendet. Die Verbindung wird dann gelöscht, und der Benutzer kann auf die 172.168.1 gehen.x-Netzwerk.

IP-Named ACLs

IP-named ACLs wurden eingeführt in Cisco IOS Software Release 11.2. Dadurch können Standard-und erweiterte ACLs anstelle von Zahlen Namen erhalten.,

Dies ist das Befehlssyntaxformat für IP mit dem Namen ACLs.

ip access-list {extended|standard} name

Dies ist ein TCP-Beispiel:

Dies ist ein Beispiel für die Verwendung einer benannten ACL, um den gesamten Datenverkehr außer der Telnet-Verbindung von Host 10.1.1.2 zu Host 172.16.1.1 zu blockieren.

Reflexive ACLs

Reflexive ACLs wurden eingeführt in Cisco IOS Software-Update 11.3. Reflexive ACLs ermöglichen das Filtern von IP-Paketen basierend auf Sitzungsinformationen der oberen Ebene., Sie werden im Allgemeinen verwendet, um ausgehenden Datenverkehr zuzulassen und den eingehenden Datenverkehr als Reaktion auf Sitzungen zu begrenzen, die vom Router stammen.

Reflexive ACLs können nur mit erweiterten benannten IP-ACLs definiert werden. Sie können nicht mit nummerierten oder standardmäßigen IP-ACLs oder mit anderen Protokoll-ACLs definiert werden. Reflexive ACLs können in Verbindung mit anderen standardmäßigen und statischen erweiterten ACLs verwendet werden.

Dies ist die syntax für verschiedene reflexive ACL-Befehle.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Dies ist ein Beispiel für die Genehmigung von ICMP ausgehenden und eingehenden Datenverkehr, während nur TCP-Datenverkehr zugelassen wird, der von innen initiiert wurde, wird anderer Datenverkehr verweigert.

Zeitbasierte ACLs mit Zeitbereichen

Zeitbasierte ACLs wurden in Cisco IOS Software Release 12.0.1 eingeführt.T. Ähnlich wie erweiterte ACLs in der Funktion ermöglichen sie eine zeitbasierte Zugriffskontrolle. Es wird ein Zeitbereich erstellt, der bestimmte Tages-und Wochenzeiten definiert, um zeitbasierte ACLs zu implementieren., Der Zeitbereich wird durch einen Namen identifiziert und dann durch eine Funktion referenziert. Daher sind die zeitlichen Beschränkungen für die Funktion selbst auferlegt. Der Zeitbereich hängt von der Router-Systemuhr ab. Die Router-Uhr kann verwendet werden, aber die Funktion funktioniert am besten mit Network Time Protocol (NTP) Synchronisation.

Dies sind zeitbasierte ACL-Befehle.,

In diesem Beispiel ist eine Telnet-Verbindung von innen nach außen Netzwerk am Montag, Mittwoch und Freitag während der Geschäftszeiten erlaubt:

Kommentierte IP ACL Einträge

Kommentierte IP ACL Einträge wurden in Cisco IOS Software Release 12.0.2 eingeführt.Diese Kommentare erleichtern das Verständnis von ACLs und können für Standard-oder erweiterte IP-ACLs verwendet werden.

Dies ist der kommentierte Name der ACL-Befehlssyntax.

ip access-list {standard|extended} access-list-name remark remark

Dies ist die kommentierte nummerierte IP-ACL-Befehlssyntax.,

access-list access-list-number remark remark

Dies ist ein Beispiel für kommentierte eine nummerierte ACL.

Kontextbasierte Zugriffskontrolle

Kontextbasierte Zugriffskontrolle (CBAC) wurde in Cisco IOS Software Release 12.0.5 eingeführt.T und erfordert Cisco IOS Firewall feature set. CBAC überprüft den Datenverkehr, der durch die Firewall geleitet wird, um Statusinformationen für TCP-und UDP-Sitzungen zu ermitteln und zu verwalten. Diese Statusinformationen werden verwendet, um temporäre Öffnungen in den Zugriffslisten der Firewall zu erstellen., Konfigurieren Sie dazu IP Inspect-Listen in Richtung des Verkehrsflusses, um Rücklaufverkehr und zusätzliche Datenverbindungen für zulässige Sitzungen, Sitzungen, die aus dem geschützten internen Netzwerk stammen, zuzulassen.

Dies ist die syntax für CBAC.

ip inspect name inspection-name protocol

Dies ist ein Beispiel für die Verwendung von CBAC, um zu überprüfen ausgehenden Datenverkehr. Erweiterte ACL 111 blockieren normalerweise den Rücklaufverkehr mit Ausnahme von ICMP, ohne dass CBAC Löcher für den Rücklaufverkehr öffnet.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Authentication Proxy

proxy-Authentifizierung eingeführt wurde in Cisco IOS Software Release 12.0.5.T. Dies erfordert, dass Sie die Cisco IOS Firewall-Funktion gesetzt haben. Authentifizierungs-Proxy wird verwendet, um eingehende oder ausgehende Benutzer oder beides zu authentifizieren. Benutzer, die normalerweise von einer ACL blockiert werden, können einen Browser aufrufen, um die Firewall zu durchlaufen und sich auf einem TACACS+ – oder RADIUS-Server zu authentifizieren., Der Server übergibt zusätzliche ACL-Einträge an den Router, um die Benutzer nach der Authentifizierung durchzulassen.

Authentifizierungs-Proxy ähnelt Lock and key (Dynamic ACLs). Dies sind die Unterschiede:

-

Schloss und Schlüssel werden durch eine Telnet-Verbindung zum Router eingeschaltet. Der Authentifizierungs-Proxy wird über HTTP über den Router aktiviert.

-

Authentifizierungs-Proxy muss einen externen Server verwenden.

-

Authentifizierungs-Proxy kann das Hinzufügen mehrerer dynamischer Listen verarbeiten. Schloss und Schlüssel können nur eine hinzufügen.,

-

Authentifizierungs-Proxy hat ein absolutes Timeout, aber kein Idle-Timeout. Schloss und Schlüssel hat beides.

Beispiele für Authentifizierungs-Proxy finden Sie im Cisco Secure Integrated Software Configuration Cookbook.

Turbo ACLs

Turbo ACLs wurden eingeführt in Cisco IOS Software Release 12.1.5.T und sind nur auf den 7200, 7500 und anderen High-End-Plattformen zu finden. Die Turbo ACL-Funktion wurde entwickelt, um ACLs effizienter zu verarbeiten und die Routerleistung zu verbessern.

Verwenden Sie den kompilierten Befehl access-list für Turbo ACLs., Dies ist ein Beispiel für eine kompilierte ACL.

Nachdem die Standard-oder erweiterte ACL definiert wurde, verwenden Sie zum Kompilieren den Befehl global configuration.

Der Befehl show access-list compiled zeigt Statistiken über die ACL an.

Verteilte zeitbasierte ACLs

Verteilte zeitbasierte ACLs wurden in Cisco IOS Software Release 12.2.2 eingeführt.T, um zeitbasierte ACLs auf VPN-fähigen Routern der 7500-Serie zu implementieren. Vor der Einführung der verteilten zeitbasierten ACL-Funktion wurden zeitbasierte ACLs auf Leitungskarten für Router der Cisco 7500-Serie nicht unterstützt., Wenn zeitbasierte ACLs konfiguriert wurden, verhielten sie sich wie normale ACLs. Wenn eine Schnittstelle auf einer Leitungskarte mit zeitbasierten ACLs konfiguriert wurde, wurden die in die Schnittstelle geschalteten Pakete nicht über die Leitungskarte verteilt, sondern zur Verarbeitung an den Routenprozessor weitergeleitet.

Die Syntax für verteilte zeitbasierte ACLs ist dieselbe wie für zeitbasierte ACLs mit dem Hinzufügen der Befehle in Bezug auf den Status der IPC-Nachrichten (Inter Processor Communication) zwischen dem Routenprozessor und der Leitungskarte.,

debug time-range ipc show time-range ipc clear time-range ipc

Erhalten ACLs

Erhalten ACLs werden verwendet, um die Sicherheit zu erhöhen, auf Cisco 12000 Router durch den Schutz der gigabit-route-Prozessor (GFK) für den router von unnötigen und potenziell böswilligen Datenverkehr. Receive ACLs wurden als besonderer Verzicht auf die Wartungsvereinbarung für Cisco IOS Software Release 12.0.21S2 hinzugefügt und in 12.0 (22) S. Weitere Informationen finden Sie unter GSR: Receive Access Control Lists.,

ACLs zum Schutz der Infrastruktur

ACLs für die Infrastruktur werden verwendet, um das Risiko und die Wirksamkeit eines direkten Infrastrukturangriffs durch die ausdrückliche Genehmigung nur autorisierten Verkehrs auf die Infrastrukturausrüstung zu minimieren und gleichzeitig allen anderen Transitverkehr zuzulassen. Weitere Informationen finden Sie unter Schutz Ihres Kerns: Zugriffskontrolllisten zum Schutz der Infrastruktur.

Transit ACLs

Transit ACLs werden verwendet, um die Netzwerksicherheit zu erhöhen, da sie explizit nur erforderlichen Datenverkehr in Ihr Netzwerk oder Ihre Netzwerke zulassen., Weitere Informationen finden Sie in Transit Access Control Lists: Filtern an Ihrem Edge.