o Que é o dia zero (0day) explorar

dia zero (0day) exploit é um ataque cibernético de segmentação de uma vulnerabilidade de software que é desconhecido para o fornecedor de software ou para os fornecedores de antivírus. O atacante vê a vulnerabilidade do software antes de qualquer parte interessada em mitigá-lo, rapidamente cria uma exploração, e o usa para um ataque. Tais ataques são altamente prováveis de ter sucesso porque as defesas não estão no lugar. Isso faz dos ataques de dia zero uma grave ameaça à segurança.,os vetores de ataque típicos incluem navegadores Web, que são alvos comuns devido à sua ubiquidade, e anexos de E-mail que exploram vulnerabilidades na aplicação que abre o anexo, ou em tipos específicos de arquivos como Word, Excel, PDF ou Flash.

um conceito relacionado é o malware de dia zero-um vírus de computador para o qual assinaturas específicas de software antivírus ainda não estão disponíveis, por isso o software antivírus baseado em Assinatura não pode pará-lo.os alvos típicos para uma exploração de zero dias incluem: departamentos governamentais.grandes empresas.,indivíduos com acesso a dados comerciais valiosos, como a propriedade intelectual.

Exemplos de ataques de dia-zero

Alguns de alto perfil de exemplos de ataques de dia-zero incluem:

-

- o Stuxnet: Este maliciosos worm de computador computadores de destino usadas para fins de fabricação em vários países, incluindo irã, Índia, e Indonésia. O principal alvo era as usinas de enriquecimento de urânio do Irã, com a intenção de interromper o programa nuclear do país.As vulnerabilidades do dia zero existiram em softwares rodando em computadores industriais conhecidos como programmable logic controllers (PLCs), que funcionavam no Microsoft Windows., O worm infectou os PLCs através de vulnerabilidades no software Siemens Step7, fazendo com que os PLCs realizassem comandos inesperados em máquinas de linha de montagem, sabotando as centrifugadoras usadas para separar material nuclear.Sony zero-day attack: a Sony Pictures foi vítima de uma exploração de zero-day no final de 2014. O ataque danificou a rede da Sony e levou ao lançamento de dados corporativos sensíveis em sites de compartilhamento de arquivos. Os dados comprometidos incluíam detalhes dos próximos filmes, planos de negócios e endereços pessoais de E-mail de executivos seniores da Sony., Os detalhes da vulnerabilidade exata explorada no ataque da Sony permanecem desconhecidos.

- RSA: em 2011, os hackers usaram uma vulnerabilidade então não igualada no Adobe Flash Player para obter acesso à rede da empresa de Segurança RSA. Os atacantes enviaram e-mails com anexos de planilha Excel para pequenos grupos de funcionários da RSA. As folhas de cálculo continham um ficheiro flash incorporado que explorava a vulnerabilidade Flash do dia zero. Quando um dos funcionários abriu a planilha, o atacado instalou a Ferramenta de Administração Remota de Poison Ivy para assumir o controle do computador.,Uma vez que eles ganharam acesso à rede, os atacantes procuraram por informações sensíveis, copiaram-na E transmitiram-na para servidores externos que eles controlavam. A RSA admitiu que entre os dados roubados estavam informações sensíveis relacionadas com os produtos de autenticação SecurID de dois fatores, utilizados em todo o mundo para o acesso a dados e dispositivos sensíveis.operação Aurora: em 2009, a exploração do dia zero visava a propriedade intelectual de várias grandes empresas, incluindo Google, Adobe Systems, Yahoo, e Dow Chemical., As vulnerabilidades existiam tanto no Internet Explorer quanto no Perforce; este último foi usado pelo Google para gerenciar seu código fonte.

detecção de vulnerabilidade de Zero dias

Por definição, ainda não existem patches ou assinaturas de antivírus para façanhas de zero dias, tornando-os difíceis de detectar. No entanto, existem várias maneiras de detectar vulnerabilidades de software previamente desconhecidas.

a varredura de vulnerabilidade

a varredura de vulnerabilidade pode detectar algumas façanhas do dia zero., Os fornecedores de segurança que oferecem soluções de digitalização de vulnerabilidades podem simular ataques a código de software, realizar revisões de código e tentar encontrar novas vulnerabilidades que podem ter sido introduzidas após uma atualização de software.

esta abordagem não consegue detectar todas as façanhas do dia zero. Mas mesmo para aqueles que ele detecta, a digitalização não é suficiente-as organizações devem agir sobre os resultados de uma digitalização, realizar revisão de código e higienizar o seu código para evitar a exploração. Na realidade, a maioria das organizações são lentas para responder a vulnerabilidades recém-descobertas, enquanto os atacantes podem ser muito rápidos para explorar uma exploração de dia zero.,

Gestão de Patch

outra estratégia é implantar patches de software o mais rápido possível para vulnerabilidades de software recém-descobertas. Embora isso não possa prevenir ataques de dia zero, a aplicação rápida de patches e atualizações de software pode reduzir significativamente o risco de um ataque.no entanto, existem três factores que podem atrasar a implantação de sistemas de segurança. Os fornecedores de Software levam tempo a descobrir vulnerabilidades, desenvolver um patch e distribuí-lo aos usuários. Também pode levar tempo para que o patch seja aplicado em sistemas organizacionais., Quanto mais tempo este processo demorar, maior é o risco de um ataque de zero dias.

validação e higienização de entrada

validação de entrada resolve muitos dos problemas inerentes à digitalização de vulnerabilidades e gerenciamento de patch. Não deixa as organizações desprotegidas enquanto estão a remendar sistemas ou a limpar processos de código que podem levar tempo. É operado por especialistas em segurança e é muito mais flexível, capaz de se adaptar e responder a novas ameaças em tempo real.

uma das formas mais eficazes de prevenir ataques de dia zero é a implantação de uma firewall de aplicação web (WAF) na borda da rede., A WAF analisa todo o tráfego de entrada e filtra entradas maliciosas que podem atingir vulnerabilidades de segurança.adicionalmente, o avanço mais recente na luta contra ataques de dia zero é a auto-protecção da aplicação em tempo de execução (RASP). Os agentes RASP se sentam dentro das aplicações, examinando as cargas de pedido com o contexto do Código da aplicação em tempo de execução, para determinar se um pedido é normal ou malicioso – permitindo aplicações para se defender.,

iniciativa do dia Zero

um programa estabelecido para recompensar pesquisadores de segurança por divulgarem vulnerabilidades de forma responsável, em vez de vender a informação no mercado negro. Seu objetivo é criar uma ampla comunidade de pesquisadores de vulnerabilidade que possam descobrir vulnerabilidades de segurança antes dos hackers, e alertar os fornecedores de software.

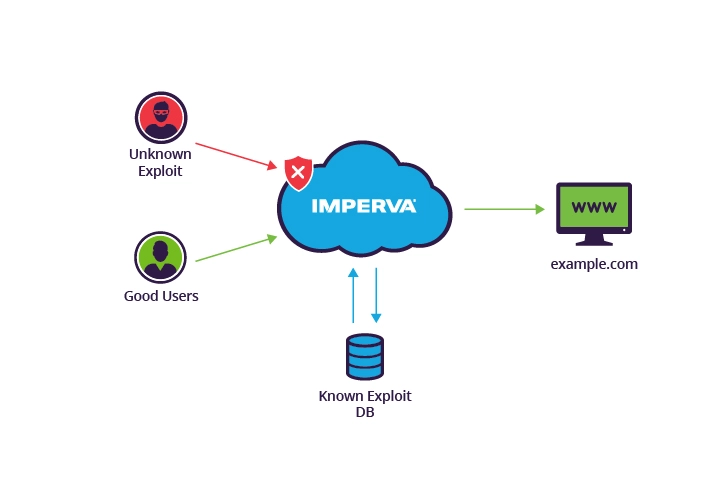

veja como o Firewall da aplicação web do Imperva pode ajudá-lo com as façanhas do dia zero.

Imperva Zero-day threat mitigation

Vulnerability scanning and patch management are partial solutions to zero-day attacks., E eles criam uma grande janela de vulnerabilidade, devido ao tempo que leva para desenvolver e aplicar patches e correções de código.

O Firewall da aplicação web de Imperva (WAF) é um serviço de validação de entrada gerido, implantado na extremidade da sua rede, que filtra e verifica inteligentemente o tráfego recebido, bloqueando ataques na extremidade da rede.a Imperva RASP é a última inovação na luta contra os ataques do dia zero., Usando técnicas patenteadas baseadas na gramática que alavancam o LangSec, o RASP permite que as aplicações se defendam sem assinaturas ou patches – proporcionando segurança por padrão e poupando-lhe os custos operacionais de patching de 0 dias fora de ciclo.

Imperva cloud-based WAF blocks zero-day attacks by using crowdsourced security to identify new threats