introdução

este documento descreve como as listas de controlo de acesso IP (ACLs) podem filtrar o tráfego de rede. Ele também contém breves descrições dos tipos de ACL IP, disponibilidade de recursos, e um exemplo de uso em uma rede.

aceda à ferramenta Software Advisor (apenas clientes registados) para determinar o Suporte de algumas das funcionalidades IP ACL mais avançadas da Cisco IOS®.

RFC 1700![]() contém números atribuídos de portos bem conhecidos., RFC 1918

contém números atribuídos de portos bem conhecidos., RFC 1918 ![]() contains address allocation for private Internets, IP addresses which should not normally be seen on the Internet.

contains address allocation for private Internets, IP addresses which should not normally be seen on the Internet.

Nota: as ACLs também podem ser usadas para outros fins que não filtrar o tráfego IP, por exemplo, definir o tráfego para o endereço de rede traduzir (NAT) ou cifrar, ou filtrar protocolos Não-IP como AppleTalk ou IPX. Uma discussão destas funções está fora do âmbito deste documento.

pré-Requisitos

Requisitos

não Existem pré-requisitos específicos para este documento., Os conceitos discutidos estão presentes na Cisco IOS® Software Releases 8.3 ou mais tarde. Isto é anotado em cada recurso da lista de acesso.

Componentes Utilizados

este documento discute vários tipos de SCA. Alguns deles estão presentes desde que o software Cisco IOS libera 8.3 e outros foram introduzidos em versões posteriores de software. Isto é observado na discussão de cada tipo.

a informação neste documento foi criada a partir dos dispositivos em um ambiente de laboratório específico. Todos os dispositivos usados neste documento começaram com uma configuração limpa (por omissão)., Se a sua rede estiver ao vivo, certifique-se de que compreende o impacto potencial de qualquer comando.

Conventions

reference to Cisco Technical Tips Conventions for more information on document conventions.

conceitos ACL

Esta secção descreve conceitos ACL.

Máscaras

máscaras são usadas com endereços IP em IP ACLs para especificar o que deve ser permitido e negado. Máscaras para configurar endereços IP em interfaces começam com 255 e têm os grandes valores do lado esquerdo, por exemplo, endereço IP 209.165.202.129 com uma máscara 255.255.255.224., Máscaras para ip ACLs são o reverso, por exemplo, máscara 0.0.255. Isto às vezes é chamado de máscara inversa ou máscara de wildcard. Quando o valor da máscara é dividido em binário (0s e 1s), os resultados determinam quais bits de endereço devem ser considerados no processamento do tráfego. Um 0 indica que os bits de endereço devem ser considerados (correspondência exata); um 1 na máscara é um “don’t care”. Este quadro explica ainda o conceito.

subtrai a máscara normal de 255.255.255.255, a fim de determinar a máscara inversa ACL. Neste exemplo, a máscara inversa é determinada para o endereço de rede 172.,16.1.0 com uma máscara normal de 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (máscara normal) = 0.0.0.255 (inverso máscara)

Nota: estes ACL equivalentes.

-

the source/source-wildcard of 0.0. 0 / 255. 255. 255. 255 significa “any”.

-

a fonte/cartão especial de 10.1.1.2 / 0.0.0.0.0 é a mesma que “host 10.1.1.2”.

Resumo da ACL

Esta lista descreve como resumir uma gama de redes numa única rede para a optimização da ACL. Considere estas redes.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

Os dois primeiros octetos e o último octeto são as mesmas para cada rede. Esta tabela é uma explicação de como resumi-los em uma única rede.

o terceiro octeto para as redes anteriores pode ser escrito como visto nesta tabela, de acordo com a posição de bits do octeto e o valor de endereço para cada bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 ou 192.168.32.0 255.255.248.0). Todas as oito combinações possíveis dos três bits de baixa ordem são relevantes para as gamas de rede em questão. Este comando define uma ACL que permite esta rede. Se subtrair 255.255.248.0 (máscara normal) de 255.255.255.255, produz 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

Considerar este conjunto de redes para mais explicação.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

Os dois primeiros octetos e o último octeto são as mesmas para cada rede. Esta tabela é uma explicação de como resumir estes.

o terceiro octeto para as redes anteriores pode ser escrito como visto nesta tabela, de acordo com a posição de bits do octeto e o valor de endereço para cada bit.,3efcc695f”> 0

Ao contrário do exemplo anterior, não pode resumir estas redes numa única rede. Se eles são resumidos a uma única rede, eles se tornam 192.168.144.0 / 21 porque há cinco bits semelhantes no terceiro octeto. Esta rede resumida 192.168.144.0 / 21 abrange uma gama de redes de 192.168.144.0 a 192.168.151.0. Entre estas, 192.168.144.0, 192.168.145.0, 192.168.150.0, e 192.168.151.0 não estão na lista dada de quatro redes., Para cobrir as redes específicas em questão, você precisa de um mínimo de duas redes resumidas. As quatro redes dadas podem ser resumidas nestas duas redes:

esta saída define um ACL resumido para as redes acima.

Process ACLs

Traffic that comes into the router is compared to ACL entries based on the order that the entries occur in the router. Novas declarações são adicionadas ao final da lista. O router continua a procurar até ter uma correspondência. Se não forem encontradas correspondências quando o router chegar ao fim da lista, o tráfego é negado., Por esta razão, você deve ter as entradas de hit frequentemente no topo da lista. Há uma negação implícita para o tráfego que não é permitido. Um ACL de entrada única com apenas uma entrada de negação tem o efeito de negar todo o tráfego. Você deve ter pelo menos uma declaração de licença em um ACL ou todo o tráfego está bloqueado. Estes dois ACLs (101 e 102) têm o mesmo efeito.neste exemplo, a última entrada é suficiente. Você não precisa das três primeiras entradas porque TCP inclui Telnet, e IP inclui TCP, User Datagram Protocol (UDP), e Internet Control Message Protocol (ICMP).,

Define Portos e tipos de mensagens

além de definir a origem e o destino da ACL, é possível definir portos, tipos de mensagens ICMP e outros parâmetros. A good source of information for well-known ports is RFC 1700 ![]() . Os tipos de mensagens ICMP são explicados na RFC 792

. Os tipos de mensagens ICMP são explicados na RFC 792 ![]() .

.

o roteador pode exibir texto descritivo em algumas das portas bem conhecidas. Usar um ? por ajuda.

durante a configuração, o roteador também converte valores numéricos para valores mais amigáveis ao usuário., Este é um exemplo onde você digita o número do tipo de mensagem ICMP e faz com que o roteador converta o número para um nome.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

fica

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Aplicar ACLs

Você pode definir ACLs sem aplicá-las. Mas, os ACLs não têm efeito até que sejam aplicados à interface do roteador. É uma boa prática aplicar o ACL na interface mais próxima da fonte do tráfego., Como mostrado neste exemplo, quando você tenta bloquear o tráfego de origem para destino, você pode aplicar um ACL de entrada para E0 no router a em vez de uma lista de saída para E1 no router C. Uma lista de acesso tem um IP de negação qualquer implicitamente no final de qualquer lista de acesso. Se o tráfego está relacionado com um pedido DHCP e se ele não for explicitamente permitido, o tráfego é descartado porque quando você olha para solicitação de DHCP IP, o endereço de origem é s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Note que o endereço IP de origem é 0.0.0.0 e o endereço de destino é 255.255.255.255., Porto fonte: 68 e destino 67. Assim, você deve permitir este tipo de tráfego em sua lista de acesso caso contrário o tráfego é abandonado devido a negação implícita no final da declaração.

Nota: para o tráfego UDP passar, o tráfego UDP também deve ser permitido explicitamente pelo ACL.

Define In, Out, Inbound, Outbound, Source, and Destination

o router usa os Termos in, out, source, and destination como referências. O tráfego no router pode ser comparado ao tráfego na rodovia., Se fosse um agente da lei na Pensilvânia e quisesse parar um camião que ia de Maryland para Nova Iorque, a fonte do camião era Maryland e o destino do camião Era Nova Iorque. O bloqueio pode ser aplicado na fronteira Pensilvânia – Nova Iorque (out) ou na fronteira Maryland–Pensilvânia (in).

Quando você se refere a um roteador, estes termos têm estes significados.

-

Out—Traffic que já passou pelo router e sai da interface. A fonte é onde esteve, do outro lado do router, e o destino é para onde vai.,

-

no tráfego que chega à interface e, em seguida, passa pelo roteador. A fonte é onde esteve e o destino é onde vai, do outro lado do router.

-

de entrada-se a lista de acesso estiver de entrada, quando o router recebe um pacote, o software iOS da Cisco verifica os critérios da lista de Acesso para uma correspondência. Se o pacote é permitido, o software continua a processar o pacote. Se o pacote é negado, o software descarta o pacote.,

-

Outbound-se a lista de acesso for outbound, depois de o software receber e encaminhar um pacote para a interface outbound, o software verifica os critérios da lista de Acesso para uma correspondência. Se o pacote é permitido, o software transmite o pacote. Se o pacote é negado, o software descarta o pacote.

o in ACL tem uma fonte num segmento da interface a que é aplicado e um destino fora de qualquer outra interface., O ACL out tem uma fonte em um segmento de qualquer interface que não a interface à qual é aplicado e um destino fora da interface à qual é aplicado.

Edite ACLs

quando editar uma ACL, ela necessita de atenção especial. Por exemplo, se você pretende excluir uma linha específica de uma ACL numerada que existe como mostrado aqui, a ACL inteira é apagada.

Copie a configuração do router para um servidor TFTP ou um editor de texto, como o bloco de notas, a fim de editar ACLs numerados. Em seguida, faça quaisquer alterações e copie a configuração de volta para o roteador. você também pode fazer isso., todas as supressões são removidas da LCA e quaisquer adições são feitas até ao fim da LCA.

Pode também adicionar linhas ACL às ACLs-padrão numeradas ou às ACLs estendidas numeradas por número de sequência no IOS Cisco. Esta é uma amostra da configuração:

Configure a ACL estendida desta forma:

emite o comando mostrar a lista de acesso, a fim de ver os itens ACL. Os números de sequência como 10, 20 e 30 também aparecem aqui.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Add the entry for the access list 101 with the sequence number 5.,

exemplo 1:

na saída de comandos mostrar a lista de acesso, o número de sequência 5 ACL é adicionado como a primeira entrada na lista de acesso 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Exemplo 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

da mesma forma, você pode configurar o padrão de lista de acesso, desta forma:

A principal diferença em um padrão de lista de acesso é que a Cisco IOS adiciona uma entrada por ordem decrescente do endereço IP, e não em um número de sequência.,

Este exemplo mostra as diferentes entradas, por exemplo, como permitir um endereço IP (192.168.100.0) ou as redes (10.10.10.0).

Adicionar a entrada na lista de acesso 2, a fim de permitir que o Endereço IP 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Esta entrada é adicionada no topo da lista, a fim de dar prioridade para o endereço IP específico em vez de rede.Nota: os ACLs anteriores não são suportados em aparelhos de segurança como o Firewall ASA/PIX.,

orientações para alterar as listas de acesso quando são aplicadas aos mapas de cifra

-

Se adicionar a uma configuração existente da lista de acesso, não há necessidade de remover o mapa de cifra. Se você adicionar a eles diretamente sem a remoção do mapa de criptografia, então isso é suportado e aceitável.

-

Se precisar de modificar ou apagar a entrada da lista de acesso de uma lista de acesso existente, então deverá remover o mapa de cifra da interface. Depois de remover o mapa de cifra, faça todas as alterações à lista de acesso e volte a adicionar o mapa de cifra., Se você fizer alterações como a exclusão da lista de acesso sem a remoção do mapa de criptografia, isso não é suportado e pode resultar em comportamento imprevisível.

solução de problemas

Como remover uma LCA de uma interface?

ir para o modo de configuração e entrar no na frente do comando access-group, como mostrado neste exemplo, a fim de remover um ACL de uma interface.

interface <interface> no ip access-group <acl-number> in|out

o Que fazer quando muito tráfego é negado?,

Se for negado muito tráfego, estude a lógica da sua lista ou tente definir e aplicar uma lista mais ampla. O comando show ip access-lists fornece uma contagem de pacotes que mostra qual o item ACL que é atingido.

A Palavra-chave de log no final das entradas ACL individuais mostra o número ACL e se o pacote foi permitido ou negado, além de informações específicas do Porto.

Nota: A Palavra-chave log-input existe na Cisco IOS Software Release 11.2 e mais tarde, e em certas Cisco IOS Software Release 11.1 software baseado criado especificamente para o mercado de fornecedores de serviços., O software mais antigo não suporta esta palavra-chave. A utilização desta palavra-chave inclui a interface de entrada e o endereço de código MAC, quando aplicável.

como depurar no nível de pacotes que usa um roteador Cisco?

este procedimento explica o processo de depuração. Antes de começar, certifique-se de que não existem ACLs atualmente aplicados, que existe um ACL, e que a troca rápida não está desativada.Nota: Use extremo cuidado quando depurar um sistema com tráfego intenso. Use um ACL para depurar o tráfego específico. Mas, certifique-se do processo e do fluxo de tráfego.,

-

Use o comando access-list para capturar os dados desejados.

neste exemplo, a captura de dados é definida para o endereço de destino de 10.2.6.6 ou o endereço de origem de 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Desactivar a comutação rápida nas interfaces envolvidas. Você só vê o primeiro pacote se a troca rápida não estiver desativada.,

config interfaceno ip route-cache

-

Use o monitor de terminal de comando em ativar modo de exibição de depuração de saída de comando e sistema de mensagens de erro para o terminal atual e o da sessão.

-

Use o debug ip packet 101 ou debug ip packet 101 para iniciar o processo de depuração.

-

Execute o comando no debug all no enable mode e o comando de configuração da interface para parar o processo de depuração.

-

reiniciar Cache.,

config interfaceip route-cache

Tipos de ACLs IP

Esta seção do documento descreve os tipos de ACL.

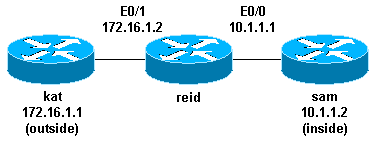

Diagrama de rede

ACLs padrão

ACLs padrão são o tipo mais antigo de ACL. Eles datam tão cedo quanto Cisco IOS Software Release 8.3. O tráfego de controle ACLs padrão pela comparação do endereço de origem dos pacotes IP com os endereços configurados no ACL.

Este é o formato de sintaxe de comando de uma ACL padrão.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

Em todas as versões de software, a access-list-number, pode ser qualquer coisa de 1 a 99. Em Cisco IOS Software Release 12.0.1, ACLs padrão começam a usar números adicionais (1300 a 1999). Estes números adicionais são referidos como IP ACLs expandido. Cisco IOS Software Release 11.2 adicionou a capacidade de usar o nome da lista em ACLs padrão.

Após a ACL ser definida, ela deve ser aplicada à interface (entrada ou saída)., Nos primeiros lançamentos de software, fora era o padrão quando uma palavra-chave fora ou dentro não foi especificado. A direção deve ser especificada em versões posteriores de software.

interface <interface>ip access-group number {in|out}

Este é um exemplo do uso de um padrão ACL para bloquear todo o tráfego, exceto o de origem 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

as ACLs Estendidas

as ACLs Estendidas foram introduzidos no Cisco IOS Software Release 8.3., O tráfego de controle ACLs estendido pela comparação dos endereços de origem e destino dos pacotes IP com os endereços configurados na ACL.

Este é o formato de sintaxe de comandos das ACLs estendidas. As linhas são embrulhadas aqui para considerações de espaçamento.

IP

ICMP

TCP

UDP

em todas as versões de software, o número da lista de acesso pode ser de 100 a 199. Na Cisco IOS Software Release 12.0.1, ACLs estendidos começam a usar números adicionais (2000 a 2699). Estes números adicionais são referidos como IP ACLs expandido. Cisco IOS Software Release 11.,2 adicionou a capacidade de usar o nome da lista em ACLs estendidos.

o valor de 0, 0.0/255.255. 255. 255 pode ser especificado como qualquer outro. Após a definição da ACL, ela deve ser aplicada à interface (entrada ou saída). Nos primeiros lançamentos de software, fora era o padrão quando uma palavra-chave fora ou dentro não foi especificado. A direção deve ser especificada em versões posteriores de software.

interface <interface> ip access-group {number|name} {in|out}

Este ACL alargado é utilizado para permitir o tráfego no 10.1.1.,x rede (dentro) e para receber respostas de ping de fora, enquanto evita pings não solicitados de pessoas de fora, permitindo todo o tráfego.

Nota: Algumas aplicações como a gestão da rede requerem pings para uma função keepalive. Se for esse o caso, você pode querer limitar o bloqueio de pings de entrada ou ser mais granular em IPs Permitidos/negados.

Lock and Key (Dynamic ACLs)

Lock and key, also known as dynamic ACLs, was introduced in Cisco IOS Software Release 11.1. Esta funcionalidade depende do Telnet, autenticação (local ou remota) e ACLs EXTENDIDOS.,

a configuração de bloqueio e chave começa com a aplicação de uma ACL estendida para bloquear o tráfego através do roteador. Os usuários que querem atravessar o roteador são bloqueados pelo ACL estendido até que eles Telnet para o roteador e são autenticados. A conexão Telnet então cai e um ACL dinâmico de entrada única é adicionado ao ACL estendido que existe. Isto permite o tráfego para um determinado período de tempo; tempo inactivo e absoluto são possíveis.

Este é o formato de sintaxe do comando para a configuração de bloqueio e chave com autenticação local.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

A única entrada ACL neste comando é adicionado dinamicamente para o ACL que existe após a autenticação.

Este é um exemplo básico de fechadura e chave.

Depois que o usuário em 10.1.1.2 faz uma conexão Telnet a 10.1.1.1, o ACL dinâmico é aplicado. A conexão é então descartada, e o usuário pode ir para o 172.16.1.x network.

IP Named ACLs

IP named ACLs were introduced in Cisco IOS Software Release 11.2. Isto permite que ACLs padrão e estendido sejam dados nomes em vez de números.,

Este é o formato de sintaxe de comandos para IP chamado ACLs.

ip access-list {extended|standard} name

Este é um TCP exemplo:

Este é um exemplo do uso de um chamado ACL para bloquear todo o tráfego, exceto a conexão Telnet a partir do host 10.1.1.2 para hospedar 172.16.1.1.

ACLs reflexivos

ACLs reflexivos foram introduzidos no Software Release 11.3 da Cisco IOS. O Reflexive ACLs permite que pacotes IP sejam filtrados com base na informação de sessão de camada superior., Eles são geralmente usados para permitir o tráfego de saída e para limitar o tráfego de entrada em resposta às sessões que se originam dentro do roteador.

ACLs reflexivos só podem ser definidos com ACLs de IP alargados. Eles não podem ser definidos com IP ACLs numerados ou padrão, ou com outros ACLs de Protocolo. ACLs reflexivos podem ser usados em conjunto com outros ACLs estáticos e estáticos.

Esta é a sintaxe para vários comandos ACL reflexivos.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Este é um exemplo de licença de ICMP de entrada e saída de tráfego, enquanto que apenas permitir tráfego de TCP que iniciou a partir de dentro, outro tipo de tráfego é negado.

ACLs baseados no tempo usando intervalos de tempo

ACLs baseados no tempo foram introduzidos no software iOS 12.0.1 da Cisco.T. embora similar ao ACLs estendido em função, eles permitem o controle de acesso com base no tempo. Um intervalo de tempo é criado que define horas específicas do dia e da semana, a fim de implementar ACLs baseados no tempo., O intervalo de tempo é identificado por um nome e depois referenciado por uma função. Por conseguinte, as restrições de tempo são impostas à própria função. O intervalo de tempo depende do relógio do sistema de roteadores. O Clock do router pode ser usado, mas o recurso funciona melhor com a sincronização do Protocolo de tempo de rede (NTP).

estes são comandos ACL baseados no tempo.,

neste exemplo, uma conexão Telnet é permitida de dentro para fora da rede Na segunda-feira, Quarta-feira e sexta-feira durante o horário de trabalho:

comentou entradas IP ACL

comentaram entradas IP ACL foram introduzidas na versão de Software iOS 12.0.2 da Cisco.T. Comentários tornam o ACLs mais fácil de entender e pode ser usado para o IP ACLs padrão ou estendido.

Este é o nome comentado da sintaxe do comando IP ACL.

ip access-list {standard|extended} access-list-name remark remark

esta é a sintaxe do comando ACL IP numerada e comentada.,

access-list access-list-number remark remark

Este é um exemplo de comentar uma ACL numerada.

Controle de Acesso Baseado em contexto

Controle de acesso baseado em contexto (CBAC) foi introduzido na versão de Software iOS 12.0.5 da Cisco.T e requer o conjunto de recursos Cisco IOS Firewall. A CBAC inspecciona o tráfego que atravessa a firewall a fim de descobrir e gerir as informações do Estado para as sessões TCP e UDP. Esta informação de Estado é usada para criar aberturas temporárias nas listas de acesso do firewall., Configure ip inspecionar listas na direção do fluxo de iniciação de tráfego, a fim de permitir o retorno de tráfego e Conexões de dados adicionais para a sessão admissível, sessões que tiveram origem dentro da rede interna protegida, a fim de fazer isso.

esta é a sintaxe para CBAC.

ip inspect name inspection-name protocol

Este é um exemplo do uso do CBAC, a fim de inspecionar o tráfego de saída. ACL 111 extendido normalmente bloqueia o tráfego de retorno, com exceção do ICMP, sem buracos de abertura CBAC para o tráfego de retorno.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

de Proxy de Autenticação

de proxy de Autenticação foi introduzido no Cisco IOS Software Release 12.0.5.T. isto requer que você tenha o recurso Cisco IOS Firewall configurado. O ‘proxy’ de autenticação é usado para autenticar utilizadores de entrada ou saída, ou ambos. Os usuários que são normalmente bloqueados por uma ACL podem trazer um navegador para passar pela firewall e autenticar em um servidor TACACS+ ou RADIUS., O servidor passa entradas adicionais de ACL para baixo para o roteador, a fim de permitir que os usuários através após a autenticação.

O ‘proxy’ de autenticação é semelhante ao ‘lock and key’ (dynamic ACLs). Estas são as diferenças:

-

bloqueio e chave é ligado por uma ligação Telnet ao router. O ‘proxy’ de autenticação é ligado por HTTP através do router. o ‘proxy’ de autenticação deve usar um servidor externo.

-

o ‘proxy’ de autenticação pode lidar com a adição de várias listas dinâmicas. Fechadura e chave só podem adicionar um.,

-

o ‘proxy’ de autenticação tem um tempo-limite absoluto, mas sem tempo-limite inactivo. A fechadura e a chave têm ambos.

Consulte O Cisco Secure Integrated Software Configuration Cookbook for examples of authentication proxy.

Turbo ACLs

Turbo ACLs foram introduzidos na versão 12.1.5 do Software iOS da Cisco.T e são encontrados apenas em 7200, 7500, e outras plataformas high-end. O recurso turbo ACL é projetado para processar o ACLs de forma mais eficiente, a fim de melhorar o desempenho do roteador.

Use o comando compilado da lista de Acesso para o turbo ACLs., Este é um exemplo de um ACL compilado.

Após A definição da norma ou ACL estendida, use o comando de configuração global para compilar.

o comando mostrar a lista de acesso compilado mostra estatísticas sobre a ACL.

ACLs distribuídos baseados no tempo

ACLs distribuídos baseados no tempo foram introduzidos na versão de Software iOS da Cisco 12.2.2.T, a fim de implementar ACLs baseados no tempo em roteadores da série VPN-habilitado 7500. Antes da introdução do recurso ACL distribuído baseado no tempo, o ACLs baseado no tempo não era suportado em cartões de linha para os roteadores da série Cisco 7500., Se os SCA baseados no tempo foram configurados, eles se comportaram como SCA normais. Se uma interface em um cartão de linha foi configurada com ACLs baseados no tempo, os pacotes comutados para a interface não foram distribuídos comutados através do cartão de linha, mas encaminhados para o processador de rota, a fim de processar.

a sintaxe para ACLs distribuídos baseados no tempo é a mesma que para ACLs baseados no tempo com a adição dos comandos no que diz respeito ao estado das mensagens de comunicação inter processadores (IPC) entre o processador de rota e cartão de linha.,

debug time-range ipc show time-range ipc clear time-range ipc

Receber ACLs

Receber as ACLs são usadas para aumentar a segurança da Cisco 12000 roteadores e a proteção do gigabit processador de encaminhamento (GRP) do roteador desnecessária e potencialmente nefasto de tráfego. O ACLs Receive foi adicionado como uma derrogação especial ao acelerador de manutenção para o Software Release iOS da Cisco 12.0.21S2 e integrado no 12.0(22)S. consulte o GSR: Receive Access Control Lists para mais informações.,

Infrastructure Protection ACLs

Infrastructure ACLs are used in order to minimize the risk and effectiveness of direct infrastructure attack by the explícitas permission of only authorized traffic to the infrastructure equipment while permitting all other transit traffic. Consulte a proteção de seu núcleo: listas de controle de acesso à proteção de infraestrutura para mais informações.

ACLs de trânsito

ACLs de trânsito são usados a fim de aumentar a segurança da rede, uma vez que eles explicitamente permitem apenas o tráfego necessário para a sua rede ou redes., Consulte as listas de controle de acesso de trânsito: filtragem na sua extremidade para mais informações.