Wat is zero-day (0day) exploit

een zero-day (0day) exploit is een cyberaanval gericht op een software kwetsbaarheid die onbekend is voor de softwareleverancier of antivirus leveranciers. De aanvaller ziet de software kwetsbaarheid voordat alle partijen die geïnteresseerd zijn in het beperken van het, maakt snel een exploit, en gebruikt het voor een aanval. Dergelijke aanvallen zijn zeer waarschijnlijk te slagen omdat de verdediging niet op zijn plaats. Dit maakt zero-day aanvallen een ernstige bedreiging voor de veiligheid.,

typische aanvalsvectoren zijn webbrowsers, die gemeenschappelijke doelen zijn vanwege hun alomtegenwoordigheid, en e-mailbijlagen die kwetsbaarheden uitbuiten in de applicatie die de bijlage opent, of in specifieke bestandstypen zoals Word, Excel, PDF of Flash.

een verwant concept is zero-day malware — een computervirus waarvoor specifieke antivirussoftware handtekeningen nog niet beschikbaar zijn, dus op handtekeningen gebaseerde antivirussoftware kan het niet stoppen.

typische doelen voor een zero-day exploit zijn:

- overheidsdiensten.

- grote ondernemingen.,

- personen met toegang tot waardevolle bedrijfsgegevens, zoals intellectuele eigendom.

- grote aantallen thuisgebruikers die een kwetsbaar systeem gebruiken, zoals een browser of besturingssysteem. Hackers kunnen kwetsbaarheden gebruiken om computers in gevaar te brengen en enorme botnets te bouwen.

- Hardware-apparaten, firmware en Internet of Things (IoT).

- in sommige gevallen gebruiken overheden zero-day exploits om individuen, organisaties of landen aan te vallen die hun natuurlijke veiligheid bedreigen.,omdat zero-day kwetsbaarheden waardevol zijn voor verschillende partijen, bestaat er een markt waarin organisaties onderzoekers betalen die kwetsbaarheden ontdekken. Naast deze’ witte markt’, zijn er grijze en zwarte markten waar zero-day kwetsbaarheden worden verhandeld, zonder openbare bekendmaking, voor maximaal honderdduizenden dollars.,

voorbeelden van zero-day aanvallen

enkele belangrijke voorbeelden van zero-day aanvallen zijn:

-

- Stuxnet: deze kwaadaardige computerworm richt zich op computers die worden gebruikt voor productiedoeleinden in verschillende landen, waaronder Iran, India en Indonesië. Het primaire doel was de uraniumverrijkingsinstallaties van Iran, met de bedoeling het nucleaire programma van het land te verstoren.De zero-day kwetsbaarheden bestonden in software draait op industriële computers bekend als programmable logic controllers (PLCs), die liep op Microsoft Windows., De worm infecteerde de PLC ’s door kwetsbaarheden in de Siemens Step7-software, waardoor de PLC’ s onverwachte opdrachten uitvoeren op assemblagelijnmachines, waardoor de centrifuges die gebruikt worden om nucleair materiaal te scheiden, gesaboteerd werden.

- Sony zero-day attack: Sony Pictures was eind 2014 het slachtoffer van een zero-day exploit. De aanval verlamde Sony ‘ s netwerk en leidde tot de release van gevoelige bedrijfsgegevens op file-sharing sites. De gecompromitteerde gegevens omvatten details van de komende films, businessplannen, en de persoonlijke e-mailadressen van senior Sony executives., De details van de exacte kwetsbaarheid uitgebuit in de Sony aanval blijft onbekend.

- RSA: in 2011 gebruikten hackers een toen ongepatchte kwetsbaarheid in Adobe Flash Player om toegang te krijgen tot het netwerk van beveiligingsbedrijf RSA. De aanvallers verzonden e-mails met Excel-spreadsheet bijlagen aan kleine groepen van RSA werknemers. De spreadsheets bevatten een ingesloten Flash-bestand dat de Zero-day Flash kwetsbaarheid uitgebuit. Toen een van de werknemers de spreadsheet opende, installeerde de aangevallen de poison Ivy remote administration tool om de controle over de computer over te nemen.,Zodra ze toegang kregen tot het netwerk, aanvallers gezocht naar gevoelige informatie, gekopieerd en verzonden naar externe servers zij gecontroleerd. RSA toegegeven dat onder de gestolen gegevens was gevoelige informatie met betrekking tot het bedrijf SecurID twee-factor authenticatie producten, gebruikt over de hele wereld voor toegang tot gevoelige gegevens en apparaten.

- operatie Aurora: deze 2009 zero-day exploit gericht op de intellectuele eigendom van een aantal grote ondernemingen, waaronder Google, Adobe Systems, Yahoo, en Dow Chemical., De kwetsbaarheden bestonden in zowel Internet Explorer en Perforce; de laatste werd gebruikt door Google om de broncode te beheren.

Zero-day kwetsbaarheidsdetectie

per definitie bestaan er nog geen patches of antivirus handtekeningen voor zero-day exploits, waardoor ze moeilijk te detecteren zijn. Er zijn echter verschillende manieren om voorheen onbekende software kwetsbaarheden op te sporen.

kwetsbaarheid scannen

kwetsbaarheid scannen kan detecteren een aantal zero-day exploits., Beveiligingsleveranciers die kwetsbaarheidsscanoplossingen aanbieden, kunnen aanvallen op softwarecode simuleren, code-reviews uitvoeren en proberen nieuwe kwetsbaarheden te vinden die mogelijk zijn geïntroduceerd na een software-update.

Deze benadering kan niet alle zero-day exploits detecteren. Maar zelfs voor degenen die het detecteert, scannen is niet genoeg-organisaties moeten handelen op de resultaten van een scan, uitvoeren code review en ontsmetten hun code om de exploit te voorkomen. In werkelijkheid zijn de meeste organisaties traag om te reageren op nieuw ontdekte kwetsbaarheden, terwijl aanvallers zeer snel kunnen zijn om een zero-day exploit te exploiteren.,

patchbeheer

een andere strategie is om softwarepatches zo snel mogelijk in te zetten voor nieuw ontdekte kwetsbaarheden in software. Hoewel dit zero-day-aanvallen niet kan voorkomen, kan het snel toepassen van patches en software-upgrades het risico op een aanval aanzienlijk verminderen.

Er zijn echter drie factoren die de implementatie van beveiligingspatches kunnen vertragen. Softwareleveranciers nemen de tijd om kwetsbaarheden te ontdekken, een patch te ontwikkelen en te distribueren naar gebruikers. Het kan ook tijd voor de flard vergen om op organisatorische systemen worden toegepast., Hoe langer dit proces duurt, hoe hoger het risico van een zero-day aanval.

invoervalidatie en ontsmetting

invoervalidatie lost veel van de problemen op die inherent zijn aan het scannen van kwetsbaarheden en patchbeheer. Het laat organisaties niet onbeschermd terwijl ze patchen systemen of ontsmetten code—processen die tijd kan duren. Het wordt beheerd door security experts en is veel flexibeler, in staat om aan te passen en te reageren op nieuwe bedreigingen in real time.

een van de meest effectieve manieren om zero-day aanvallen te voorkomen is het implementeren van een web application firewall (WAF) op de netwerkrand., Een WAF reviews alle inkomende verkeer en filtert kwaadaardige ingangen die kunnen richten beveiligingsproblemen.

bovendien is de meest recente vooruitgang in de strijd tegen zero-day-aanvallen runtime application self-protection (RASP). RASP agenten zitten in applicaties, het onderzoeken van de aanvraag payloads met de context van de applicatie code tijdens runtime, om te bepalen of een verzoek is normaal of kwaadaardig – waardoor applicaties om zichzelf te verdedigen.,

Zero-day initiative

EEN programma dat is opgezet om beveiligingsonderzoekers te belonen voor het op verantwoorde wijze onthullen van kwetsbaarheden, in plaats van de informatie op de zwarte markt te verkopen. Het doel is om een brede gemeenschap van kwetsbaarheid onderzoekers die beveiligingskwetsbaarheden kunnen ontdekken voordat hackers doen, en alert Software leveranciers te creëren.

bekijk hoe Imperva Web Application Firewall u kan helpen met zero-day exploits.

Imperva Zero-day threat mitigation

kwetsbaarheid scannen en patch management zijn gedeeltelijke oplossingen voor zero-day aanvallen., En ze creëren een groot venster van kwetsbaarheid, als gevolg van de tijd die het kost om patches en code fixes te ontwikkelen en toe te passen.

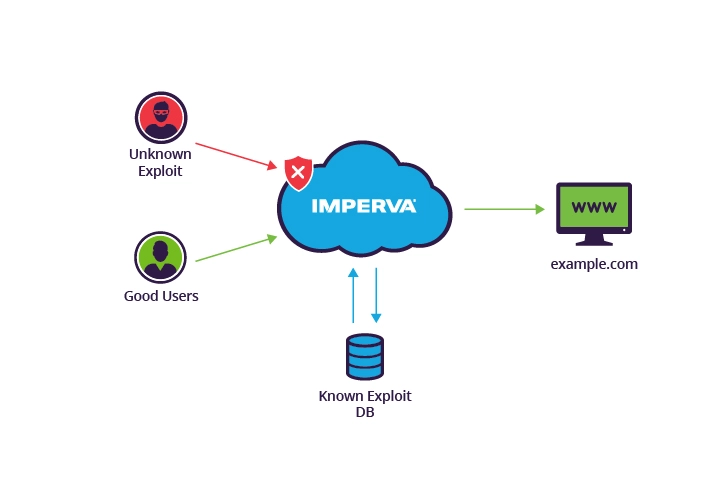

Imperva ‘ s Web Application Firewall (WAF) is een beheerde invoervalidatieservice aan de rand van uw netwerk die binnenkomend verkeer op intelligente wijze filtert en verifieert en aanvallen aan de netwerkrand blokkeert.

Imperva RASP is de nieuwste innovatie in de strijd tegen zero-day aanvallen., Met behulp van gepatenteerde grammatica-gebaseerde technieken die gebruik maken van LangSec, RASP maakt het mogelijk applicaties om zichzelf te verdedigen zonder handtekeningen of patches – het verstrekken van veiligheid standaard en bespaart u de operationele kosten van off-cycle 0-day patching.

Imperva cloud-based WAF blokkeert zero-day aanvallen door crowdsourced security te gebruiken om nieuwe bedreigingen te identificeren

-