Inleiding

dit document beschrijft hoe IP – toegangscontrolelijsten (ACL ‘ s) netwerkverkeer kunnen filteren. Het bevat ook korte beschrijvingen van de IP ACL-typen, beschikbaarheid van functies en een voorbeeld van gebruik in een netwerk.

toegang tot de Software Advisor (alleen geregistreerde klanten) tool om de ondersteuning van een aantal van de meer geavanceerde Cisco IOS® IP ACL-functies te bepalen.

RFC 1700 ![]() bevat toegewezen nummers van bekende poorten., RFC 1918

bevat toegewezen nummers van bekende poorten., RFC 1918 ![]() bevat adresallocatie voor privé-Internet, IP-adressen die normaal gesproken niet op Internet te zien zijn.

bevat adresallocatie voor privé-Internet, IP-adressen die normaal gesproken niet op Internet te zien zijn.

opmerking: ACL ‘ s kunnen ook worden gebruikt voor andere doeleinden dan het filteren van IP-verkeer, bijvoorbeeld het definiëren van verkeer naar netwerkadres vertalen (NAT) of versleutelen, of het filteren van niet-IP-protocollen zoals AppleTalk of IPX. Een bespreking van deze functies valt buiten het bestek van dit document.

vereisten

vereisten

Er zijn geen specifieke vereisten voor dit document., De besproken concepten zijn aanwezig in Cisco IOS ® Software Releases 8.3 of hoger. Dit wordt genoteerd onder elke toegangslijst functie.

gebruikte componenten

dit document bespreekt verschillende soorten ACL ‘ s. Sommige van deze zijn aanwezig sinds Cisco IOS Software Releases 8.3 en anderen werden geïntroduceerd in latere software releases. Dit wordt opgemerkt in de discussie van elk type.

de informatie in dit document is gemaakt van de apparaten in een specifieke labomgeving. Alle apparaten die in dit document worden gebruikt, zijn gestart met een gewist (standaard) configuratie., Als uw netwerk live is, zorg er dan voor dat u de mogelijke impact van een commando begrijpt.

conventies

refereer naar Cisco Technical Tips Conventions voor meer informatie over document conventions.

ACL-Concepten

Deze sectie beschrijft ACL-Concepten.

Maskers

maskers worden gebruikt met IP-adressen in IP-ACL ‘ s om aan te geven wat toegestaan en geweigerd moet worden. Maskers om IP-adressen op interfaces te configureren beginnen met 255 en hebben de grote waarden aan de linkerkant, bijvoorbeeld IP-adres 209.165.202.129 met een 255.255.255.224 masker., Maskers voor IP ACL ‘ s zijn het omgekeerde, bijvoorbeeld masker 0.0.0.255. Dit wordt soms een inverse masker of een wildcard masker genoemd. Wanneer de waarde van het masker wordt opgesplitst in binair (0s en 1s), bepalen de resultaten welke adresbits in aanmerking moeten worden genomen bij het verwerken van het verkeer. Een 0 geeft aan dat de adresbits moeten worden beschouwd (exacte overeenkomst); een 1 in het masker is een “don’ t care”. In deze tabel wordt het concept nader toegelicht.

trek het normale masker af van 255.255.255.255 om het ACL inverse masker te bepalen. In dit voorbeeld wordt het Inverse masker bepaald voor Netwerk adres 172.,16.1.0 met een normaal masker van 255.255.255.0.

-

255.255.255.255-255.255.255.0 ( normaal masker) = 0,0.0.255 (inversemasker)

noteer deze Acle-equivalenten.

-

De Bron / Bron-wildcard van 0.0.0.0 / 255.255.255.255 betekent “elke”.

-

de bron / wildcard van 10.1.1.2 / 0.0.0.0 is hetzelfde als “host 10.1.1.2”.

ACL Summarization

deze lijst beschrijft hoe een reeks netwerken samen te vatten in een enkel netwerk voor ACL-optimalisatie. Denk aan deze netwerken.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

de eerste twee octetten en het laatste octet zijn hetzelfde voor elk netwerk. Deze tabel is een uitleg van hoe deze samen te vatten in een enkel netwerk.

het derde octet voor de vorige netwerken kan worden geschreven zoals te zien in deze tabel, volgens de positie van de octetbit en de adreswaarde voor elke bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 of 192.168.32.0 255.255.248.0). Alle acht mogelijke combinaties van de drie low-order bits zijn relevant voor de netwerkbereiken in kwestie. Dit commando definieert een ACL die dit netwerk toestaat. Als je 255.255.248.0 (normaal masker) aftrekt van 255.255.255.255, levert het 0.0.7.255 op.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

beschouw deze set van netwerken voor verdere uitleg.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

de eerste twee octetten en het laatste octet zijn hetzelfde voor elk netwerk. Deze tabel is een uitleg van hoe deze samen te vatten.

het derde octet voor de vorige netwerken kan worden geschreven zoals te zien in deze tabel, volgens de positie van de octetbit en de adreswaarde voor elke bit.,3efcc695f”> 0

In tegenstelling tot het vorige voorbeeld kunt u deze netwerken niet samenvatten in een enkel netwerk. Als ze worden samengevat in een enkel netwerk, worden ze 192.168.144.0 / 21 omdat er vijf bits vergelijkbaar zijn in het derde octet. Dit samengevatte netwerk 192.168.144.0 / 21 omvat een reeks netwerken van 192.168.144.0 tot 192.168.151.0. Van deze netwerken zijn 192.168.144.0, 192.168.145.0, 192.168.150.0 en 192.168.151.0 niet in de gegeven lijst van vier netwerken., Om de specifieke netwerken in kwestie te dekken, heb je minimaal twee samengevatte netwerken nodig. De gegeven vier netwerken kunnen in deze twee netwerken worden samengevat:

Deze output definieert een samengevatte ACL voor de bovengenoemde netwerken.

proces ACLs

verkeer dat in de router komt wordt vergeleken met ACL-items op basis van de volgorde waarin de items in de router voorkomen. Aan het einde van de lijst worden nieuwe verklaringen toegevoegd. De router blijft zoeken totdat het een match heeft. Als er geen overeenkomsten worden gevonden wanneer de router het einde van de lijst bereikt, wordt het verkeer geweigerd., Om deze reden, moet u de vaak hit items aan de bovenkant van de lijst. Er is een impliciete weigering voor verkeer dat niet is toegestaan. Een single-entry ACL met slechts één toegang weigeren heeft het effect van het weigeren van al het verkeer. U moet ten minste één vergunningverklaring in een ACL hebben of al het verkeer is geblokkeerd. Deze twee ACL ‘ s (101 en 102) hebben hetzelfde effect.

in dit voorbeeld is de laatste regel voldoende. U hebt de eerste drie vermeldingen niet nodig omdat TCP Telnet bevat en IP TCP, UDP (User Datagram Protocol) en ICMP (Internet Control Message Protocol) omvat.,

Define Ports and Message Types

naast het definiëren van ACL bron en bestemming, is het mogelijk om poorten, ICMP berichttypen en andere parameters te definiëren. Een goede bron van informatie voor bekende poorten is RFC 1700 ![]() . ICMP-berichttypen worden uitgelegd in RFC 792

. ICMP-berichttypen worden uitgelegd in RFC 792 ![]() .

.

de router kan beschrijvende tekst weergeven op enkele bekende poorten. Gebruik een ? voor hulp.

tijdens de configuratie converteert de router ook numerieke waarden naar meer gebruiksvriendelijke waarden., Dit is een voorbeeld waarin u het ICMP-berichttype-nummer typt en de router het nummer naar een naam converteert.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

wordt

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

ACL ’s toepassen

u kunt ACL’ s definiëren zonder ze toe te passen. Maar, de ACL ‘ s hebben geen effect totdat ze worden toegepast op de interface van de router. Het is een goede praktijk om de ACL toe te passen op de interface die het dichtst bij de bron van het verkeer staat., Zoals in dit voorbeeld wordt getoond, kunt u, wanneer u probeert verkeer van bron naar bestemming te blokkeren, een inkomende ACL toepassen op E0 op router A in plaats van een uitgaande lijst op E1 op router C. Een access-list heeft een deny ip any impliciet aan het einde van een access-list. Als het verkeer gerelateerd is aan een DHCP-verzoek en als het niet expliciet is toegestaan, wordt het verkeer weggelaten omdat als je naar DHCP-verzoek kijkt in IP, het bronadres s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67 is. Merk op dat het bron-IP-adres 0.0.0.0 is en het bestemmingsadres 255.255.255.255., Bronpoort is 68 en bestemming 67. Daarom moet je dit soort verkeer toestaan in je toegangslijst anders wordt het verkeer weggelaten als gevolg van impliciete deny aan het einde van het statement.

opmerking: om UDP-verkeer door te laten gaan, moet UDP-verkeer ook expliciet worden toegestaan door de ACL.

definieer In, Out, Inbound, Outbound, Source, and Destination

de router gebruikt de termen in, out, source, and destination als referenties. Verkeer op de router kan worden vergeleken met verkeer op de snelweg., Als je een wetsdienaar was in Pennsylvania en een vrachtwagen wilde stoppen die van Maryland naar New York ging, de bron van de truck is Maryland en de bestemming van de truck is New York. De wegversperring kan worden toegepast op de grens tussen Pennsylvania en New York (out) of de grens tussen Maryland en Pennsylvania (in).

wanneer u naar een router verwijst, hebben deze termen deze betekenis.

-

Out-Traffic dat al door de router is gegaan en de interface verlaat. De bron is waar het is geweest, aan de andere kant van de router, en de bestemming is waar het gaat.,

-

In—Traffic die op de interface aankomt en dan door de router gaat. De bron is waar het is geweest en de bestemming is waar het gaat, aan de andere kant van de router.

-

inkomend: als de toegangslijst binnenkomend is en de router een pakket ontvangt, controleert de Cisco IOS-software de criteria-verklaringen van de toegangslijst op een overeenkomst. Als het pakket is toegestaan, blijft de software het pakket verwerken. Als het pakket wordt geweigerd, gooit de software het pakket weg.,

-

uitgaand-als de toegangslijst uitgaand is, controleert de software, nadat de software een pakket heeft ontvangen en doorgestuurd naar de uitgaande interface, de criteria-verklaringen van de toegangslijst voor een overeenkomst. Als het pakket is toegestaan, verzendt de software het pakket. Als het pakket wordt geweigerd, gooit de software het pakket weg.

de in ACL heeft een bron op een segment van de interface waarop het wordt toegepast en een bestemming buiten elke andere interface., De out ACL heeft een bron op een segment van een andere interface dan de interface waarop het wordt toegepast en een bestemming off van de interface waarop het wordt toegepast.

ACLs bewerken

wanneer u een ACL bewerkt, heeft dit speciale aandacht nodig. Bijvoorbeeld, als u van plan bent om een specifieke regel te verwijderen uit een genummerde ACL die bestaat zoals hier getoond, wordt de volledige ACL verwijderd.

kopieer de configuratie van de router naar een TFTP-server of een teksteditor zoals Kladblok om genummerde ACL ‘ s te bewerken. Breng vervolgens eventuele wijzigingen aan en kopieer de configuratie terug naar de router.

u kunt dit ook doen.,

alle verwijderingen worden verwijderd uit de ACL en eventuele toevoegingen worden gemaakt aan het einde van de ACL.

U kunt ook ACL-regels toevoegen aan genummerde standaard-of genummerde uitgebreide ACL ‘ s op volgnummer in Cisco IOS. Dit is een voorbeeld van de configuratie:

Configureer de uitgebreide ACL op deze manier:

voer het commando access-list tonen uit om de ACL-items te bekijken. De volgnummers zoals 10, 20 en 30 verschijnen hier ook.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

voeg de vermelding voor de toegangslijst 101 toe met Volgnummer 5.,

Voorbeeld 1:

in de uitvoer van het access-list-Commando tonen wordt het volgnummer 5 ACL toegevoegd als de eerste regel in de access-list 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Voorbeeld 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

Ook u kunt de standaard access-list op deze manier:

Het grootste verschil in een standaard access-list is dat de Cisco IOS-voegt een regel toe door afnemende volgorde van het IP-adres, niet op een volgnummer.,

dit voorbeeld toont de verschillende ingangen, bijvoorbeeld hoe een IP-adres (192.168.100.0) of de netwerken (10.10.10.0) kan worden toegestaan.

voeg het item toe aan toegangslijst 2 om het IP-adres toe te staan 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

dit item wordt bovenaan de lijst toegevoegd om prioriteit te geven aan het specifieke IP-adres in plaats van aan het netwerk.

opmerking: de vorige ACL ‘ s worden niet ondersteund in beveiligingsapparatuur zoals de Asa/PIX Firewall.,

richtlijnen om access-lists te wijzigen wanneer ze worden toegepast op crypto-toewijzingen

-

Als u toevoegt aan een bestaande access-list-configuratie, is het niet nodig om de crypto-toewijzing te verwijderen. Als u toevoegen aan hen direct zonder de verwijdering van de crypto kaart, dan is dat wordt ondersteund en aanvaardbaar.

-

Als u access-list-item uit een bestaande access-lists moet wijzigen of verwijderen, dan moet u de crypto-toewijzing uit de interface verwijderen. Nadat u de crypto-kaart hebt verwijderd, brengt u alle wijzigingen aan in de access-list en voegt u de crypto-kaart opnieuw toe., Als u wijzigingen aanbrengt zoals het verwijderen van de access-list zonder het verwijderen van de crypto-kaart, wordt dit niet ondersteund en kan dit leiden tot onvoorspelbaar gedrag.

problemen oplossen

Hoe verwijder ik een ACL uit een interface?

ga in configuratiemodus en voer no in voor het access-group commando, zoals getoond in dit voorbeeld, om een ACL uit een interface te verwijderen.

interface <interface> no ip access-group <acl-number> in|out

Wat moet ik doen als te veel verkeer wordt geweigerd?,

als te veel verkeer wordt geweigerd, bestudeer dan de logica van uw lijst of probeer een extra bredere lijst te definiëren en toe te passen. Het commando IP access-lists weergeven biedt een pakketaantal dat laat zien welke ACL-ingang wordt geraakt.

het sleutelwoord log aan het einde van de afzonderlijke ACL-items toont het ACL-nummer en of het pakket was toegestaan of geweigerd, naast poortspecifieke informatie.

opmerking: het sleutelwoord voor login bestaat in Cisco IOS Software Release 11.2 en hoger, en in bepaalde op Cisco IOS Software Release 11.1 gebaseerde software die speciaal is gemaakt voor de serviceprovidermarkt., Oudere software ondersteunt dit zoekwoord niet. Het gebruik van dit trefwoord omvat de input interface en bron MAC adres waar van toepassing.

hoe debug ik op het pakketniveau dat een Cisco-router gebruikt?

deze procedure verklaart het debugproces. Voordat u begint, er zeker van zijn dat er geen momenteel toegepaste ACL ‘ s, dat er een ACL, en dat snel schakelen is niet uitgeschakeld.

opmerking: wees uiterst voorzichtig bij het debuggen van een systeem met veel verkeer. Gebruik een ACL om specifiek verkeer te debuggen. Maar, zeker van het proces en de verkeersstroom.,

-

gebruik het access-list commando om de gewenste gegevens vast te leggen.

in dit voorbeeld wordt de gegevensverzameling ingesteld voor het doeladres van 10.2.6.6 of het bronadres van 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Schakel snel schakelen op de betrokken interfaces uit. U ziet alleen het eerste pakket als fast switching niet is uitgeschakeld.,

config interfaceno ip route-cache

-

Gebruik de terminal monitor commando in enable mode om debug Commando uitvoer en systeem foutmeldingen weer te geven voor de huidige terminal en sessie.

-

gebruik het debug ip packet 101 of debug ip packet 101 detail commando om het debug proces te starten.

-

voer het commando no debug all uit in de modus enable en het commando interface configuration om het debugproces te stoppen.

-

herstart caching.,

config interfaceip route-cache

typen IP-ACL ‘ s

Deze sectie van het document beschrijft ACL-typen.

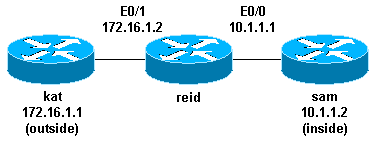

Netwerkdiagram

standaard ACL ’s

standaard ACL’ s zijn het oudste type ACL. Ze dateren al uit Cisco IOS Software Release 8.3. Standaard ACL ‘ s regelen het verkeer door het bronadres van de IP-pakketten te vergelijken met de adressen die zijn geconfigureerd in de ACL.

Dit is het commando syntaxis formaat van een standaard ACL.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

in alle software releases kan het access-list-nummer van 1 tot 99 zijn. In Cisco IOS Software Release 12.0.1, standaard ACL ‘ s beginnen met het gebruik van extra nummers (1300 tot 1999). Deze extra nummers worden aangeduid als uitgebreide IP-ACL ‘ s. Cisco IOS Software Release 11.2 heeft de mogelijkheid toegevoegd om lijstnaam te gebruiken in standaard ACL ‘ s.

nadat de ACL is gedefinieerd, moet deze worden toegepast op de interface (inkomend of uitgaand)., In vroege software releases, out was de standaard wanneer een zoekwoord out of in niet was opgegeven. De richting moet worden gespecificeerd in latere software releases.

interface <interface>ip access-group number {in|out}

Dit is een voorbeeld van het gebruik van een standaard ACL om al het verkeer te blokkeren, behalve dat van bron 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Extended ACL ’s

Extended ACL’ s werden geà ntroduceerd in Cisco IOS Software Release 8.3., Uitgebreide ACLs regelen het verkeer door de bron-en bestemmingsadressen van de IP-pakketten te vergelijken met de adressen die zijn geconfigureerd in de ACL.

Dit is het commando syntaxis formaat van uitgebreide ACL ‘ s. Regels zijn hier omwikkeld voor spatiëring overwegingen.

IP

ICMP

TCP

UDP

in alle software releases kan het access-list-nummer 100 tot 199 zijn. In Cisco IOS Software Release 12.0.1, extended ACL ‘ s beginnen met het gebruik van extra nummers (2000 tot 2699). Deze extra nummers worden aangeduid als uitgebreide IP-ACL ‘ s. Cisco IOS Software Release 11.,2 de mogelijkheid toegevoegd om lijstnaam te gebruiken in uitgebreide ACLs.

de waarde van 0.0.0.0 / 255.255.255.255 kan als eender welk worden opgegeven. Nadat de ACL is gedefinieerd, moet deze worden toegepast op de interface (binnenkomend of uitgaand). In vroege software releases, out was de standaard wanneer een zoekwoord out of in niet was opgegeven. De richting moet worden gespecificeerd in latere software releases.

interface <interface> ip access-group {number|name} {in|out}

deze uitgebreide ACL wordt gebruikt om verkeer op de 10.1.1 toe te staan.,x netwerk (binnen) en ping reacties van buitenaf te ontvangen, terwijl het voorkomt ongevraagde pings van mensen buiten, waardoor al het andere verkeer.

Opmerking: Sommige toepassingen zoals netwerkbeheer vereisen pings voor een keepalive functie. Als dit het geval is, Wilt u mogelijk het blokkeren van inkomende pings beperken of meer gedetailleerd zijn in toegestane/geweigerde IP ‘ s.

Lock and Key (dynamische ACLs)

Lock and key, ook bekend als dynamische ACLs, werd geïntroduceerd in Cisco IOS Software Release 11.1. Deze functie is afhankelijk van Telnet, authenticatie (lokaal of op afstand) en uitgebreide ACL ‘ s.,

Lock and key configuratie begint met de toepassing van een uitgebreide ACL om verkeer via de router te blokkeren. Gebruikers die de router willen doorkruisen worden geblokkeerd door de uitgebreide ACL totdat ze Telnet naar de router en worden geverifieerd. De Telnet-verbinding verdwijnt dan en een single-entry dynamische ACL wordt toegevoegd aan de extended ACL die bestaat. Dit laat verkeer toe voor een bepaalde periode; idle en absolute time-outs zijn mogelijk.

Dit is het commando syntaxis formaat voor vergrendeling en sleutel configuratie met lokale authenticatie.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

De single-entry ACL in dit commando wordt dynamisch toegevoegd aan de ACL die bestaat na authenticatie.

Dit is een basisvoorbeeld van lock and key.

nadat de gebruiker op 10.1.1.2 een Telnet verbinding maakt met 10.1.1.1, wordt de dynamische ACL toegepast. De verbinding wordt dan verbroken, en de gebruiker kan naar de 172.16.1.x-Netwerk.

IP met de naam ACLs

IP met de naam ACLs werden geïntroduceerd in Cisco IOS Software Release 11.2. Hierdoor kunnen standaard en extended ACL ‘ s namen krijgen in plaats van nummers.,

Dit is het commando syntaxis formaat voor IP met de naam ACLs.

ip access-list {extended|standard} name

Dit is een TCP voorbeeld:

Dit is een voorbeeld van het gebruik van een benoemde ACL om al het verkeer te blokkeren, behalve de Telnetverbinding van host 10.1.1.2 naar host 172.16.1.1.

reflexieve ACLs

reflexieve ACLs werden geà ntroduceerd in Cisco IOS Software Release 11.3. Met reflexieve ACL ‘ s kunnen IP-pakketten worden gefilterd op basis van sessie-informatie op de bovenste laag., Ze worden over het algemeen gebruikt om uitgaand verkeer toe te staan en om inkomend verkeer te beperken in reactie op sessies die in de router ontstaan.

reflexieve ACL ’s kunnen alleen worden gedefinieerd met uitgebreide named IP ACL’ s. Ze kunnen niet worden gedefinieerd met genummerde of standaard IP-ACL ‘s, of met andere protocol-ACL’ s. Reflexieve ACLs kunnen worden gebruikt in combinatie met andere standaard en statische extended ACLs.

Dit is de syntaxis voor verschillende reflexieve ACL commando ‘ s.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Dit is een voorbeeld van de vergunning voor uitgaand en inkomend ICMP-verkeer, terwijl alleen TCP-verkeer wordt toegestaan dat van binnenuit is geïnitieerd, wordt ander verkeer geweigerd.

tijdgebaseerde ACL ’s met tijdbereiken

tijdgebaseerde ACL’ s werden geà ntroduceerd in Cisco IOS Software Release 12.0.1.T. hoewel vergelijkbaar met extended ACL ‘ s in functie, ze zorgen voor toegangscontrole op basis van de tijd. Er wordt een tijdbereik gecreëerd dat specifieke tijden van de dag en de week definieert om op tijd gebaseerde ACL ‘ s te implementeren., Het tijdbereik wordt geïdentificeerd door een naam en vervolgens verwezen door een functie. Daarom worden de tijd beperkingen opgelegd aan de functie zelf. Het tijdbereik is afhankelijk van de router systeemklok. De router klok kan worden gebruikt, maar de functie werkt het beste met Network Time Protocol (NTP) synchronisatie.

Dit zijn op tijd gebaseerde ACL-opdrachten.,

in dit voorbeeld is een Telnetverbinding toegestaan van binnen naar buiten het netwerk op maandag, woensdag en vrijdag tijdens kantooruren:

IP ACL-items met commentaar

ip ACL-items met commentaar werden geïntroduceerd in Cisco IOS Software Release 12.0.2.T. opmerkingen maken ACL ’s gemakkelijker te begrijpen en kunnen worden gebruikt voor standaard of uitgebreide IP-ACL’ s.

Dit is de naam met commentaar IP ACL Commando syntaxis.

ip access-list {standard|extended} access-list-name remark remark

Dit is de commentaar genummerde IP ACL Commando syntaxis.,

access-list access-list-number remark remark

Dit is een voorbeeld van het becommentariëren van een genummerde ACL.

Context-Based Access Control

Context-based access control (CBAC) werd geïntroduceerd in Cisco IOS Software Release 12.0.5.T en vereist de Cisco IOS Firewall feature set. CBAC inspecteert verkeer dat door de firewall reist om statusinformatie voor TCP-en UDP-sessies te ontdekken en te beheren. Deze statusinformatie wordt gebruikt om tijdelijke openingen te maken in de toegangslijsten van de firewall., Configureer IP-inspectielijsten in de richting van de verkeersinitatiestroom om retourverkeer en extra dataverbindingen mogelijk te maken voor toegestane sessies, sessies die afkomstig zijn uit het beveiligde interne netwerk, om dit te doen.

Dit is de syntaxis voor CBAC.

ip inspect name inspection-name protocol

Dit is een voorbeeld van het gebruik van CBAC om uitgaand verkeer te inspecteren. Extended ACL 111 blokkeert normaal het retourverkeer anders dan ICMP zonder CBAC-openingsgaten voor het retourverkeer.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

authenticatie Proxy

authenticatie proxy werd geà ntroduceerd in Cisco IOS Software Release 12.0.5.T. Dit vereist dat u de Cisco IOS Firewall-functie hebt ingesteld. Verificatieproxy wordt gebruikt om binnenkomende of uitgaande gebruikers of beide te verifiëren. Gebruikers die normaal door een ACL worden geblokkeerd, kunnen een browser openen om door de firewall te gaan en zich te authenticeren op een TACACS+ – of RADIUS-server., De server geeft extra ACL-items door naar de router om de gebruikers na verificatie door te laten.

authenticatie proxy is vergelijkbaar met lock and key (dynamische ACLs). Dit zijn de verschillen:

-

slot en sleutel wordt ingeschakeld door een Telnetverbinding met de router. Authenticatie proxy wordt ingeschakeld door HTTP via de router.

-

Authenticatieproxy moet een externe server gebruiken.

-

Authenticatieproxy kan het toevoegen van meerdere dynamische lijsten verwerken. Slot en sleutel kunnen er maar één toevoegen.,

-

Authenticatieproxy heeft een absolute time-out maar geen idle time-out. Slot en sleutel heeft beide.

refereer naar het Cisco Secure Integrated Software Configuration Cookbook voor voorbeelden van authenticatie proxy.

Turbo ACL ’s

Turbo ACL’ s werden geïntroduceerd in Cisco IOS Software Release 12.1.5.T en zijn alleen te vinden op de 7200, 7500, en andere high-end platforms. De turbo ACL-functie is ontworpen om ACL ‘ s efficiënter te verwerken om de routerprestaties te verbeteren.

gebruik het gecompileerde access-list commando voor turbo ACL ‘ s., Dit is een voorbeeld van een gecompileerde ACL.

nadat de standaard of uitgebreide ACL is gedefinieerd, gebruikt u het globale configuratiecommando om te compileren.

het commando toegangs-lijst weergeven toont statistieken over de ACL.

gedistribueerde op tijd gebaseerde ACL ’s

gedistribueerde op tijd gebaseerde ACL’ s werden geà ntroduceerd in Cisco IOS Software Release 12.2.2.T om op tijd gebaseerde ACL ‘ s te implementeren op VPN-enabled 7500 serie routers. Voor de introductie van de gedistribueerde op tijd gebaseerde ACL-functie werden op tijd gebaseerde ACL ‘ s niet ondersteund op lijnkaarten voor de routers uit de Cisco 7500-serie., Als op tijd gebaseerde ACL ’s werden geconfigureerd, gedroegen ze zich als normale ACL’ s. Als een interface op een lijnkaart was geconfigureerd met op tijd gebaseerde ACL ‘ s, werden de pakketten die in de interface werden geschakeld niet gedistribueerd via de lijnkaart, maar doorgestuurd naar de route processor om te verwerken.

de syntaxis voor gedistribueerde op tijd gebaseerde ACL ’s is hetzelfde als voor op tijd gebaseerde ACL’ s met de toevoeging van de commando ‘ s met betrekking tot de status van de IPC-berichten (Inter Processor Communication) tussen de routeprocessor en de lijnkaart.,

debug time-range ipc show time-range ipc clear time-range ipc

ACL ’s ontvangen

ACL’ s ontvangen worden gebruikt om de beveiliging op Cisco 12000 routers te verhogen door de gigabit route processor (GRP) van de router te beschermen tegen onnodig en potentieel snode verkeer. Receive ACL ‘ s werden toegevoegd als een speciale ontheffing voor het onderhoud throttle voor Cisco IOS Software Release 12.0.21S2 en geïntegreerd in 12.0(22)S. Raadpleeg GSR: ontvang toegangscontrolelijsten voor meer informatie.,

Infrastructuurbeveiligingsacl ’s

Infrastructuuracl’ s worden gebruikt om het risico en de effectiviteit van directe infrastructuuraanvallen tot een minimum te beperken door de uitdrukkelijke toestemming van alleen toegestaan verkeer naar de infrastructuurapparatuur, terwijl al het andere transitoverkeer wordt toegestaan. Raadpleeg de toegangscontrolelijsten voor beveiliging van uw Core: Infrastructure Protection voor meer informatie.

Transit ACL ’s

Transit ACL’ s worden gebruikt om de netwerkbeveiliging te verhogen, omdat ze expliciet alleen vereist verkeer in uw netwerk of netwerken toestaan., Refereer naar Transit Access Control Lists: Filtering aan uw rand voor meer informatie.