소개

이 문서는 방법에 대해 설명합 IP Acl(액세스 제어 목록)할 수 있는 필터 네트워크 트래픽이 있습니다. 또한 IP ACL 유형,기능 가용성 및 네트워크에서의 사용 예에 대한 간략한 설명이 포함되어 있습니다.

고급 Cisco IOS®IP ACL 기능 중 일부의 지원을 결정하기 위해 Software Advisor(등록 고객 전용)도구에 액세스하십시오.

RFC1700![]() 에는 잘 알려진 포트 수가 할당되어 있습니다., RFC1918

에는 잘 알려진 포트 수가 할당되어 있습니다., RFC1918![]() 에는 인터넷에서 일반적으로 볼 수없는 IP 주소 인 개인 Internets 에 대한 주소 할당이 포함되어 있습니다.

에는 인터넷에서 일반적으로 볼 수없는 IP 주소 인 개인 Internets 에 대한 주소 할당이 포함되어 있습니다.

참고:Acl 을 사용할 수 있습니다 이외의 다른 목적으로 필터에 IP 트래픽을,예를 들어,정의 트래픽이 네트워크 주소로 번역(NAT)또는 암호화 또는 필터링 non-IP 프로토콜 등 AppleTalk 또는 IPX. 이러한 기능에 대한 논의는이 문서의 범위를 벗어납니다.

전제 조건

요구 사항

이 문서에 대한 구체적인 전제 조건은 없습니다., 논의 된 개념은 Cisco IOS®소프트웨어 릴리스 8.3 이상에 있습니다. 이는 각 액세스 목록 기능 아래에 표시됩니다.

사용 된 구성 요소

이 문서는 다양한 유형의 Acl 에 대해 설명합니다. 이 중 일부는 Cisco IOS 소프트웨어 릴리스 8.3 및 기타 이후 소프트웨어 릴리스에 도입 된 이후 존재합니다. 이것은 각 유형에 대한 논의에서 언급됩니다.

이 문서의 정보는 특정 랩 환경의 장치에서 생성되었습니다. 이 문서에 사용 된 모든 장치는 지워진(기본)구성으로 시작되었습니다., 네트워크가 라이브 인 경우 모든 명령의 잠재적 영향을 이해했는지 확인하십시오.

규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 규칙을 참조하십시오.

ACL 개념

이 섹션에서는 ACL 개념을 설명합니다.

마스크

마스크는 허용 및 거부해야 할 사항을 지정하기 위해 IP Acl 의 IP 주소와 함께 사용됩니다. 에서 마스크를 구성하기 위해 IP 주소에서 인터페이스로 시작 255 고 큰 값이 왼쪽에서,예를 들어,IP 주소 209.165.202.129 로 255.255.255.224 마스크입니다., IP Acl 용 마스크는 반대입니다(예:마스크 0.0.0.255). 이를 역 마스크 또는 와일드 카드 마스크라고도합니다. 마스크의 값이 이진(0 과 1)으로 분해되면 결과는 트래픽을 처리 할 때 고려해야 할 주소 비트를 결정합니다. 0 은 주소 비트가 고려되어야 함을 나타냅니다(정확한 일치);마스크의 1 은”상관 없어”입니다. 이 표는 개념을 더 설명합니다.

ACL 역 마스크를 결정하기 위해 255.255.255.255 에서 일반 마스크를 뺍니다. 이 예에서 역 마스크는 네트워크 주소(172)에 대해 결정된다.,255.255.255.0 의 일반 마스크가있는 16.1.0.

-

255.255.255.255-255.255.255.0(정상적인 마스크)=0.0.0.255(역 마스크)

참고 이러한 ACL 등을 제공한다.

-

0.0.0.0/255.255.255.255 의 소스/소스 와일드 카드는”any”를 의미합니다.

-

10.1.1.2/0.0.0.0 의 소스/와일드 카드는”호스트 10.1.1.2″와 동일합니다.

ACL 요약

이 목록을 설명하는 방법을 요약한 범위의 네트워크는 하나의 네트워크에 대한 ACL 최적화입니다. 이러한 네트워크를 고려하십시오.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

첫 번째 두 바이트 및 last octet 은 각각 동일 네트워크입니다. 이 표는 이들을 단일 네트워크로 요약하는 방법에 대한 설명입니다.

세 번째 진수에 대한 이전의 네트워크를 작성할 수 있습에서 볼 수 있듯이 이 표에 따라 진수 비트 위치와 주소를 가치에 대한 각각의 비트입니다.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0/21 또는 192.168.32.0 255.255.248.0). 3 개의 저차 비트의 8 가지 가능한 조합은 모두 문제의 네트워크 범위와 관련이 있습니다. 이 명령은 이 네트워크를 허용하는 ACL 을 정의합니다. 255.255.248.0(일반 마스크)을 255.255.255.255 에서 빼면 0.0.7.255 를 산출합니다.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

이 설정의 네트워크에 대한 자세한 설명.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

첫 번째 두 바이트 및 last octet 은 각각 동일 네트워크입니다. 이 표는 이들을 요약하는 방법에 대한 설명입니다.

세 번째 진수에 대한 이전의 네트워크를 작성할 수 있습에서 볼 수 있듯이 이 표에 따라 진수 비트 위치와 주소를 가치에 대한 각각의 비트입니다.,3efcc695f”> 0

이전과는 달리 예할 수 없습니다 요약한다 이러한 네트워크는 하나의 네트워크입니다. 이들이 단일 네트워크에 요약되면 세 번째 옥텟에서 비슷한 5 비트가 있기 때문에 192.168.144.0/21 이됩니다. 이 요약 된 네트워크 192.168.144.0/21 은 192.168.144.0 에서 192.168.151.0 까지의 네트워크 범위를 다룹니다. 이러한 가운데,192.168.144.0,192.168.145.0,192.168.150.0 및 192.168.151.0 네트워크에 있지 않은 주어진 목록의 네 네트워크입니다., 문제의 특정 네트워크를 다루기 위해서는 최소한 두 개의 요약 된 네트워크가 필요합니다. 주어진 4 개의 네트워크는이 두 네트워크로 요약 될 수 있습니다.

이 출력은 위의 네트워크에 대한 요약 된 ACL 을 정의합니다.

프로세스 acls

라우터로 들어오는 트래픽은 라우터에서 항목이 발생하는 순서에 따라 ACL 항목과 비교됩니다. 새 문이 목록의 끝에 추가됩니다. 라우터가 일치 할 때까지 계속 보입니다. 라우터가 목록의 끝에 도달했을 때 일치하는 항목이 없으면 트래픽이 거부됩니다., 이러한 이유로 목록 상단에 자주 치는 항목이 있어야합니다. 허용되지 않는 트래픽에 대한 묵시적 거부가 있습니다. 하나의 거부 항목 만있는 단일 항목 ACL 은 모든 트래픽을 거부하는 효과가 있습니다. ACL 에 하나 이상의 허가 명세서가 있어야 하거나 모든 트래픽이 차단됩니다. 이 두 Acl(101 및 102)은 동일한 효과를 나타냅니다.

이 예에서는 마지막 항목으로 충분합니다. 당신이 필요하지 않은 첫 번째 세 가지 항목이 포함 TCP Telnet,IP 을 포함 TCP,UDP(User Datagram Protocol),그리고 인터넷 제어 메시지 프로토콜(ICMP).,

정의 포트와 메시지 유형

외에도 정의 ACL 소스 및 대상,그것은 포트를 정의,ICMP 메시지 유형,그리고 다른 매개 변수입니다. 잘 알려진 포트에 대한 좋은 정보 출처는 RFC1700![]() 입니다. ICMP 메시지 유형은 RFC792

입니다. ICMP 메시지 유형은 RFC792![]() 에 설명되어 있습니다. 라우터는 잘 알려진 포트 중 일부에 설명 텍스트를 표시 할 수 있습니다. 를 사용? 도움을 위해.

에 설명되어 있습니다. 라우터는 잘 알려진 포트 중 일부에 설명 텍스트를 표시 할 수 있습니다. 를 사용? 도움을 위해.

구성 중에 라우터는 숫자 값을보다 사용자 친화적 인 값으로 변환합니다., 이것은 ICMP 메시지 유형 번호를 입력하는 예이며 라우터가 번호를 이름으로 변환하도록합니다.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

된다.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

적용 Acl

을 정의할 수 있습 Acl 을 적용하지 않고 그들을. 그러나 Acl 은 라우터의 인터페이스에 적용될 때까지 아무런 영향을 미치지 않습니다. 트래픽의 소스에 가장 가까운 인터페이스에 ACL 을 적용하는 것이 좋습니다., 이 예제와 같이,하려고 하면 트래픽이 차단 소스에서 목적지까지의 적용할 수 있는 인바운드 ACL 을 E0 라우터에 대한 대신의 아웃바운드 목록에서 E1 라우터 C. 액세스 목록을 거부하는 ip 어떤 모든 암시적으로의 끝에 어떤 액세스 목록입니다. 트래픽 관련 DHCP 요청하지 않은 경우 명시적으로 허용,트래픽이 떨어졌기 때문에 당신이 볼 때 DHCP 요청에서 IP,원본 주소입니다 s=0.0.0.0(이더넷 1/0),d=255.255.255.255,len604,가 받은 수 2UDP src=68,dst=67. 원본 IP 주소는 0.0.0.0 이고 대상 주소는 255.255.255.255 입니다., 소스 포트는 68 이고 대상 67 입니다. 따라서 액세스 목록에서 이러한 종류의 트래픽을 허용해야합니다.문 끝의 암시 적 거부로 인해 트래픽이 삭제됩니다.

참고:UDP 트래픽이 통과하려면 UDP 트래픽도 ACL 에 의해 명시 적으로 permited 해야합니다.

In,Out,Inbound,Outbound,Source 및 Destination 정의

라우터는 in,out,source 및 destination 이라는 용어를 참조로 사용합니다. 라우터의 트래픽은 고속도로의 트래픽과 비교할 수 있습니다., 펜실베이니아의 법 집행관이었고 메릴랜드에서 뉴욕으로가는 트럭을 멈추고 싶다면 트럭의 출처는 메릴랜드이고 트럭의 목적지는 뉴욕입니다. 장애물은 펜실베니아–뉴욕 국경(out)또는 메릴랜드–펜실베니아 국경(in)에 적용될 수 있습니다. 라우터를 참조 할 때 이러한 용어에는 이러한 의미가 있습니다.

-

out—이미 라우터를 통과하여 인터페이스를 떠나는 트래픽. 소스는 그것이 있었던 곳이고,라우터의 다른쪽에 있으며,목적지는 그것이가는 곳입니다.,

-

인터페이스에 도착한 다음 라우터를 통과하는 인 트래픽입니다. 소스는 그것이 있었던 곳이고 대상은 라우터의 반대편에있는 곳입니다.

-

인바운드—는 경우에 액세스 목록 인바운드 할 때,라우터 패킷을 수신,Cisco IOS 소프트웨어 확인 기준을 문의에 대한 액세스 목록입니다. 패킷이 허용되면 소프트웨어는 패킷을 계속 처리합니다. 패킷이 거부되면 소프트웨어는 패킷을 버립니다.,

-

아웃바운드—는 경우에 액세스 목록 아웃바운드,후에는 소프트웨어는 받는 경로 패킷 아웃바운드 인터페이스 소프트웨어는 검사의 기준을 문의에 대한 액세스 목록입니다. 패킷이 허용되면 소프트웨어는 패킷을 전송합니다. 패킷이 거부되면 소프트웨어는 패킷을 버립니다.

in ACL 에는 적용되는 인터페이스의 세그먼트에 소스가 있고 다른 인터페이스에서 벗어난 대상이 있습니다., Out ACL 에는 적용되는 인터페이스 이외의 모든 인터페이스의 세그먼트에 소스가 있고 적용되는 인터페이스의 오프 대상이 있습니다.

Acl 편집

ACL 을 편집 할 때 특별한주의가 필요합니다. 예를 들어 여기에 표시된 것처럼 번호가 매겨진 ACL 에서 특정 줄을 삭제하려는 경우 전체 ACL 이 삭제됩니다.

사본을 구성 라우터를 TFTP 서버 또는 텍스트 편집기의 메모장 등을 편집하기 위해서 번호 Acl. 그런 다음 변경 사항을 적용하고 구성을 라우터에 다시 복사하십시오. 이 작업을 수행 할 수도 있습니다.,

모든 삭제는 ACL 에서 제거되고 모든 추가는 ACL 의 끝에 이루어집니다.

Cisco IOS 에서 시퀀스 번호로 번호가 매겨진 표준 또는 번호가 매겨진 확장 Acl 에 ACL 줄을 추가 할 수도 있습니다. 이것은 구성의 샘플입니다.

이 방법으로 확장 된 ACL 을 구성하십시오.

ACL 항목을 보려면 show access-list 명령을 발행하십시오. 10,20 및 30 과 같은 시퀀스 번호도 여기에 나타납니다.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

추가한 항목에 대한 액세스 목록 101 으로 순번호 5.,

예 1:

show access-list 명령 출력에서 시퀀스 번호 5ACL 이 access-list101 의 첫 번째 항목으로 추가됩니다.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

예제 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

마찬가지로, 구성할 수 있습니다 표준에 액세스 목록에서 이 방법:

주요 차이점에 접근목록은 있는 시스코 IOS 항목을 추가하여 내림차순으로 IP 주소가 아닌 수 있습니다.,

이 예제는 다른 항목이,예를 들어,어떻게 허용하는 IP 주소(192.168.100.0)또는 네트워크(10.10.10.0).

항목을 추가합니다에 액세스 목록을 2 하기 위해서 허용하는 IP 주소 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

이 항목을 추가에서 최고의 목록을 위해서는 우선 순위를 부여하는 특정 IP 주소 보다는 오히려 네트워크입니다.

참고:ASA/PIX 방화벽과 같은 보안 어플라이언스에서는 이전 Acl 이 지원되지 않습니다.,

지침 변경에 대한 액세스 목록에 적용될 때는 암호화지도

-

를 추가하는 경우에는 기존 액세스 목록을 구성할 필요가 없을 제거하는 암호화 지도입니다. 암호화 맵을 제거하지 않고 직접 추가하면 지원되고 수용 가능합니다.

-

기존 access-lists 에서 access-list 항목을 수정하거나 삭제해야하는 경우 인터페이스에서 암호화 맵을 제거해야합니다. 암호화 맵을 제거한 후 액세스 목록을 모두 변경하고 암호화 맵을 다시 추가하십시오., 을 변경할 경우 등의 삭제를 액세스하지 않고 목록의 제거를 암호화지도,이 지원되지 않고 발생할 수 있습에서 예측할 수 없는 행동입니다.

문제 해결

인터페이스에서 ACL 을 제거하려면 어떻게합니까?

구성 모드로 들어가서 인터페이스에서 ACL 을 제거하려면이 예제와 같이 access-group 명령 앞에 no 를 입력하십시오.

interface <interface> no ip access-group <acl-number> in|out

나는 무엇을 할 때 너무 많은 트래픽이 거부된?,

너무 많은 트래픽이 거부되면 목록의 논리를 연구하거나 추가 광범위한 목록을 정의하고 적용하려고합니다. Ip access-lists 표시 명령은 어떤 ACL 항목이 적중되었는지를 보여주는 패킷 수를 제공합니다.

개별 ACL 항목의 끝에있는 log 키워드는 포트 별 정보 외에도 acl 번호와 패킷이 허용되었는지 또는 거부되었는지를 보여줍니다.

참고:log-입력 키워드 존재하는 시스코 IOS 소프트웨어에서 릴리스 11.2 과 후,그리고 특정 Cisco IOS 소프트웨어 놓 11.1 기반 소프트웨어 작성을 위해 특별히 서비스 공급자 시장이다., 이전 소프트웨어는이 키워드를 지원하지 않습니다. 이 키워드의 사용에는 해당되는 경우 입력 인터페이스 및 소스 MAC 주소가 포함됩니다.

Cisco 라우터를 사용하는 패킷 수준에서 어떻게 디버깅합니까?

이 절차는 디버그 프로세스를 설명합니다. 시작하기 전에 현재 적용된 Acl 이없고 ACL 이 있으며 빠른 전환이 비활성화되지 않았 음을 확신하십시오.

참고:트래픽이 많은 시스템을 디버깅 할 때 극도의주의를 기울이십시오. 특정 트래픽을 디버깅하려면 ACL 을 사용하십시오. 그러나 프로세스와 트래픽 흐름을 확신하십시오.,

-

원하는 데이터를 캡처하기 위해 access-list 명령을 사용하십시오.

이 예에서 데이터 캡처는 10.2.6.6 의 대상 주소 또는 10.2.6.6 의 소스 주소에 대해 설정됩니다.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

사이의 빠른 전환에 관련된 인터페이스. 빠른 전환이 비활성화되지 않은 경우에만 첫 번째 패킷이 표시됩니다.,

config interfaceno ip route-cache

-

단말기를 사용하 모니터링 명령에 사용 모드에서 표시하기 위해 디버깅 명령 출력 및 시스템 오류 메시지에 대한 현재 터미널 및 세션이 있습니다.

-

를 사용하여 디버그 ip 패킷 101 또는 디버그 ip 패킷 101 세부 명령을 시작하기 위해서는 디버그 프로세스.

-

디버그 프로세스를 중지하기 위해 enable 모드에서 no debug all 명령과 interface configuration 명령을 실행합니다.캐싱을 다시 시작하십시오.,

config interfaceip route-cache

유형의 IP Acl

이 문서 섹션에 대해 설명합 ACL 형식입니다.

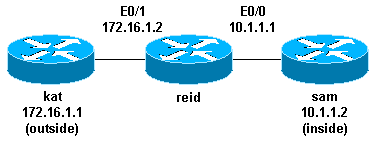

네트워크는 다이어그램

표준 Acl

표준 Acl 는 가장 오래된 유형의 ACL. 그들은 빠르면 시스코 IOS 소프트웨어 릴리스 8.3 로 거슬러 올라간다. 표준 Acl 은 IP 패킷의 소스 주소를 ACL 에 구성된 주소와 비교하여 트래픽을 제어합니다.

이것은 표준 ACL 의 명령 구문 형식입니다.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

에 모든 소프트웨어 버전의 액세스 목록 번호에서 아무것도 할 수 있습니다 1~99. Cisco IOS 소프트웨어 릴리스 12.0.1 에서 표준 Acl 은 추가 번호(1300~1999)를 사용하기 시작합니다. 이러한 추가 번호는 확장 된 IP Acl 이라고합니다. Cisco IOS 소프트웨어 릴리스 11.2 표준 Acl 에서 목록 이름을 사용할 수있는 기능을 추가했습니다.

ACL 이 정의 된 후에는 인터페이스(인바운드 또는 아웃 바운드)에 적용해야합니다., 초기 소프트웨어 릴리스에서는 out 또는 in 키워드가 지정되지 않은 경우 out 이 기본이었습니다. 이후 소프트웨어 릴리스에서 방향을 지정해야 합니다.

interface <interface>ip access-group number {in|out}

이것은 예의의 표준 ACL 을 차단하기 위해서 모든 트래픽을 제외하고는 소스에서 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

확장 ACLs

확장 ACLs 는 Cisco IOS 소프트웨어 릴리스 8.3 에 도입되었습니다., 확장 Acl 은 IP 패킷의 소스 주소와 대상 주소를 ACL 에 구성된 주소와 비교하여 트래픽을 제어합니다.

이것은 확장 Acl 의 명령 구문 형식입니다. 선은 간격 고려 사항을 위해 여기에 싸여 있습니다.

IP

ICMP

TCP

UDP

에 모든 소프트웨어 버전의 액세스 목록번호할 수 있습 100 199. Cisco IOS 소프트웨어 릴리스 12.0.1 에서 확장 Acl 은 추가 번호(2000~2699)를 사용하기 시작합니다. 이러한 추가 번호는 확장 된 IP Acl 이라고합니다. 시스코 IOS 소프트웨어 릴리스 11.,2 확장 Acl 에서 목록 이름을 사용하는 기능을 추가했습니다. 0.0.0/255.255.255.255 의 값을 임의의 값으로 지정할 수 있습니다. ACL 이 정의 된 후에는 인터페이스(인바운드 또는 아웃 바운드)에 적용해야합니다. 초기 소프트웨어 릴리스에서는 out 또는 in 키워드가 지정되지 않은 경우 out 이 기본이었습니다. 이후 소프트웨어 릴리스에서 방향을 지정해야 합니다.

interface <interface> ip access-group {number|name} {in|out}

이 ACL 를 허용하는 데 사용됩니다 트래픽에 10.1.1.,x 네트워크는(내부)및을 받 핑 응답에서 외부 하는 동안 그것을 방지하는 원치 않는 핑에서 사람들이 밖에서 허용,다른 모든 트래픽이다. 피>참고:네트워크 관리와 같은 일부 응용 프로그램은 keepalive 기능에 대한 핑 필요. 이 경우 차단 인바운드 핑을 제한하거나 허용/거부 된 Ip 에서 더 세분화 할 수 있습니다.

Lock and Key(Dynamic ACLs)

lock and key(dynamic ACLs 라고도 함)는 Cisco IOS 소프트웨어 릴리스 11.1 에 소개되었습니다. 이 기능은 텔넷,인증(로컬 또는 원격)및 확장 Acl 에 따라 다릅니다.,

잠금 및 키 구성은 라우터를 통한 트래픽을 차단하는 확장 ACL 의 적용으로 시작됩니다. 라우터를 통과하려는 사용자는 라우터로 텔넷되어 인증 될 때까지 확장 된 ACL 에 의해 차단됩니다. 그런 다음 텔넷 연결이 삭제되고 단일 항목 동적 ACL 이 존재하는 확장 ACL 에 추가됩니다. 이것은 특정 기간 동안 트래픽을 허용;유휴 및 절대 시간 초과가 가능합니다.

이것은 로컬 인증이있는 잠금 및 키 구성을위한 명령 구문 형식입니다.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

싱글-입력 ACL 이 명령에서 동적으로 추가되 ACL 후 존재하는 인증이 있습니다. 이것은 잠금 및 키의 기본 예입니다.

10.1.1.2 의 사용자가 10.1.1.1 에 텔넷 연결을 한 후 동적 ACL 이 적용됩니다. 그런 다음 연결이 삭제되고 사용자는 172.16.1 로 이동할 수 있습니다.x 네트워크.

IP 명명된 ACLs

Ip 명명된 ACLs 는 Cisco IOS 소프트웨어 릴리스 11.2 에 도입되었습니다. 이를 통해 표준 및 확장 Acl 에 숫자 대신 이름이 지정 될 수 있습니다.,

ACLs 라는 IP 의 명령 구문 형식입니다.

ip access-list {extended|standard} name

이것은 TCP 예:

이것은 예의의 사용에 명 ACL 을 차단하기 위해서 모든 트래픽을 제외한 텔넷 연결 호스트에서 10.1.1.2 스 172.16.1.1 로.

Reflexive Acl

Reflexive Acl 은 Cisco IOS 소프트웨어 릴리스 11.3 에 도입되었습니다. Reflexive Acl 을 사용하면 상위 계층 세션 정보를 기반으로 IP 패킷을 필터링 할 수 있습니다., 그들은 일반적으로 사용을 허용하는 아웃바운드 트래픽을 제한하는 인바운드 트래픽에서 세션에 대한 응답으로 발생하는 내부 라우터입니다.

Reflexive Acl 은 확장 된 명명 된 IP Acl 만 정의 할 수 있습니다. 번호가 매겨진 또는 표준 명명 된 IP Acl 또는 다른 프로토콜 Acl 으로 정의 할 수 없습니다. Reflexive Acl 은 다른 표준 및 정적 확장 Acl 과 함께 사용할 수 있습니다.

이것은 다양한 reflexive ACL 명령에 대한 구문입니다.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

이것은 예의 허가 ICMP 아웃바운드 트래픽을 하는 동안 허 TCP 트래픽을 시작했 내부에서,다른 트래픽을 거부합니다.

시간 범위를 사용하는 시간 기반 Acl

시간 기반 Acl 은 Cisco IOS 소프트웨어 릴리스 12.0.1 에 도입되었습니다.T. 기능에 있는 장시간 Acl 와 유사한 동안,그들은 시간에 근거를 둔 접근 제한을 허용합니다. 시간 기반 Acl 을 구현하기 위해 요일 및 요일의 특정 시간을 정의하는 시간 범위가 만들어집니다., 시간 범위는 이름으로 식별 된 다음 함수에 의해 참조됩니다. 따라서 시간 제한은 기능 자체에 부과됩니다. 시간 범위는 라우터 시스템 시계에 의존합니다. 라우터 시계를 사용할 수 있지만이 기능은 Ntp(Network Time Protocol)동기화에서 가장 잘 작동합니다.

이들은 시간 기반 ACL 명령입니다.,

이 예제에서는,텔넷 연결을 유지할 수 있는 내부에서 외부 네트워크에서 월요일,수요일,금요일 영업 시간:

댓글 IP ACL 항목

댓글 IP ACL 항목을 도입되었스코 IOS 소프트웨어 놓 12.0.2.T. 댓글 Acl 을 이해하기 쉽게 만들고 표준 또는 확장 IP Acl 에 사용할 수 있습니다.

이것은 주석 처리 된 이름 IP ACL 명령 구문입니다.

ip access-list {standard|extended} access-list-name remark remark

이 댓글 번호 IP ACL 명령 구문을 참조하십시오.,

access-list access-list-number remark remark

이것은 예의 댓글 번호 매기기 ACL.

컨텍스트 기반 액세스 제어

컨텍스트 기반 액세스 제어(CBAC)는 Cisco IOS 소프트웨어 릴리스 12.0.5 에 도입되었습니다.T 와 시스코 IOS 방화벽 기능 세트가 필요합니다. CBAC 는 tcp 및 UDP 세션에 대한 상태 정보를 검색하고 관리하기 위해 방화벽을 통해 이동하는 트래픽을 검사합니다. 이 상태 정보는 방화벽의 액세스 목록에 임시 개방을 만들기 위해 사용됩니다., Configure ip 검사 목록의 방향에서 트래픽의 흐름을 개시할 수 있도록하기 위해 트래픽 반환하고 추가적인 데이터 연결을 위해 허용되는 세션,세션 내에서 유래 보호되는 내부 네트워크,이렇게하기 위해서. 이것은 CBAC 에 대한 구문입니다.

ip inspect name inspection-name protocol

이것은 예를 들어 사용 CBAC 을 검사하기 위해 아웃바운드 트래픽이다. 확장된 ACL(111)은 일반적으로 리턴 트래픽을 위한 CBAC 개방 구멍 없이 ICMP 이외의 리턴 트래픽을 차단한다.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

인증 프록시

인증 프록시에 소개되었스코 IOS 소프트웨어 놓 12.0.5.T. 이를 위해서는 Cisco IOS 방화벽 기능을 설정해야 합니다. 인증 프록시는 인바운드 또는 아웃바운드 사용자 또는 둘 다를 인증하는 데 사용됩니다. 일반적으로 ACL 에 의해 차단 된 사용자는 방화벽을 통과하고 TACACS+또는 RADIUS 서버에서 인증 할 브라우저를 불러올 수 있습니다., 서버는 인증 후 통해 사용자를 허용하기 위해 아래로 라우터에 추가 ACL 항목을 전달합니다.

인증 프록시는 잠금 및 키(동적 Acl)와 유사합니다. 다음은 차이점입니다.

-

잠금 및 키는 라우터에 텔넷 연결로 켜져 있습니다. 인증 프록시는 라우터를 통해 HTTP 에 의해 켜집니다.

-

인증 프록시는 외부 서버를 사용해야 합니다.

-

인증 프록시는 여러 동적 목록의 추가를 처리 할 수 있습니다. 잠금 및 키는 하나만 추가 할 수 있습니다.,

-

인증 프록시에는 절대 하지만 시간 제한 없는 유휴 시간 제한. 자물쇠와 열쇠는 둘 다 있습니다.

인증 프록시의 예는 Cisco Secure Integrated Software Configuration Cookbook 을 참조하십시오.

Turbo ACLs

Turbo ACLs 는 Cisco IOS 소프트웨어 릴리스 12.1.5 에 소개되었습니다.T 는 7200,7500 및 기타 하이 엔드 플랫폼에서만 발견됩니다. 터보 ACL 기능은 라우터 성능을 향상시키기 위해 Acl 을보다 효율적으로 처리하기 위해 설계되었습니다.

turbo Acl 에 대한 access-list 컴파일 명령을 사용하십시오., 이것은 컴파일 된 ACL 의 예입니다.

표준 또는 확장 ACL 이 정의 된 후 전역 구성 명령을 사용하여 컴파일하십시오.

액세스 목록 표시 컴파일 된 명령은 ACL 에 대한 통계를 보여줍니다.

분산 시간 기반 Acl

분산 시간 기반 Acl 은 Cisco IOS 소프트웨어 릴리스 12.2.2 에 도입되었습니다.T 는 VPN 지원 7500 시리즈 라우터에 시간 기반 Acl 을 구현하기 위해. 분산 시간 기반 ACL 기능이 도입되기 전에는 Cisco7500 시리즈 라우터 용 라인 카드에서 시간 기반 Acl 이 지원되지 않았습니다., 시간 기반 Acl 이 구성된 경우 일반 Acl 로 동작합니다. 는 경우 인터페이스 라인 카드가로 구성된 시간을 기반으로 Acl 패킷을 전환으로 인터페이스지 않은 분산 전환을 통해 라 카드지만 전달 경로 프로세서로 처리하기 위해서.

에 대한 구문을 분산 시간을 기반으로 Acl 은 동일한 시간에 기반 Acl 의 추가와 함께서 명령하의 상태를 Inter 프로세서간 통신(IPC)메시지를 사로 프로세서와 라인 카드입니다.,

debug time-range ipc show time-range ipc clear time-range ipc

받 Acl

받 Acl 을 사용을 증가시키기 위해 보안에 Cisco12000 라우터에 의해 보호 기가비트로 프로세서(GRP)의 라우터에서 불필요하고 잠재적으로 사악한 트래픽. 을 받 Acl 었으로 추가 특별한 면제를 정비 스로틀 위해스코 IOS 소프트웨어 놓 12.0.21S2 통합 12.0(22)S. 참조하 GSR:을 받게 액세스 제어 목록을 위한 추가 정보를 제공합니다.,

인프라 보호 Acl

인프라 Acl 을 사용하기 위해서 위험을 최소화하고 효율성의 인프라스트럭쳐 공격에 의해 명시적 권한의 권한 교통 인프라 장비를 허용하는 동안 다른 모든 교통 수단. 자세한 내용은 핵심 보호:인프라 보호 액세스 제어 목록을 참조하십시오.

Transit Acl

Transit Acl 기 위해 사용되는 네트워크 보안을 증가시키기 위해 이후 그들은 그들이 명시적으로 허가만 필요한 트래픽이 네트워크로 또는 네트워크입니다., 자세한 내용은 전송 액세스 제어 목록:가장자리에서 필터링을 참조하십시오. 피>