Che cos’è exploit zero-day (0day)

Un exploit zero-day (0day) è un attacco informatico mirato a una vulnerabilità software sconosciuta al fornitore del software o ai fornitori di antivirus. L’utente malintenzionato individua la vulnerabilità del software prima di qualsiasi parte interessata a mitigarla, crea rapidamente un exploit e lo utilizza per un attacco. Tali attacchi sono altamente probabilità di successo perché le difese non sono a posto. Questo rende gli attacchi zero-day una grave minaccia per la sicurezza.,

I vettori di attacco tipici includono i browser Web, che sono obiettivi comuni a causa della loro ubiquità, e gli allegati di posta elettronica che sfruttano le vulnerabilità nell’applicazione che apre l’allegato, o in tipi di file specifici come Word, Excel, PDF o Flash.

Un concetto correlato è il malware zero-day, un virus informatico per il quale non sono ancora disponibili firme specifiche del software antivirus, quindi il software antivirus basato sulla firma non può fermarlo.

Gli obiettivi tipici per un exploit zero-day includono:

- Dipartimenti governativi.

- Grandi imprese.,

- Individui con accesso a dati aziendali preziosi, come la proprietà intellettuale.

- Un gran numero di utenti domestici che utilizzano un sistema vulnerabile, come un browser o un sistema operativo. Gli hacker possono utilizzare le vulnerabilità per compromettere i computer e creare enormi botnet.

- Dispositivi hardware, firmware e Internet delle cose (IoT).

- In alcuni casi i governi utilizzano exploit zero-day per attaccare individui, organizzazioni o paesi che minacciano la loro sicurezza naturale.,

Poiché le vulnerabilità zero-day sono preziose per le diverse parti, esiste un mercato in cui le organizzazioni pagano i ricercatori che scoprono le vulnerabilità. Oltre a questo “mercato bianco”, ci sono mercati grigi e neri in cui le vulnerabilità zero-day sono scambiate, senza divulgazione pubblica, per un massimo di centinaia di migliaia di dollari.,

Esempi di attacchi zero-day

Alcuni esempi di alto profilo di attacchi zero-day includono:

-

- Stuxnet: questo worm dannoso per computer ha preso di mira i computer utilizzati per scopi di produzione in diversi paesi, tra cui Iran, India e Indonesia. L’obiettivo primario erano gli impianti di arricchimento dell’uranio dell’Iran, con l’intenzione di interrompere il programma nucleare del paese.Le vulnerabilità zero-day esistevano nel software in esecuzione su computer industriali noti come controllori logici programmabili (PLC), che correvano su Microsoft Windows., Il worm ha infettato i PLC attraverso vulnerabilità nel software Siemens Step7, causando i PLC di eseguire comandi inaspettati su macchine catena di montaggio, sabotando le centrifughe utilizzate per separare il materiale nucleare.

- Sony zero-day attack: Sony Pictures è stata vittima di un exploit zero-day alla fine del 2014. L’attacco ha paralizzato la rete di Sony e ha portato al rilascio di dati aziendali sensibili su siti di condivisione di file. I dati compromessi inclusi i dettagli dei prossimi film, business plan, e gli indirizzi e-mail personali dei dirigenti senior Sony., I dettagli dell’esatta vulnerabilità sfruttata nell’attacco Sony rimangono sconosciuti.

- RSA: Nel 2011, gli hacker hanno utilizzato una vulnerabilità allora senza patch in Adobe Flash Player per ottenere l’accesso alla rete della società di sicurezza RSA. Gli aggressori hanno inviato e-mail con allegati di fogli di calcolo Excel a piccoli gruppi di dipendenti RSA. I fogli di calcolo contenevano un file Flash incorporato che sfruttava la vulnerabilità Flash zero-day. Quando uno dei dipendenti ha aperto il foglio di calcolo, l’attaccato installato lo strumento di amministrazione remota Poison Ivy per prendere il controllo del computer.,Una volta ottenuto l’accesso alla rete, gli aggressori hanno cercato informazioni sensibili, copiate e trasmesse a server esterni controllati. RSA ha ammesso che tra i dati rubati c’erano informazioni sensibili relative ai prodotti di autenticazione a due fattori SecurID dell’azienda, utilizzati in tutto il mondo per l’accesso a dati e dispositivi sensibili.

- Operazione Aurora: questo exploit zero-day del 2009 ha preso di mira la proprietà intellettuale di diverse grandi imprese, tra cui Google, Adobe Systems, Yahoo e Dow Chemical., Le vulnerabilità esistevano sia in Internet Explorer e Perforce; quest’ultimo è stato utilizzato da Google per gestire il suo codice sorgente.

Rilevamento vulnerabilità Zero-day

Per definizione, non esistono ancora patch o firme antivirus per gli exploit zero-day, rendendoli difficili da rilevare. Tuttavia, esistono diversi modi per rilevare vulnerabilità software precedentemente sconosciute.

Scansione delle vulnerabilità

La scansione delle vulnerabilità può rilevare alcuni exploit zero-day., I fornitori di sicurezza che offrono soluzioni di scansione delle vulnerabilità possono simulare attacchi al codice software, condurre revisioni del codice e tentare di trovare nuove vulnerabilità che potrebbero essere state introdotte dopo un aggiornamento del software.

Questo approccio non può rilevare tutti gli exploit zero-day. Ma anche per coloro che rileva, la scansione non è sufficiente—le organizzazioni devono agire sui risultati di una scansione, eseguire la revisione del codice e disinfettare il loro codice per evitare l’exploit. In realtà la maggior parte delle organizzazioni è lenta a rispondere alle vulnerabilità appena scoperte, mentre gli aggressori possono essere molto veloci a sfruttare un exploit zero-day.,

Gestione delle patch

Un’altra strategia consiste nel distribuire le patch software il prima possibile per le vulnerabilità software appena scoperte. Anche se questo non può impedire attacchi zero-day, l’applicazione rapida di patch e aggiornamenti software può ridurre significativamente il rischio di un attacco.

Tuttavia, ci sono tre fattori che possono ritardare la distribuzione delle patch di sicurezza. I fornitori di software prendono tempo per scoprire le vulnerabilità, sviluppare una patch e distribuirla agli utenti. Si può anche richiedere tempo per la patch da applicare sui sistemi organizzativi., Più a lungo questo processo richiede, maggiore è il rischio di un attacco zero-day.

Convalida e sanificazione dell’input

La convalida dell’input risolve molti dei problemi inerenti alla scansione delle vulnerabilità e alla gestione delle patch. Non lascia le organizzazioni non protette mentre stanno patchando i sistemi o sanificando i processi di codice che possono richiedere tempo. È gestito da esperti di sicurezza ed è molto più flessibile, in grado di adattarsi e rispondere alle nuove minacce in tempo reale.

Uno dei modi più efficaci per prevenire gli attacchi zero-day è la distribuzione di un web Application firewall (WAF) sul bordo della rete., Un WAF esamina tutto il traffico in entrata e filtra gli input dannosi che potrebbero colpire le vulnerabilità di sicurezza.

Inoltre, l’avanzamento più recente nella lotta contro gli attacchi zero-day è runtime Application self-protection (RASP). Gli agenti RASP si trovano all’interno delle applicazioni, esaminando i payload delle richieste con il contesto del codice dell’applicazione in fase di runtime, per determinare se una richiesta è normale o dannosa, consentendo alle applicazioni di difendersi.,

Iniziativa zero-day

Un programma istituito per premiare i ricercatori di sicurezza per la divulgazione responsabile delle vulnerabilità, invece di vendere le informazioni sul mercato nero. Il suo obiettivo è quello di creare una vasta comunità di ricercatori di vulnerabilità che possono scoprire le vulnerabilità di sicurezza prima che gli hacker fanno, e fornitori di software di allarme.

Scopri come Imperva Web Application Firewall può aiutarti con exploit zero-day.

Imperva mitigazione delle minacce zero-day

La scansione delle vulnerabilità e la gestione delle patch sono soluzioni parziali agli attacchi zero-day., E creano una grande finestra di vulnerabilità, a causa del tempo necessario per sviluppare e applicare patch e correzioni di codice.

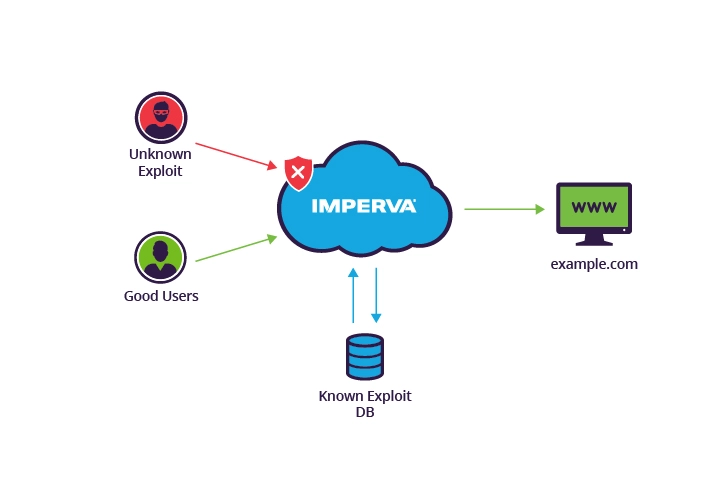

Il Web Application Firewall (WAF) di Imperva è un servizio di convalida dell’input gestito distribuito ai margini della rete che filtra e verifica in modo intelligente il traffico in entrata, bloccando gli attacchi ai margini della rete.

Imperva RASP è l’ultima innovazione nella lotta contro gli attacchi zero-day., Utilizzando tecniche grammaticali brevettate che sfruttano LangSec, RASP consente alle applicazioni di difendersi senza firme o patch, fornendo sicurezza di default e risparmiando i costi operativi delle patch 0 – day off-cycle.

Imperva WAF basato su cloud blocca gli attacchi zero-day utilizzando la sicurezza in crowdsourcing per identificare nuove minacce