In PreVeil ci troviamo spesso a spiegare ai nostri clienti i concetti di come funzionano le chiavi pubbliche e private. Abbiamo pensato che sarebbe stato utile discutere di cosa sono queste chiavi, cosa non lo sono e come funzionano.

Il blog qui sotto fornisce una panoramica generale sulle coppie di chiavi pubbliche e private piuttosto che una panoramica architettonica di PreVeil. Per una comprensione dettagliata dell’architettura a chiave pubblica-privata di PreVeil, consulta il nostro whitepaper architettonico.,

Come funziona la crittografia a chiave pubblica e privata

Le chiavi pubbliche e private costituiscono la base per la crittografia a chiave pubblica , nota anche come crittografia asimmetrica. Nella crittografia a chiave pubblica, ogni chiave pubblica corrisponde a una sola chiave privata. Insieme, vengono utilizzati per crittografare e decifrare i messaggi. Se si codifica un messaggio utilizzando la chiave pubblica di una persona, può decodificarlo solo utilizzando la chiave privata corrispondente.

Chiavi pubbliche e private: un esempio

Bob vuole inviare ad Alice un’e-mail crittografata. Per fare questo, Bob prende la chiave pubblica di Alice e crittografa il suo messaggio a lei., Quindi, quando Alice riceve il messaggio, prende la chiave privata che è nota solo a lei per decifrare il messaggio da Bob.

Sebbene gli aggressori potrebbero tentare di compromettere il server e leggere il messaggio, non saranno in grado di farlo perché mancano della chiave privata per decifrare il messaggio. Solo Alice sarà in grado di decifrare il messaggio in quanto è l’unica con la chiave privata. E, quando Alice vuole rispondere, ripete semplicemente il processo, crittografando il suo messaggio a Bob usando la chiave pubblica di Bob.,

![]()

Maggiori informazioni su come chiavi pubbliche e private sono utilizzati:

Whitepaper: PreVeil di Disegno e di Sicurezza

Articolo: End-to-End encryption![]()

La differenza tra pubblico e privato tasti

chiavi Pubbliche sono stato descritto da alcuni come un business’ indirizzo sul web – è pubblico e chiunque può cercare e condividere ampiamente. Nella crittografia asimmetrica, le chiavi pubbliche possono essere condivise con tutti nel sistema. Una volta che il mittente ha la chiave pubblica, la usa per crittografare il suo messaggio.,

Ogni chiave pubblica viene accoppiato con una chiave privata unica. Pensate a una chiave privata come simile alla chiave per la porta d’ingresso di un business in cui solo tu hai una copia. Questo definisce una delle principali differenze tra i due tipi di chiavi. La chiave privata assicura che solo tu possa attraversare la porta d’ingresso. Nel caso di messaggi crittografati, si utilizza questa chiave privata per decifrare i messaggi

Insieme, queste chiavi aiutano a garantire la sicurezza dei dati scambiati. Un messaggio crittografato con la chiave pubblica non può essere decifrato senza utilizzare la chiave privata corrispondente.,

Generazione di chiavi pubbliche e private

La chiave pubblica e privata non sono realmente chiavi, ma piuttosto sono numeri primi veramente grandi che sono matematicamente correlati tra loro. Essere correlati in questo caso significa che tutto ciò che è crittografato dalla chiave pubblica può essere decifrato solo dalla chiave privata correlata.

Una persona non può indovinare la chiave privata in base alla conoscenza della chiave pubblica. Per questo motivo, una chiave pubblica può essere liberamente condivisa. La chiave privata tuttavia appartiene a una sola persona.,

Ci sono diversi algoritmi matematici ben noti che vengono utilizzati per produrre la chiave pubblica e privata. Alcuni algoritmi ben rispettati includono:

- Rivest-Shamir-Adelman (RSA) – Il più antico dei sistemi di crittografia a chiave pubblico-privata., Spesso utilizzato per trasmettere chiavi condivise per la crittografia a chiave simmetrica

- Digital Signature Standard (DSS)– uno standard federale di elaborazione delle informazioni che specifica gli algoritmi che possono essere utilizzati per generare firme digitali utilizzate dal NIST

- Elliptic curve cryptography (ECC) – Come suggerisce il nome, ECC si basa su curve ellittiche per generare chiavi. Spesso utilizzato per accordo chiave e firme digitali. A PreVeil, utilizziamo Curve-25519 di crittografia a curva ellittica e NIST P-256.,

La crittografia a chiave pubblica fornisce la base per inviare e ricevere messaggi in modo sicuro con chiunque abbia la chiave pubblica a cui è possibile accedere.

chiavi Pubbliche abilita:

- agli Utenti di crittografare un messaggio ad altri soggetti del sistema

- È possibile confermare una firma firmato da qualcuno chiave privata

le chiavi Private attivare:

- È possibile decifrare un messaggio protetto da una chiave pubblica

- È possibile firmare il messaggio con la propria chiave privata, in modo che i destinatari conoscere il messaggio può solo venire da voi.,

Crittografia a chiave pubblica-privata: esempi reali

Firme digitali

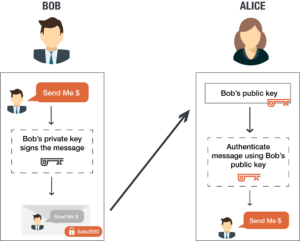

Le chiavi pubbliche e private possono essere utilizzate anche per creare una firma digitale. Una firma digitale assicura che la persona che invia il messaggio è chi affermano di essere.

In genere, usiamo la chiave pubblica del destinatario per crittografare i dati e il destinatario utilizza quindi la loro chiave privata per decifrare i dati. Tuttavia, utilizzando lo schema delle firme digitali, non c’è modo di autenticare l’origine del messaggio., Mike potrebbe entrare in possesso della chiave pubblica di Alice (dal momento che è pubblica) e fingere che Bob sia la persona che invia un messaggio ad Alice.

Per creare una firma digitale, Bob firma digitalmente la sua e-mail ad Alice usando la sua chiave privata. Quando Alice riceve il messaggio da Bob, lei può verificare la firma digitale sul messaggio è venuto da Bob utilizzando la sua chiave pubblica. Poiché la firma digitale utilizza la chiave privata di Bob, Bob è l’unica persona che potrebbe creare la firma.

Il metodo di PreVeil per proteggere i messaggi è un po ‘ più complesso dell’esempio fornito sopra., Tuttavia, l’esempio fornisce una buona panoramica generale su come funziona la crittografia asimmetrica.

Scambio di chiavi Diffie-Helman

Lo scambio di chiavi Diffie Hellman dimostra un esempio di come gli utenti possono scambiare in modo sicuro chiavi crittografiche su un canale pubblico.

In passato, la comunicazione crittografata sicura richiedeva che le persone scambiassero le chiavi con un mezzo sicuro come elenchi di chiavi cartacee trasportati da un corriere di fiducia., Il metodo di scambio di chiavi Diffie–Hellman consente a due parti che non hanno alcuna conoscenza reciproca di stabilire congiuntamente una chiave segreta condivisa su un canale insicuro.

PreVeil utilizza lo scambio di chiavi Diffie Hellman per abilitare PreVeil Web. Web PreVeil è un servizio di posta elettronica crittografato end-to-end basato su browser che consente agli utenti di accedere facilmente al proprio account di posta elettronica sicuro sul Web senza alcun download di software o password da ricordare.,

Ecco un video per spiegare come funziona:

![]()

vantaggi per l’azienda di pubblica crittografia a chiave privata

utilizzando una chiave pubblica e privata per la crittografia e la decrittografia dei destinatari può essere sicuri che i dati che il mittente dice di essere. Il destinatario è assicurato della riservatezza, dell’integrità e dell’autenticità dei dati.

La riservatezza è garantita perché il contenuto protetto con la chiave pubblica può essere decifrato solo con la chiave privata., Ciò garantisce che solo il destinatario previsto possa rivedere il contenuto

L’integrità è garantita perché parte del processo di decrittografia richiede di verificare che il messaggio ricevuto corrisponda al messaggio inviato. Ciò garantisce che il messaggio non sia stato modificato in mezzo.

L’autenticità è garantita perché ogni messaggio inviato da Alice a Bob è anche firmato dalla chiave privata di Alice. L’unico modo per decifrare la chiave privata di Alice è con la sua chiave pubblica, a cui Bob può accedere., Firmando il messaggio con la sua chiave privata, Alice garantisce l’autenticità del messaggio e dimostra che è davvero venuto da lei.![]()

Conclusione

Coppie di chiavi pubbliche e private costituiscono la base per la crittografia molto forte e la sicurezza dei dati. Se sei interessato a leggere di più sulle chiavi pubbliche e private, dai un’occhiata ai seguenti articoli:

- Crittografia end-to-end

- Autenticazione senza password

- Tecnologia PreVeil