Introduzione

Questo documento descrive come gli elenchi di controllo degli accessi IP (ACL) possono filtrare il traffico di rete. Contiene anche brevi descrizioni dei tipi di ACL IP, disponibilità delle funzionalità e un esempio di utilizzo in una rete.

Accedere al Software Advisor (solo clienti registrati) strumento al fine di determinare il supporto di alcune delle più avanzate Cisco IOS® IP ACL caratteristiche.

RFC 1700 ![]() contiene numeri assegnati di porte ben note., RFC 1918

contiene numeri assegnati di porte ben note., RFC 1918![]() contiene l’allocazione degli indirizzi per Internet privati, indirizzi IP che normalmente non dovrebbero essere visualizzati su Internet.

contiene l’allocazione degli indirizzi per Internet privati, indirizzi IP che normalmente non dovrebbero essere visualizzati su Internet.

Nota: gli ACL possono essere utilizzati anche per scopi diversi dal filtro del traffico IP, ad esempio definendo il traffico su NAT (Network Address Translate) o encrypt o filtrando protocolli non IP come AppleTalk o IPX. Una discussione di queste funzioni non rientra nell’ambito di questo documento.

Prerequisiti

Requisiti

Non ci sono prerequisiti specifici per questo documento., I concetti discussi sono presenti nelle versioni software Cisco IOS® 8.3 o successive. Questo è indicato in ogni funzione di elenco di accesso.

Componenti utilizzati

Questo documento discute vari tipi di ACL. Alcuni di questi sono presenti in quanto Cisco IOS Software rilascia 8.3 e altri sono stati introdotti nelle versioni successive del software. Questo è notato nella discussione di ciascun tipo.

Le informazioni contenute in questo documento sono state create dai dispositivi in un ambiente di laboratorio specifico. Tutti i dispositivi utilizzati in questo documento sono stati avviati con una configurazione (predefinita) cancellata., Se la tua rete è attiva, assicurati di aver compreso il potenziale impatto di qualsiasi comando.

Convenzioni

Consultare le convenzioni Cisco Technical Tips per ulteriori informazioni sulle convenzioni dei documenti.

Concetti ACL

Questa sezione descrive i concetti ACL.

Maschere

Le maschere vengono utilizzate con indirizzi IP in ACL IP per specificare cosa dovrebbe essere consentito e negato. Le maschere per configurare gli indirizzi IP sulle interfacce iniziano con 255 e hanno i valori grandi sul lato sinistro, ad esempio l’indirizzo IP 209.165.202.129 con una maschera 255.255.255.224., Le maschere per gli ACL IP sono il contrario, ad esempio mask 0.0.0.255. Questo è talvolta chiamato una maschera inversa o una maschera con caratteri jolly. Quando il valore della maschera è suddiviso in binari (0 e 1), i risultati determinano quali bit di indirizzo devono essere considerati nell’elaborazione del traffico. Uno 0 indica che i bit di indirizzo devono essere considerati( corrispondenza esatta); un 1 nella maschera è un “non importa”. Questa tabella spiega ulteriormente il concetto.

Sottrarre la maschera normale da 255.255.255.255 per determinare la maschera inversa ACL. In questo esempio, la maschera inversa viene determinata per l’indirizzo di rete 172.,16.1.0 con una maschera normale di 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (maschera normale) = 0.0.0.255 (maschera inversa)

Nota questi equivalenti ACL.

-

Il carattere jolly sorgente/sorgente di 0.0.0.0 / 255.255.255.255 significa “qualsiasi”.

-

La sorgente/carattere jolly di 10.1.1.2/0.0.0.0 è la stessa di “host 10.1.1.2”.

ACL Summarization

Questo elenco descrive come riassumere un intervallo di reti in una singola rete per l’ottimizzazione ACL. Considera queste reti.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

I primi due ottetti e l’ultimo ottetto sono uguali per ogni rete. Questa tabella è una spiegazione di come riassumere questi in una singola rete.

Il terzo ottetto per le reti precedenti può essere scritto come si vede in questa tabella, in base alla posizione del bit di ottetto e al valore dell’indirizzo per ogni bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 o 192.168.32.0 255.255.248.0). Tutte le otto possibili combinazioni dei tre bit di ordine basso sono rilevanti per gli intervalli di rete in questione. Questo comando definisce un ACL che consente questa rete. Se si sottrae 255.255.248.0 (maschera normale) da 255.255.255.255, produce 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

Considera questo insieme di reti per ulteriori spiegazioni.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

I primi due ottetti e l’ultimo ottetto sono uguali per ogni rete. Questa tabella è una spiegazione di come riassumere questi.

Il terzo ottetto per le reti precedenti può essere scritto come si vede in questa tabella, in base alla posizione del bit di ottetto e al valore dell’indirizzo per ogni bit.,3efcc695f”> 0

A differenza dell’esempio precedente, non è possibile riassumere queste reti in un’unica rete. Se sono riassunti in una singola rete, diventano 192.168.144.0 / 21 perché ci sono cinque bit simili nel terzo ottetto. Questa rete riassunta 192.168.144.0 / 21 copre una gamma di reti da 192.168.144.0 a 192.168.151.0. Tra questi, le reti 192.168.144.0, 192.168.145.0, 192.168.150.0 e 192.168.151.0 non sono nell’elenco di quattro reti., Per coprire le reti specifiche in questione, è necessario un minimo di due reti riassunte. Le quattro reti indicate possono essere riassunte in queste due reti:

Questo output definisce un ACL riassunto per le reti di cui sopra.

Processo ACL

Il traffico che entra nel router viene confrontato con le voci ACL in base all’ordine in cui le voci si verificano nel router. Nuove istruzioni vengono aggiunte alla fine dell’elenco. Il router continua a guardare fino a quando non ha una corrispondenza. Se non vengono trovate corrispondenze quando il router raggiunge la fine dell’elenco, il traffico viene negato., Per questo motivo, dovresti avere le voci frequentemente colpite in cima alla lista. C’è un negazione implicita per il traffico che non è consentito. Un ACL a ingresso singolo con una sola voce deny ha l’effetto di negare tutto il traffico. È necessario disporre di almeno una dichiarazione di permesso in un ACL o tutto il traffico è bloccato. Questi due ACL (101 e 102) hanno lo stesso effetto.

In questo esempio, l’ultima voce è sufficiente. Non sono necessarie le prime tre voci perché TCP include Telnet e IP include TCP, User Datagram Protocol (UDP) e Internet Control Message Protocol (ICMP).,

Definizione di porte e tipi di messaggi

Oltre a definire l’origine e la destinazione ACL, è possibile definire porte, tipi di messaggi ICMP e altri parametri. Una buona fonte di informazioni per le porte ben note è RFC 1700 ![]() . I tipi di messaggi ICMP sono spiegati in RFC 792

. I tipi di messaggi ICMP sono spiegati in RFC 792 ![]() .

.

Il router può visualizzare testo descrittivo su alcune delle porte ben note. Utilizzare un ? per chiedere aiuto.

Durante la configurazione, il router converte anche i valori numerici in valori più user-friendly., Questo è un esempio in cui si digita il numero del tipo di messaggio ICMP e fa sì che il router converta il numero in un nome.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

diventa

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Applicare Acl

È possibile definire le Acl senza la loro applicazione. Ma gli ACL non hanno alcun effetto finché non vengono applicati all’interfaccia del router. È buona norma applicare l’ACL sull’interfaccia più vicina alla fonte del traffico., Come mostrato in questo esempio, quando si tenta di bloccare il traffico dall’origine alla destinazione, è possibile applicare un ACL in entrata a E0 sul router A invece di un elenco in uscita a E1 sul router C. Un access-list ha un deny ip any any implicitamente alla fine di qualsiasi access-list. Se il traffico è correlato a una richiesta DHCP e se non è esplicitamente consentito, il traffico viene eliminato perché quando si guarda la richiesta DHCP in IP, l’indirizzo di origine è s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Si noti che l’indirizzo IP di origine è 0.0.0.0 e l’indirizzo di destinazione è 255.255.255.255., La porta sorgente è 68 e la destinazione 67. Quindi, dovresti consentire questo tipo di traffico nella tua lista di accesso altrimenti il traffico viene eliminato a causa di negazione implicita alla fine della dichiarazione.

Nota: per il passaggio del traffico UDP, anche il traffico UDP deve essere autorizzato esplicitamente dall’ACL.

Definire In, Out, Inbound, Outbound, Source e Destination

Il router utilizza i termini in, out, source e destination come riferimenti. Il traffico sul router può essere paragonato al traffico sull’autostrada., Se tu fossi un ufficiale delle forze dell’ordine in Pennsylvania e voleva fermare un camion che va dal Maryland a New York, la fonte del camion è Maryland e la destinazione del camion è New York. Il blocco stradale potrebbe essere applicato al confine Pennsylvania-New York (out) o il confine Maryland–Pennsylvania (in).

Quando si fa riferimento a un router, questi termini hanno questi significati.

-

Out—Traffico che è già stato attraverso il router e lascia l’interfaccia. La fonte è dove è stato, dall’altra parte del router, e la destinazione è dove va.,

-

In—Traffico che arriva sull’interfaccia e poi passa attraverso il router. La fonte è dove è stato e la destinazione è dove va, dall’altra parte del router.

-

Inbound —Se la lista di accesso è in entrata, quando il router riceve un pacchetto, il software Cisco IOS controlla le istruzioni dei criteri della lista di accesso per una corrispondenza. Se il pacchetto è consentito, il software continua a elaborare il pacchetto. Se il pacchetto viene negato, il software scarta il pacchetto.,

-

In uscita—Se l’elenco di accesso è in uscita, dopo che il software riceve e instrada un pacchetto all’interfaccia in uscita, il software controlla le istruzioni dei criteri dell’elenco di accesso per una corrispondenza. Se il pacchetto è consentito, il software trasmette il pacchetto. Se il pacchetto viene negato, il software scarta il pacchetto.

L’ACL in ha un’origine su un segmento dell’interfaccia a cui viene applicato e una destinazione fuori da qualsiasi altra interfaccia., L’ACL out ha un’origine su un segmento di qualsiasi interfaccia diversa dall’interfaccia a cui viene applicata e una destinazione fuori dall’interfaccia a cui viene applicata.

Modifica ACL

Quando si modifica un ACL, richiede un’attenzione speciale. Ad esempio, se si intende eliminare una riga specifica da un ACL numerato che esiste come mostrato qui, l’intero ACL viene eliminato.

Copiare la configurazione del router su un server TFTP o un editor di testo come Blocco note per modificare ACL numerati. Quindi apportare eventuali modifiche e copiare la configurazione di nuovo al router.

Puoi anche farlo.,

Tutte le eliminazioni vengono rimosse dall’ACL e tutte le aggiunte vengono apportate alla fine dell’ACL.

È inoltre possibile aggiungere linee ACL a ACL numerate standard o numerate estese per numero di sequenza in Cisco IOS. Questo è un esempio della configurazione:

Configurare l’ACL esteso in questo modo:

Emettere il comando show access-list per visualizzare le voci ACL. I numeri di sequenza come 10, 20 e 30 appaiono anche qui.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Aggiungere la voce per la lista di accesso 101 con il numero di sequenza 5.,

Esempio 1:

Nell’output del comando show access-list, il numero di sequenza 5 ACL viene aggiunto come prima voce all’access-list 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Esempio 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

allo stesso modo, è possibile configurare l’accesso standard lista in questo modo:

La differenza principale in standard elenco di accesso è che il Cisco IOS aggiunge una voce in ordine decrescente di l’indirizzo IP, e non su un numero di sequenza.,

Questo esempio mostra le diverse voci, ad esempio, come consentire un indirizzo IP (192.168.100.0) o le reti (10.10.10.0).

Aggiungere la voce nella lista di accesso 2 per consentire l’indirizzo IP 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Questa voce viene aggiunta nella parte superiore della lista per dare priorità all’indirizzo IP specifico piuttosto che di rete.

Nota: le ACL precedenti non sono supportate in Security Appliance come il firewall ASA/PIX.,

Linee guida per modificare gli elenchi di accesso quando vengono applicati alle mappe crittografiche

-

Se si aggiunge a una configurazione di elenchi di accesso esistente, non è necessario rimuovere la mappa crittografica. Se li aggiungi direttamente senza la rimozione della mappa crittografica, allora è supportato e accettabile.

-

Se è necessario modificare o eliminare la voce della lista di accesso da una lista di accesso esistente, è necessario rimuovere la mappa crittografica dall’interfaccia. Dopo aver rimosso crypto mappa, apportare tutte le modifiche alla access-list e ri-aggiungere la mappa crypto., Se si apportano modifiche come la cancellazione dell’elenco di accesso senza la rimozione della mappa crittografica, ciò non è supportato e può comportare un comportamento imprevedibile.

Risoluzione dei problemi

Come rimuovere un ACL da un’interfaccia?

Andare in modalità di configurazione e immettere no davanti al comando access-group, come mostrato in questo esempio, per rimuovere un ACL da un’interfaccia.

interface <interface> no ip access-group <acl-number> in|out

Cosa devo fare quando viene negato troppo traffico?,

Se viene negato troppo traffico, studia la logica della tua lista o prova a definire e applicare una lista più ampia. Il comando show ip access-lists fornisce un conteggio dei pacchetti che mostra quale voce ACL viene colpita.

La parola chiave log alla fine delle singole voci ACL mostra il numero ACL e se il pacchetto è stato consentito o negato, oltre alle informazioni specifiche della porta.

Nota: La parola chiave log-input esiste in Cisco IOS Software Release 11.2 e versioni successive e in alcuni software basati su Cisco IOS Software Release 11.1 creati appositamente per il mercato dei fornitori di servizi., Il software più vecchio non supporta questa parola chiave. L’uso di questa parola chiave include l’interfaccia di input e l’indirizzo MAC di origine, se del caso.

Come faccio a eseguire il debug a livello di pacchetto che utilizza un router Cisco?

Questa procedura spiega il processo di debug. Prima di iniziare, assicurati che non ci siano ACL attualmente applicati, che ci sia un ACL e che la commutazione rapida non sia disabilitata.

Nota: Usare estrema cautela quando si esegue il debug di un sistema con traffico pesante. Utilizzare un ACL per eseguire il debug di traffico specifico. Ma, essere sicuri del processo e il flusso di traffico.,

-

Utilizzare il comando access-list per acquisire i dati desiderati.

In questo esempio, l’acquisizione dei dati viene impostata per l’indirizzo di destinazione di 10.2.6.6 o l’indirizzo di origine di 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Disabilitare l’accensione rapida delle interfacce coinvolte. Si vede solo il primo pacchetto se la commutazione veloce non è disabilitata.,

config interfaceno ip route-cache

-

Utilizzare il comando monitor terminale in modalità attiva per visualizzare l’output del comando di debug e i messaggi di errore di sistema per il terminale e la sessione correnti.

-

Utilizzare il comando debug ip packet 101 o debug ip packet 101 detail per avviare il processo di debug.

-

Eseguire il comando no debug all in modalità attiva e il comando di configurazione dell’interfaccia per interrompere il processo di debug.

-

Riavvia la memorizzazione nella cache.,

config interfaceip route-cache

Tipi di ACL IP

Questa sezione del documento descrive i tipi di ACL.

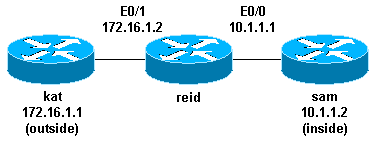

Diagramma di rete

ACL standard

Gli ACL standard sono il tipo più vecchio di ACL. Essi risalgono al più presto come Cisco IOS Software Release 8.3. Gli ACL standard controllano il traffico confrontando l’indirizzo di origine dei pacchetti IP con gli indirizzi configurati nell’ACL.

Questo è il formato della sintassi dei comandi di un ACL standard.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

In tutte le versioni del software, il numero di access-list può essere da 1 a 99. Nella versione software Cisco IOS 12.0.1, gli ACL standard iniziano a utilizzare numeri aggiuntivi (da 1300 a 1999). Questi numeri aggiuntivi sono indicati come ACL IP espansi. Cisco IOS Software Release 11.2 ha aggiunto la possibilità di utilizzare il nome della lista in ACL standard.

Dopo aver definito l’ACL, deve essere applicato all’interfaccia (in entrata o in uscita)., Nelle prime versioni del software, out era l’impostazione predefinita quando una parola chiave out o in non era specificata. La direzione deve essere specificata nelle versioni successive del software.

interface <interface>ip access-group number {in|out}

Questo è un esempio dell’uso di un ACL standard per bloccare tutto il traffico tranne quello dalla sorgente 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

ACL estesi

Gli ACL estesi sono stati introdotti nella versione 8.3 del software Cisco IOS., Le ACL estese controllano il traffico confrontando gli indirizzi di origine e di destinazione dei pacchetti IP con gli indirizzi configurati nell’ACL.

Questo è il formato della sintassi dei comandi delle ACL estese. Le linee sono racchiuse qui per considerazioni di spaziatura.

IP

ICMP

TCP

UDP

In tutte le versioni del software, il numero di access-list può essere compreso tra 100 e 199. Nella versione software Cisco IOS 12.0.1, gli ACL estesi iniziano a utilizzare numeri aggiuntivi (da 2000 a 2699). Questi numeri aggiuntivi sono indicati come ACL IP espansi. Versione software Cisco IOS 11.,2 aggiunta la possibilità di utilizzare il nome della lista in ACL estese.

Il valore di 0.0.0.0 / 255.255.255.255 può essere specificato come qualsiasi. Dopo aver definito l’ACL, deve essere applicato all’interfaccia (in entrata o in uscita). Nelle prime versioni del software, out era l’impostazione predefinita quando una parola chiave out o in non era specificata. La direzione deve essere specificata nelle versioni successive del software.

interface <interface> ip access-group {number|name} {in|out}

Questo ACL esteso viene utilizzato per consentire il traffico sul 10.1.1.,x network (inside) e per ricevere risposte ping dall’esterno mentre impedisce ping non richiesti da persone esterne, permettendo tutto il traffico.

Nota: Alcune applicazioni come la gestione della rete richiedono ping per una funzione keepalive. In questo caso, potresti voler limitare il blocco dei ping in entrata o essere più granulare negli IP consentiti/negati.

Lock and Key (ACL dinamici)

Lock and key, noto anche come ACL dinamici, è stato introdotto nella versione 11.1 del software Cisco IOS. Questa funzione dipende da Telnet, autenticazione (locale o remota) e ACL estesi.,

La configurazione di blocco e chiave inizia con l’applicazione di un ACL esteso per bloccare il traffico attraverso il router. Gli utenti che vogliono attraversare il router sono bloccati dal ACL esteso fino a quando non Telnet al router e sono autenticati. La connessione Telnet viene quindi interrotta e un ACL dinamico a voce singola viene aggiunto all’ACL esteso esistente. Ciò consente il traffico per un determinato periodo di tempo; timeout inattivi e assoluti sono possibili.

Questo è il formato della sintassi del comando per la configurazione di blocco e chiave con autenticazione locale.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

L’ACL a voce singola in questo comando viene aggiunto dinamicamente all’ACL esistente dopo l’autenticazione.

Questo è un esempio di base di serratura e chiave.

Dopo che l’utente a 10.1.1.2 effettua una connessione Telnet a 10.1.1.1, viene applicato l’ACL dinamico. La connessione viene quindi interrotta e l’utente può passare a 172.16.1.x rete.

Gli ACL IP denominati

sono stati introdotti nella versione 11.2 del software Cisco IOS. Ciò consente agli ACL standard ed estesi di assegnare nomi anziché numeri.,

Questo è il formato di sintassi del comando per IP denominato ACL.

ip access-list {extended|standard} name

Questo è un esempio TCP:

Questo è un esempio dell’uso di un ACL denominato per bloccare tutto il traffico tranne la connessione Telnet dall’host 10.1.1.2 all’host 172.16.1.1.

ACL riflessivi

ACL riflessivi sono stati introdotti nella versione software Cisco IOS 11.3. Le ACL riflessive consentono di filtrare i pacchetti IP in base alle informazioni sulla sessione del livello superiore., Essi sono generalmente utilizzati per consentire il traffico in uscita e per limitare il traffico in entrata in risposta alle sessioni che hanno origine all’interno del router.

Gli ACL riflessivi possono essere definiti solo con ACL IP con nome esteso. Non possono essere definiti con ACL IP numerati o standard o con altri ACL di protocollo. Gli ACL riflessivi possono essere utilizzati in combinazione con altri ACL estesi standard e statici.

Questa è la sintassi per vari comandi ACL riflessivi.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Questo è un esempio del permesso di traffico in entrata e in uscita ICMP, mentre solo permettendo il traffico TCP che ha iniziato dall’interno, altro traffico è negato.

Gli ACL basati sul tempo che utilizzano intervalli di tempo

gli ACL basati sul tempo sono stati introdotti nella versione 12.0.1 del software Cisco IOS.T. Mentre simili alle ACL estese in funzione, consentono il controllo degli accessi in base al tempo. Viene creato un intervallo di tempo che definisce orari specifici del giorno e della settimana al fine di implementare ACL basati sul tempo., L’intervallo di tempo è identificato da un nome e quindi referenziato da una funzione. Pertanto, le restrizioni temporali sono imposte alla funzione stessa. L’intervallo di tempo si basa sull’orologio di sistema del router. L’orologio del router può essere utilizzato, ma la funzione funziona meglio con Network Time Protocol (NTP) sincronizzazione.

Questi sono comandi ACL basati sul tempo.,

In questo esempio, una connessione Telnet è consentita dall’interno alla rete esterna il lunedì, mercoledì e venerdì durante l’orario di lavoro:

Voci ACL IP commentate

Voci ACL IP commentate sono state introdotte nella versione software Cisco IOS 12.0.2.T. I commenti rendono gli ACL più facili da capire e possono essere utilizzati per ACL IP standard o estesi.

Questo è il nome commentato IP ACL sintassi del comando.

ip access-list {standard|extended} access-list-name remark remark

Questa è la sintassi del comando ACL IP numerata commentata.,

access-list access-list-number remark remark

Questo è un esempio di commento di un ACL numerato.

Context-Based Access Control

Context-based Access Control (CBAC) è stato introdotto nel software Cisco IOS Versione 12.0.5.T e richiede il set di funzionalità Firewall Cisco IOS. CBAC ispeziona il traffico che viaggia attraverso il firewall al fine di scoprire e gestire le informazioni di stato per le sessioni TCP e UDP. Queste informazioni sullo stato vengono utilizzate per creare aperture temporanee negli elenchi di accesso del firewall., Configurare gli elenchi di ispezione ip nella direzione del flusso di avvio del traffico per consentire il traffico di ritorno e le connessioni dati aggiuntive per le sessioni consentite, le sessioni originate dall’interno della rete interna protetta, per fare ciò.

Questa è la sintassi per CBAC.

ip inspect name inspection-name protocol

Questo è un esempio dell’uso di CBAC per ispezionare il traffico in uscita. L’ACL 111 esteso normalmente blocca il traffico di ritorno diverso da ICMP senza fori di apertura CBAC per il traffico di ritorno.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Proxy di autenticazione

Il proxy di autenticazione è stato introdotto nella versione 12.0.5 del software Cisco IOS.T. Ciò richiede che si dispone di Cisco IOS Firewall set di funzionalità. Il proxy di autenticazione viene utilizzato per autenticare gli utenti in entrata o in uscita o entrambi. Gli utenti che sono normalmente bloccati da un ACL possono aprire un browser per passare attraverso il firewall e autenticarsi su un server TACACS+ o RADIUS., Il server passa ulteriori voci ACL fino al router al fine di consentire agli utenti attraverso dopo l’autenticazione.

Il proxy di autenticazione è simile a lock and key (ACL dinamici). Queste sono le differenze:

-

Il blocco e la chiave sono attivati da una connessione Telnet al router. Il proxy di autenticazione viene attivato da HTTP tramite il router.

-

Il proxy di autenticazione deve utilizzare un server esterno.

-

Il proxy di autenticazione può gestire l’aggiunta di più elenchi dinamici. Serratura e chiave può aggiungere solo uno.,

-

Il proxy di autenticazione ha un timeout assoluto ma nessun timeout inattivo. Serratura e chiave ha entrambi.

Fare riferimento al Cookbook di configurazione del software integrato Cisco Secure per esempi di proxy di autenticazione.

Turbo ACL

Turbo ACL sono stati introdotti nel software Cisco IOS Versione 12.1.5.T e si trovano solo sul 7200, 7500, e altre piattaforme di fascia alta. La funzione turbo ACL è progettata per elaborare gli ACL in modo più efficiente al fine di migliorare le prestazioni del router.

Utilizzare il comando compilato access-list per turbo ACL., Questo è un esempio di un ACL compilato.

Dopo aver definito l’ACL standard o esteso, utilizzare il comando di configurazione globale per compilare.

Il comando show access-list compilato mostra le statistiche relative all’ACL.

ACL distribuiti basati sul tempo

Gli ACL distribuiti basati sul tempo sono stati introdotti nella versione 12.2.2 del software Cisco IOS.T al fine di implementare ACL basati sul tempo su router della serie 7500 abilitati VPN. Prima dell’introduzione della funzione ACL basata sul tempo distribuito, le ACL basate sul tempo non erano supportate sulle schede di linea per i router Cisco serie 7500., Se sono stati configurati ACL basati sul tempo, si sono comportati come ACL normali. Se un’interfaccia su una scheda di linea è stata configurata con ACL basati sul tempo, i pacchetti commutati nell’interfaccia non sono stati distribuiti commutati attraverso la scheda di linea ma inoltrati al processore di route per elaborare.

La sintassi per gli ACL distribuiti basati sul tempo è la stessa degli ACL basati sul tempo con l’aggiunta dei comandi per quanto riguarda lo stato dei messaggi di comunicazione Inter Processor (IPC) tra il processore di route e la scheda di linea.,

debug time-range ipc show time-range ipc clear time-range ipc

Ricevere Acl

Ricevere Acl vengono utilizzati per aumentare la sicurezza sulla Cisco 12000 router per la protezione dell’gigabit percorso processore (GRP) del router da inutili e potenzialmente nefasti del traffico. Ricevere ACL sono stati aggiunti come una deroga speciale per la valvola a farfalla di manutenzione per Cisco IOS Software Release 12.0.21S2 e integrato in 12.0(22)S. Fare riferimento a GSR: Ricevere liste di controllo di accesso per ulteriori informazioni.,

Protezione dell’infrastruttura ACL

Le ACL dell’infrastruttura vengono utilizzate al fine di ridurre al minimo il rischio e l’efficacia dell’attacco diretto all’infrastruttura con l’autorizzazione esplicita del solo traffico autorizzato alle apparecchiature dell’infrastruttura consentendo tutto il traffico di transito. Per ulteriori informazioni, fare riferimento a Proteggere il proprio core: Protezione dell’infrastruttura Elenchi di controllo degli accessi.

ACL di transito

Le ACL di transito vengono utilizzate per aumentare la sicurezza della rete poiché consentono esplicitamente solo il traffico richiesto nella rete o nelle reti., Fare riferimento a Transit Access Control Lists: Filtering at Your Edge per ulteriori informazioni.