qu’est-ce qu’un Zero-day (0day) exploit

Un Zero-day (0day) exploit est une cyberattaque ciblant une vulnérabilité logicielle inconnue du fournisseur de logiciels ou des fournisseurs d’antivirus. L’attaquant repère la vulnérabilité du logiciel avant toute partie intéressée à l’atténuer, crée rapidement un exploit et l’utilise pour une attaque. De telles attaques ont de fortes chances de réussir car les défenses ne sont pas en place. Cela fait des attaques zero-day une grave menace pour la sécurité.,

Les vecteurs D’attaque typiques incluent les navigateurs Web, qui sont des cibles courantes en raison de leur omniprésence, et les pièces jointes qui exploitent des vulnérabilités dans l’application ouvrant la pièce jointe, ou dans des types de fichiers spécifiques tels que Word, Excel, PDF ou Flash.

un concept connexe est le malware zero-day — un virus informatique pour lequel les signatures de logiciels antivirus spécifiques ne sont pas encore disponibles, de sorte que les logiciels antivirus basés sur les signatures ne peuvent pas l’arrêter.

Les cibles typiques d’un exploit zero-day comprennent:

- Les ministères.

- les Grandes entreprises.,

- personnes ayant accès à des données commerciales précieuses, telles que la propriété intellectuelle.

- un Grand nombre d’utilisateurs à la maison qui utilisent un système vulnérable, tel qu’un navigateur ou système d’exploitation. Les pirates peuvent utiliser des vulnérabilités pour compromettre les ordinateurs et créer des botnets massifs.

- périphériques matériels, micrologiciels et Internet des objets (IoT).

- Dans certains cas, les gouvernements utilisent des exploits zero-day pour attaquer des individus, des organisations ou des pays qui menacent leur sécurité naturelle.,

étant donné que les vulnérabilités zero-day sont précieuses pour différentes parties, il existe un marché dans lequel les organisations paient les chercheurs qui découvrent des vulnérabilités. En plus de ce « marché Blanc », il existe des marchés gris et noirs sur lesquels les vulnérabilités zero-day sont négociées, sans divulgation publique, pour des centaines de milliers de dollars.,

exemples d’attaques zero-day

Voici quelques exemples d’attaques zero-day:

-

- Stuxnet: ce ver informatique malveillant ciblait des ordinateurs utilisés à des fins de fabrication dans plusieurs pays, dont L’Iran, L’Inde et L’Indonésie. La cible principale était les usines D’enrichissement D’uranium iraniennes, avec l’intention de perturber le programme nucléaire du pays.Les vulnérabilités zero-day existaient dans les logiciels fonctionnant sur des ordinateurs industriels appelés automates programmables (Automates programmables), qui fonctionnaient sous Microsoft Windows., Le ver a infecté les automates par des vulnérabilités dans le logiciel Siemens Step7, obligeant les automates à exécuter des commandes inattendues sur les machines de la chaîne de montage, sabotant les centrifugeuses utilisées pour séparer les matières nucléaires.

- Sony zero-day attaque: Sony Pictures a été victime d’un exploit zero-day à la fin de 2014. L’attaque a paralysé le réseau de Sony et a conduit à la publication de données d’entreprise sensibles sur des sites de partage de fichiers. Les données compromises comprenaient des détails sur les films à venir, les plans d’affaires et les adresses e-mail personnelles des cadres supérieurs de Sony., Les détails de la vulnérabilité exacte exploitée dans L’attaque Sony restent inconnus.

- RSA: en 2011, les pirates ont utilisé une vulnérabilité alors non corrigée dans Adobe Flash Player pour accéder au réseau de la société de sécurité RSA. Les attaquants ont envoyé des e-mails avec des pièces jointes de feuille de calcul Excel à de petits groupes d’employés RSA. Les feuilles de calcul contenaient un fichier Flash intégré qui exploitait la vulnérabilité Flash zero-day. Lorsque l’un des employés a ouvert la feuille de calcul, l’attaqué a installé L’outil D’administration À Distance Poison Ivy pour prendre le contrôle de l’ordinateur.,Une fois qu’ils ont accédé au réseau, les attaquants ont recherché des informations sensibles, les ont copiées et transmises à des serveurs externes qu’ils contrôlaient. RSA a admis que parmi les données volées figuraient des informations sensibles liées aux produits D’authentification à deux facteurs SecurID de la société, utilisés dans le monde entier pour l’accès aux données et appareils sensibles.

- Opération Aurora: cet exploit zero-day 2009 visait la propriété intellectuelle de plusieurs grandes entreprises, dont Google, Adobe Systems, Yahoo et Dow Chemical., Les vulnérabilités existaient à la fois dans Internet Explorer et Perforce; ce dernier a été utilisé par Google pour gérer son code source.

détection de vulnérabilité Zero-day

par définition, aucun correctif ou signature antivirus n’existe encore pour les exploits zero-day, ce qui les rend difficiles à détecter. Cependant, il existe plusieurs façons de détecter des vulnérabilités logicielles inconnues auparavant.

analyse de vulnérabilité

L’analyse de vulnérabilité peut détecter certains exploits zero-day., Les fournisseurs de sécurité qui proposent des solutions d’analyse des vulnérabilités peuvent simuler des attaques sur le code logiciel, effectuer des revues de code et tenter de trouver de nouvelles vulnérabilités qui peuvent avoir été introduites après une mise à jour logicielle.

cette approche ne peut pas détecter tous les exploits zero-day. Mais même pour ceux qu’il détecte, l’analyse ne suffit pas—les organisations doivent agir sur les résultats d’une analyse, effectuer une revue de code et désinfecter leur code pour empêcher l’exploit. En réalité, la plupart des organisations sont lentes à réagir aux vulnérabilités nouvellement découvertes, tandis que les attaquants peuvent être très rapides à exploiter un exploit zero-day.,

gestion des correctifs

une Autre stratégie consiste à déployer des correctifs logiciels dès que possible pour nouvellement découvert des vulnérabilités logicielles. Bien que cela ne puisse pas empêcher les attaques zero-day, l’application rapide de correctifs et de mises à niveau logicielles peut réduire considérablement le risque d’attaque.

cependant, trois facteurs peuvent retarder le déploiement des correctifs de sécurité. Les éditeurs de logiciels prennent le temps de découvrir les vulnérabilités, de développer un correctif et de le distribuer aux utilisateurs. L’application du correctif sur les systèmes organisationnels peut également prendre du temps., Plus ce processus prend de temps, plus le risque d’une attaque zero-day est élevé.

validation et désinfection des entrées

la validation des entrées résout de nombreux problèmes inhérents à l’analyse des vulnérabilités et à la gestion des correctifs. Cela ne laisse pas les organisations sans protection pendant qu’elles corrigent les systèmes ou assainissent le code—des processus qui peuvent prendre du temps. Il est exploité par des experts en sécurité et est beaucoup plus flexible, capable de s’adapter et de répondre aux nouvelles menaces en temps réel.

l’un des moyens les plus efficaces de prévenir les attaques zero-day consiste à déployer un pare-feu d’applications web (WAF) en périphérie du réseau., Un WAF examine tout le trafic entrant et filtre les entrées malveillantes qui pourraient cibler les vulnérabilités de sécurité.

de plus, l’avancée la plus récente dans la lutte contre les attaques zero-day est l’autoprotection des applications d’exécution (RASP). Les agents RASP se trouvent à l’intérieur des applications, examinant les charges utiles des demandes avec le contexte du code de l’application lors de l’exécution, afin de déterminer si une demande est normale ou malveillante, ce qui permet aux applications de se défendre.,

Zero-day initiative

un programme établi pour récompenser les chercheurs en sécurité pour la divulgation responsable des vulnérabilités, au lieu de vendre les informations sur le marché noir. Son objectif est de créer une large communauté de chercheurs en vulnérabilités qui peuvent découvrir les vulnérabilités de sécurité avant les pirates et alerter les fournisseurs de logiciels.

Découvrez comment Imperva Web Application Firewall peut vous aider avec les exploits zero-day.

Imperva zero-day threat mitigation

L’analyse des vulnérabilités et la gestion des correctifs sont des solutions partielles aux attaques zero-day., Et ils créent une grande fenêtre de vulnérabilité, en raison du temps nécessaire pour développer et appliquer des correctifs et des correctifs de code.

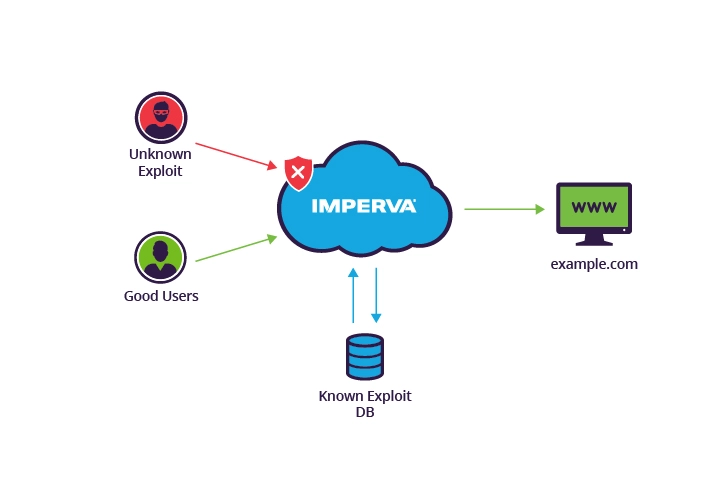

le Web Application Firewall (WAF) D’Imperva est un service de validation d’entrée géré déployé à la périphérie de votre réseau qui filtre et vérifie intelligemment le trafic entrant, bloquant les attaques à la périphérie du réseau.

Imperva RASP est la dernière innovation dans la lutte contre les attaques zero-day., En utilisant des techniques grammaticales brevetées qui tirent parti de LangSec, RASP permet aux applications de se défendre sans signatures ni correctifs, offrant ainsi une sécurité par défaut et vous épargnant les coûts opérationnels des correctifs 0 – day hors cycle.

Imperva cloud WAF bloque les attaques zero-day en utilisant le crowdsourcing de sécurité pour identifier les nouvelles menaces