chez PreVeil, nous nous retrouvons souvent à expliquer à nos clients les concepts du fonctionnement des clés publiques et privées. Nous avons pensé qu’il serait utile de discuter de ce que sont ces clés, de ce qu’elles ne sont pas et de leur fonctionnement.

Le blog ci-dessous fournit un aperçu général sur les paires de clés publiques et privées plutôt qu’un aperçu architectural de PreVeil. Pour une compréhension détaillée de L’architecture à clé publique-privée de PreVeil, veuillez consulter notre livre blanc architectural.,

fonctionnement du chiffrement à clé publique et privée

Les clés publiques et privées constituent la base de la cryptographie à clé publique , également appelée cryptographie asymétrique. Dans la cryptographie à clé publique, chaque clé publique correspond à une seule clé privée. Ensemble, ils sont utilisés pour chiffrer et déchiffrer les messages. Si vous encodez un message à l’aide de la clé publique d’une personne, elle ne peut le décoder qu’à l’aide de sa clé privée correspondante.

clés publiques et privées: un exemple

Bob souhaite envoyer un e-mail chiffré à Alice. Pour ce faire, Bob prend la clé publique D’Alice et crypte son message., Puis, quand Alice reçoit le message, elle prend la clé privée qui n’est connue que d’elle afin de déchiffrer le message de Bob.

bien que les attaquants pourraient essayer de compromettre le serveur et lire le message, ils seront incapables parce qu’ils manquent de la clé privée pour déchiffrer le message. Seule Alice pourra déchiffrer le message car elle est la seule avec la clé privée. Et, quand Alice veut répondre, elle répète simplement le processus, chiffrant son message à Bob en utilisant la clé publique de Bob.,

![]()

En savoir plus sur l’utilisation des clés publiques et privées:

Livre blanc: Preveil Security and Design

Article: chiffrement de bout en bout![]()

la différence entre les clés publiques et privées

les clés publiques ont été décrites par certains comme étant comme une adresse d’entreprise sur le web-elle est publique et n’importe qui peut la rechercher et la partager largement. Dans le chiffrement asymétrique, les clés publiques peuvent être partagées avec tout le monde dans le système. Une fois que l’expéditeur a la clé publique, il l’utilise pour chiffrer son message.,

chaque clé publique est associée à une clé privée unique. Pensez à une clé privée comme apparenté à la clé pour la porte d’entrée d’une entreprise où vous avez une copie. Ceci définit l’une des principales différences entre les deux types de clés. La clé privée garantit que vous seul pouvez passer la porte d’entrée. Dans le cas de messages cryptés, vous utilisez cette clé privée pour déchiffrer les messages

Ensemble, ces touches aider à assurer la sécurité des données échangées. Un message chiffré avec la clé publique ne peut pas être déchiffré sans utiliser la clé privée correspondante.,

générer des clés publiques et privées

Les clés publiques et privées ne sont pas vraiment des clés mais sont plutôt de très grands nombres premiers mathématiquement liés. Être lié dans ce cas signifie que tout ce qui est chiffré par la clé publique ne peut être déchiffré que par la clé privée associée.

Une personne ne peut pas deviner la clé privée en connaissant la clé publique. Pour cette raison, une clé publique peut être librement partagée. La clé privée n’appartient cependant qu’à une seule personne.,

Il existe plusieurs algorithmes mathématiques bien connus qui sont utilisés pour produire la clé publique et privée. Certains algorithmes bien respectés comprennent:

- Rivest-Shamir-Adelman (RSA) – le plus ancien des systèmes de cryptographie à clé publique-privée., Fréquemment utilisé pour transmettre des clés partagées pour la cryptographie à clé symétrique

- Digital Signature Standard (DSS)– une norme fédérale de traitement de l’Information spécifiant les algorithmes pouvant être utilisés pour générer des signatures numériques utilisées par le NIST

- cryptographie à courbe elliptique (ECC) – comme son nom l’indique, ECC s’appuie sur des courbes elliptiques pour générer Souvent utilisé pour les accords clés et les signatures numériques. Chez PreVeil, nous utilisons la cryptographie à courbe elliptique Curve-25519 et NIST P-256.,

La cryptographie à clé publique fournit la base pour envoyer et recevoir des messages en toute sécurité avec toute personne dont vous pouvez accéder à la clé publique.

clés Publiques permettre de:

- les Utilisateurs de crypter un message à d’autres personnes sur le système

- Vous pouvez vérifier une signature signée par la clé privée

les clés Privées de permettre:

- Vous pouvez déchiffrer un message sécurisé par clé publique

- Vous pouvez signer votre message avec la clé privée de sorte que les destinataires connaître le message ne pouvaient venir que de vous.,

chiffrement à clé publique-privée: exemples réels

signatures numériques

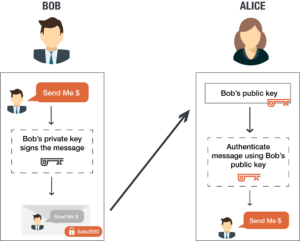

Les clés publiques et privées peuvent également être utilisées pour créer une signature numérique. Une signature numérique garantit que la personne qui envoie le message est celle qu’elle prétend être.

Typiquement, nous utilisons la clé publique du destinataire pour chiffrer les données et le destinataire utilise sa clé privée pour déchiffrer les données. Cependant, en utilisant le schéma des signatures numériques, il n’y a aucun moyen d’authentifier la source du message., Mike pourrait mettre la main sur la clé publique D’Alice (puisqu’elle est publique) et prétendre que Bob est la personne qui envoie un message à Alice.

pour créer une signature numérique, Bob signe numériquement son e-mail à Alice en utilisant sa clé privée. Lorsque Alice reçoit le message de Bob, elle peut vérifier que la signature numérique du message provient de Bob en utilisant sa clé publique. Comme la signature numérique utilise Bob clé privée de Bob est la seule personne qui pourrait créer la signature.

La méthode de PreVeil pour sécuriser les messages est un peu plus complexe que l’exemple ci-dessus., Cependant, l’exemple fournit un bon aperçu général du fonctionnement du chiffrement asymétrique.

échange de clés Diffie-Helman

L’échange de clés Diffie Hellman montre comment les utilisateurs peuvent échanger des clés cryptographiques en toute sécurité sur un canal public.

dans le passé, la communication cryptée sécurisée exigeait que les individus échangent d’abord les clés par un moyen sécurisé tel que les listes de clés papier transportées par un courrier de confiance., La méthode D’échange de clé Diffie–Hellman permet à deux parties qui n’ont aucune connaissance préalable l’une de l’autre d’établir conjointement une clé secrète partagée sur un canal non sécurisé.

PreVeil utilise L’échange de clés Diffie Hellman pour activer Web PreVeil. Web PreVeil est un service de messagerie crypté de bout en bout basé sur un navigateur qui permet aux utilisateurs d’accéder facilement à leur compte de messagerie sécurisé sur le web sans téléchargement de logiciel ni mot de passe à retenir.,

Voici une vidéo pour expliquer comment cela fonctionne:

![]()

avantages commerciaux du chiffrement à clé publique privée

En utilisant une clé publique et privée pour le chiffrement et le déchiffrement, les destinataires peuvent être sûrs que les données sont ce que l’expéditeur dit qu’il est. Le bénéficiaire est assuré de la confidentialité, l’intégrité et l’authenticité des données.

la confidentialité est assurée car le contenu sécurisé avec la clé publique ne peut être déchiffré qu’avec la clé privée., Cela garantit que seul le destinataire prévu peut jamais examiner le contenu

L’intégrité est assurée parce qu’une partie du processus de déchiffrement nécessite de vérifier que le message reçu correspond au message envoyé. Cela garantit que le message n’a pas été modifié entre les deux.

L’authenticité est assurée car chaque message envoyé par Alice à Bob est également signé par la clé privée D’Alice. La seule façon de déchiffrer la clé privée D’Alice est avec sa clé publique, à laquelle Bob peut accéder., En signant le message avec sa clé privée, Alice s’assure de l’authenticité du message et montre qu’il vient vraiment d’elle.![]()

Conclusion

les paires de clés publiques et privées constituent la base d’un cryptage et d’une sécurité des données très solides. Si vous souhaitez en savoir plus sur les clés publiques et privées, consultez les articles suivants:

- chiffrement de bout en bout

- authentification sans mot de passe

- technologie de Préveil