Introduction

ce document décrit comment les listes de contrôle D’accès IP (ACL) peuvent filtrer le trafic réseau. Il contient également de brèves descriptions des types IP ACL, de la disponibilité des fonctionnalités et un exemple d’utilisation dans un réseau.

accédez à L’outil de conseiller de logiciel (clients enregistrés seulement) afin de déterminer le soutien de quelques-unes des caractéristiques plus avancées D’ACL D’IP de Cisco IOS®.

RFC 1700![]() contient des numéros assignés de ports bien connus., RFC 1918

contient des numéros assignés de ports bien connus., RFC 1918 ![]() contient une allocation d’adresses pour les Internets privés, des adresses IP qui ne devraient normalement pas être vues sur Internet.

contient une allocation d’adresses pour les Internets privés, des adresses IP qui ne devraient normalement pas être vues sur Internet.

Remarque: Les ACL peuvent également être utilisées à des fins autres que pour filtrer le trafic IP, par exemple pour définir le trafic vers Network Address Translate (NAT) ou encrypt, ou pour filtrer les protocoles non IP tels que AppleTalk ou IPX. Une discussion de ces fonctions est en dehors de la portée du présent document.

conditions préalables

conditions requises

Il n’y a aucune condition préalable spécifique pour ce document., Les concepts discutés sont présents dans les versions 8.3 ou ultérieures du Logiciel Cisco IOS®. Ceci est noté sous chaque caractéristique de liste d’accès.

composants utilisés

ce document traite de divers types D’ACL. Certains d’entre eux sont présents depuis les versions logicielles Cisco IOS 8.3 et d’autres ont été introduits dans des versions logicielles ultérieures. Ceci est noté dans la discussion de chaque type.

les informations contenues dans ce document ont été créées à partir des périphériques dans un environnement de laboratoire spécifique. Tous les périphériques utilisés dans ce document ont commencé avec une configuration effacée (par défaut)., Si votre réseau est actif, assurez-vous de comprendre l’impact potentiel de toute commande.

Conventions

référez-vous aux conventions de conseils techniques de Cisco pour plus d’informations sur des conventions de document.

Concepts de LCA

Cette section décrit les concepts de LCA.

masques

Les masques sont utilisés avec les adresses IP dans les listes de contrôle D’accès IP pour spécifier ce qui doit être autorisé et refusé. Les masques afin de configurer des adresses IP sur des interfaces commencent par 255 et ont les grandes valeurs sur le côté gauche, par exemple, l’adresse IP 209.165.202.129 avec un masque 255.255.255.224., Les masques pour les ACL IP sont l’inverse, par exemple, mask 0.0.0.255. Ceci est parfois appelé un masque inverse ou un masque Générique. Lorsque la valeur du masque est décomposée en binaire (0s et 1s), les résultats déterminent quels bits d’adresse doivent être pris en compte dans le traitement du trafic. Un 0 indique que les bits d’adresse doivent être pris en compte (correspondance exacte); un 1 dans le masque est un « ne s’en soucie pas ». Ce tableau explique en outre le concept.

soustrayez le masque normal de 255.255.255.255 afin de déterminer le masque inverse ACL. Dans cet exemple, le masque inverse est déterminé pour l’adresse réseau 172.,16.1.0 avec un masque de 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (normal masque) = 0.0.0.255 (l’inverse du masque)

Remarque: ces ACL équivalents.

-

La source/la source-générique de 0.0.0.0/255.255.255.255 signifie « tout ».

-

La source/générique de 10.1.1.2/0.0.0.0 est le même que « l’hôte 10.1.1.2 ».

résumé ACL

Cette liste décrit comment résumer une gamme de réseaux en un seul réseau pour l’optimisation ACL. Considérez ces réseaux.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

Les deux premiers octets et le dernier octet sont les mêmes pour chaque réseau. Ce tableau explique comment les résumer en un seul réseau.

le troisième octet pour les réseaux précédents peut être écrit comme on le voit dans ce tableau, en fonction de la position du bit d’octet et de la valeur d’adresse pour chaque bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 ou 192.168.32.0 255.255.248.0). Tous les huit combinaisons possibles des trois bits sont pertinentes pour les plages de réseau en question. Cette commande définit un ACL qui permet ce réseau. Si vous soustrayez 255.255.248.0 (masque normal) de 255.255.255.255, cela donne 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

de Considérer cet ensemble de réseaux pour plus d’explications.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

Les deux premiers octets et le dernier octet sont les mêmes pour chaque réseau. Ce tableau explique comment les résumer.

le troisième octet pour les réseaux précédents peut être écrit comme on le voit dans ce tableau, en fonction de la position du bit d’octet et de la valeur d’adresse pour chaque bit.,3efcc695f »> 0

Contrairement à l’exemple précédent, vous ne pouvez pas résumer ces réseaux dans un réseau unique. S’ils sont résumés à un seul réseau, ils deviennent 192.168.144.0/21 car il y a cinq bits similaires dans le troisième octet. Ce réseau résumé 192.168.144.0 / 21 couvre une gamme de réseaux allant de 192.168.144.0 à 192.168.151.0. Parmi ceux-ci, les réseaux 192.168.144.0, 192.168.145.0, 192.168.150.0 et 192.168.151.0 ne figurent pas dans la liste donnée des quatre réseaux., Afin de couvrir les réseaux spécifiques en question, vous avez besoin d’un minimum de deux réseaux résumés. Les quatre réseaux donnés peuvent être résumés dans ces deux réseaux:

cette sortie définit une ACL résumée pour les réseaux ci-dessus.

processus ACLs

le trafic qui entre dans le routeur est comparé aux entrées ACL basées sur l’ordre que les entrées se produisent dans le routeur. De nouvelles instructions sont ajoutées à la fin de la liste. Le routeur continue à regarder jusqu’à ce qu’il ait une correspondance. Si aucune correspondance n’est trouvée quand le routeur atteint la fin de la liste, le trafic est refusé., Pour cette raison, vous devriez avoir les entrées fréquemment touchées en haut de la liste. Il y a un refus implicite pour le trafic qui n’est pas autorisé. Un ACL à entrée unique avec une seule entrée de refus a pour effet de refuser tout le trafic. Vous devez avoir au moins une instruction d’autorisation dans un ACL ou tout le trafic est bloqué. Ces deux LCA (101 et 102) ont le même effet.

Dans cet exemple, la dernière entrée est suffisante. Vous n’avez pas besoin des trois premières entrées parce que TCP inclut Telnet, et IP inclut TCP, User Datagram Protocol (UDP), et Internet Control Message Protocol (ICMP).,

définir les Ports et les types de messages

en plus de définir la source et la destination ACL, il est possible de définir les ports, les types de messages ICMP et d’autres paramètres. Une bonne source d’informations pour les ports bien connus est RFC 1700 ![]() . Les types de messages ICMP sont expliqués dans la RFC 792

. Les types de messages ICMP sont expliqués dans la RFC 792 ![]() .

.

Le routeur peut afficher du texte descriptif sur certains des ports bien connus. Utiliser un ? pour obtenir de l’aide.

pendant la configuration, le routeur convertit également des valeurs numériques en valeurs plus conviviales., C’est un exemple où vous tapez le numéro de type de message ICMP et il provoque le routeur pour convertir le numéro en un nom.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

devient

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Appliquer les ACLs

Vous pouvez définir des Acl sans les appliquer. Mais, les ACL n’ont aucun effet jusqu’à ce qu’ils soient appliqués à l’interface du routeur. C’est une bonne pratique d’appliquer L’ACL sur l’interface la plus proche de la source du trafic., Suivant les indications de cet exemple, quand vous essayez de bloquer le trafic de la source à la destination, vous pouvez appliquer une ACL d’arrivée à E0 sur le routeur A au lieu d’une liste sortante à E1 sur le routeur C. Une access-list a une IP de refus toute implicitement à la fin de n’importe quelle access-list. Si le trafic est lié à une demande DHCP et s’il n’est pas explicitement autorisé, le trafic est supprimé car lorsque vous regardez la demande DHCP dans IP, l’adresse source est s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, Len 604, rcvd 2 UDP src=68, dst=67. Notez que l’adresse IP source est 0.0.0.0 et l’adresse de destination est 255.255.255.255., Le port Source est 68 et la destination 67. Par conséquent, vous devez autoriser ce type de trafic dans votre liste d’accès sinon le trafic est abandonné en raison du refus implicite à la fin de l’instruction.

Remarque: Pour que le trafic UDP passe, le trafic UDP doit également être autorisé explicitement par L’ACL.

définir In, Out, entrant, sortant, Source et Destination

Le routeur utilise les Termes in, out, source et destination comme références. Le trafic sur le routeur peut être comparé au trafic sur l’autoroute., Si vous étiez un agent d’application de la loi en Pennsylvanie et que vous vouliez arrêter un camion allant du Maryland à New York, la source du camion est le Maryland et la destination du camion est New York. Le barrage routier pourrait être appliqué à la frontière entre la Pennsylvanie et New York (out) ou à la frontière entre le Maryland et la Pennsylvanie (in).

Lorsque vous vous référez à un routeur, ces termes ont ces significations.

-

out—trafic qui a déjà été par le routeur et quitte l’interface. La source est l’endroit où il a été, de l’autre côté du routeur, et la destination est l’endroit où il va.,

-

dans—trafic qui arrive sur l’interface et passe alors par le routeur. La source est l’endroit où elle a été et la destination est l’endroit où elle va, de l’autre côté du routeur.

-

D’arrivée —si la liste d’accès est d’arrivée, quand le routeur reçoit un paquet, le Logiciel Cisco IOS vérifie les déclarations de critères de la liste d’accès pour une correspondance. Si le paquet est autorisé, le logiciel continue à traiter le paquet. Si le paquet est refusé, le logiciel refuse le paquet.,

-

sortant-si la liste d’accès est sortante, une fois que le logiciel a reçu et acheminé un paquet vers l’interface sortante, le logiciel vérifie les instructions de critères de la liste d’accès pour une correspondance. Si le paquet est autorisé, le logiciel transmet le paquet. Si le paquet est refusé, le logiciel refuse le paquet.

Le LCA a une source sur un segment de l’interface à laquelle elle est appliquée et une destination hors de toute autre interface., Le LCA a une source sur un segment d’une interface autre que l’interface sur laquelle elle est appliquée et une destination hors de l’interface à laquelle il est appliqué.

Modifier les Acl

Lorsque vous modifiez une ACL, il nécessite une attention particulière. Par exemple, si vous avez l’intention de supprimer une ligne spécifique d’une ACL numérotée qui existe comme indiqué ici, L’ACL entier est supprimé.

copiez la configuration du routeur à un serveur TFTP ou à un éditeur de texte tel que le bloc-notes afin d’éditer les ACL numérotées. Effectuez ensuite toutes les modifications et copiez la configuration sur le routeur.

Vous pouvez également le faire.,

Toutes les suppressions sont supprimées de L’ACL et tous les ajouts sont effectués à la fin de l’ACL.

Vous pouvez également ajouter des lignes ACL à la norme numérotée ou à des ACL étendues numérotées par numéro de séquence dans Cisco IOS. C’est un exemple de la configuration:

configurez l’ACL étendu de cette manière:

émettez la commande de show access-list afin de visualiser les entrées ACL. Les numéros de séquence tels que 10, 20 et 30 apparaissent également ici.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Ajoutez l’entrée de la liste d’accès 101 avec le numéro de la séquence 5.,

exemple 1:

dans la sortie de commande show access-list, le numéro de séquence 5 ACL est ajouté comme première entrée à la liste d’accès 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Exemple 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

de Même, vous pouvez configurer la liste d’accès standard de cette façon:

La différence majeure dans une liste d’accès standard est que l’IOS de Cisco ajoute une entrée dans l’ordre décroissant de l’adresse IP, pas sur un numéro de séquence.,

Cet exemple montre les différentes entrées, par exemple, comment permettre à une adresse IP (192.168.100.0) ou les réseaux (10.10.10.0).

l’Ajout de l’entrée dans la liste d’accès de 2 en vue de permettre l’Adresse IP 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Cette entrée est ajoutée dans le haut de la liste afin de donner la priorité à l’adresse IP spécifique plutôt que de réseau.

Remarque: Les ACL précédentes ne sont pas prises en charge dans les appliances de sécurité telles que le pare-feu ASA/PIX.,

directives pour modifier les listes d’accès lorsqu’elles sont appliquées aux cartes cryptographiques

-

Si vous ajoutez à une configuration de liste d’accès existante, il n’est pas nécessaire de supprimer la carte cryptographique. Si vous les Ajoutez directement sans la suppression de la carte crypto, cela est pris en charge et acceptable.

-

Si vous devez modifier ou supprimer une entrée de liste d’accès à partir d’une liste d’accès existante, vous devez supprimer la carte crypto de l’interface. Après avoir supprimé la carte crypto, apportez toutes les modifications à la liste d’accès et ajoutez à nouveau la carte crypto., Si vous apportez des modifications telles que la suppression de la liste d’accès sans la suppression de la carte crypto, cela n’est pas pris en charge et peut entraîner un comportement imprévisible.

dépanner

Comment puis-je supprimer un ACL d’une interface?

allez dans le mode de configuration et écrivez non devant la commande d’access-group, suivant les indications de cet exemple, afin de retirer un ACL d’une interface.

interface <interface> no ip access-group <acl-number> in|out

Que dois-je faire lorsque trop de trafic est refusé?,

Si trop de trafic est refusé, étudiez la logique de votre liste ou essayez de définir et d’appliquer une liste plus large supplémentaire. La commande show ip access-lists fournit un nombre de paquets qui montre quelle entrée ACL est frappée.

le mot-clé de log à la fin des entrées ACL individuelles indique le numéro ACL et si le paquet a été autorisé ou refusé, en plus des informations spécifiques au port.

remarque: le mot-clé log-input existe dans la version 11.2 du Logiciel Cisco IOS et plus tard, et dans certains logiciels basés sur la version 11.1 du Logiciel Cisco IOS créés spécifiquement pour le marché des fournisseurs de services., Les logiciels plus anciens ne prennent pas en charge ce mot-clé. L’utilisation de ce mot clé inclut l’interface d’entrée et l’adresse MAC source, le cas échéant.

Comment est-ce que je débogue au niveau de paquet qui utilise un routeur Cisco?

Cette procédure explique le processus de débogage. Avant que vous commenciez, soyez certain qu’il n’y a aucun ACL actuellement appliqué, qu’il y a un ACL, et que la commutation rapide n’est pas désactivée.

Remarque: Utilisez une extrême prudence lorsque vous déboguez un système à fort trafic. Utilisez un ACL afin de déboguer le trafic spécifique. Mais, soyez sûr du processus et du flux de trafic.,

-

utilisez la commande access-list afin de capturer les données désirées.

Dans cet exemple, la saisie des données est définie pour l’adresse de destination de 10.2.6.6 ou l’adresse source de 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Désactiver la commutation rapide sur les interfaces concernées. Vous voyez seulement le premier paquet si la commutation rapide n’est pas désactivée.,

config interfaceno ip route-cache

-

utilisez la commande terminal monitor en mode enable pour afficher la sortie de la commande de débogage et les messages d’erreur système pour le terminal et la session en cours.

-

Utiliser le debug ip packet 101 ou debug ip packet 101 détail de la commande afin de commencer le processus de débogage.

-

exécutez la commande No debug all en mode enable et la commande de configuration d’interface afin d’arrêter le processus de débogage.

-

Redémarrer la mise en cache.,

config interfaceip route-cache

les Types d’IP Acl

Cette section du document décrit ACL types.

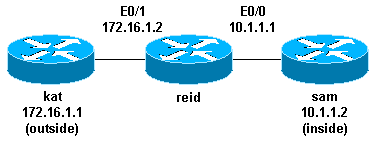

Diagramme de Réseau

Type Acl

Acl Standard sont le plus ancien type d’ACL. Ils remontent à aussi tôt que la version 8.3 de logiciel de Cisco IOS. Les ACL Standard contrôlent le trafic par la comparaison de l’adresse source des paquets IP aux adresses configurées dans L’ACL.

Il s’agit du format de syntaxe de commande d’une ACL standard.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

dans toutes les versions logicielles, le numéro de liste d’accès peut aller de 1 à 99. Dans la version 12.0.1 du Logiciel Cisco IOS, les ACL standard commencent à utiliser des numéros supplémentaires (1300 à 1999). Ces numéros supplémentaires sont appelés ACL IP étendues. La version 11.2 de logiciel de Cisco IOS a ajouté la capacité d’utiliser le nom de liste dans les ACL standard.

Une fois l’ACL définie, elle doit être appliquée à l’interface (entrante ou sortante)., Dans les premières versions de logiciels, out était la valeur par défaut lorsqu’un mot clé out ou in n’était pas spécifié. La direction doit être spécifiée dans les versions ultérieures du logiciel.

interface <interface>ip access-group number {in|out}

Ceci est un exemple de l’utilisation d’un standard ACL afin de bloquer tout le trafic, sauf qu’à partir de la source 10.1.1.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

les ACL étendus

Les ACL étendus ont été introduits dans la version 8.3 du Logiciel Cisco IOS., Les ACL étendues contrôlent le trafic par la comparaison des adresses source et de destination des paquets IP aux adresses configurées dans L’ACL.

Il s’agit du format de syntaxe de commande des ACL étendues. Les lignes sont encapsulées ici pour des considérations d’espacement.

IP

ICMP

TCP

UDP

dans toutes les versions de logiciels, le numéro de liste d’accès peut être de 100 à 199. Dans la version 12.0.1 du Logiciel Cisco IOS, les ACL étendus commencent à utiliser des numéros supplémentaires (2000 à 2699). Ces numéros supplémentaires sont appelés ACL IP étendues. Version du logiciel Cisco IOS 11.,2 ajout de la possibilité d’utiliser le nom de la liste dans les listes D’accès étendues.

La valeur 0.0.0.0/255.255.255.255 peut être spécifiée comme tout. Une fois l’ACL définie, elle doit être appliquée à l’interface (entrante ou sortante). Dans les premières versions de logiciels, out était la valeur par défaut lorsqu’un mot clé out ou in n’était pas spécifié. La direction doit être spécifiée dans les versions ultérieures du logiciel.

interface <interface> ip access-group {number|name} {in|out}

Cette extension de l’ACL est utilisé pour autoriser le trafic sur la 10.1.1.,x réseau (à l’intérieur) et de recevoir des réponses ping de l’extérieur alors qu’il empêche les pings non sollicités de personnes à l’extérieur, permettant tout autre trafic.

Remarque: certaines applications telles que la gestion de réseau nécessitent des pings pour une fonction keepalive. Si c’est le cas, vous souhaiterez peut-être limiter le blocage des pings entrants ou être plus granulaire dans les adresses IP autorisées/refusées.

Lock and Key (ACLs dynamiques)

Lock and key, également connu sous le nom d’ACLs dynamiques, a été introduit dans la version 11.1 du Logiciel Cisco IOS. Cette caractéristique dépend du Telnet, de l’authentification (locale ou distante), et des ACL étendus.,

la configuration de verrouillage et de clé commence par l’application D’un ACL étendu pour bloquer le trafic via le routeur. Les utilisateurs qui veulent traverser le routeur sont bloqués par l’ACL étendu jusqu’à ce Qu’ils Telnet au routeur et soient authentifiés. La connexion Telnet tombe alors et un ACL dynamique à entrée unique est ajouté à l’ACL étendu qui existe. Cela permet le trafic pour une période de temps particulière; les délais d’attente inactifs et absolus sont possibles.

Il s’agit du format de syntaxe de commande pour la configuration de verrouillage et de clé avec authentification locale.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

La seule entrée d’ACL dans cette commande est dynamiquement ajoutés à la liste de contrôle d’accès existe, après l’authentification.

ceci est un exemple de base de verrouillage et de clé.

Après que l’utilisateur à 10.1.1.2 établit une connexion Telnet à 10.1.1.1, l’ACL dynamique est appliqué. La connexion est ensuite supprimée et l’utilisateur peut accéder au 172.16.1.x réseau.

les ACL nommés par IP

Les ACL nommés par IP ont été introduits dans la version 11.2 de logiciel de Cisco IOS. Ceci permet aux ACL standard et étendus d’être donnés des noms au lieu des nombres.,

Il s’agit du format de syntaxe de commande pour les ACL nommées IP.

ip access-list {extended|standard} name

C’est un TCP exemple:

Ceci est un exemple de l’utilisation d’un nommé ACL afin de bloquer tout le trafic à l’exception de la connexion Telnet à partir de l’hôte 10.1.1.2 pour accueillir 172.16.1.1.

les ACL réflexives

ont été introduites dans la version 11.3 du Logiciel Cisco IOS. Les ACL réflexives permettent de filtrer les paquets IP en fonction des informations de session de la couche supérieure., Ils sont généralement utilisés pour permettre le trafic sortant et pour limiter le trafic entrant en réponse aux sessions qui proviennent à l’intérieur du routeur.

Les ACL réflexives ne peuvent être définies qu’avec des ACL IP nommées étendues. Ils ne peuvent pas être définis avec des ACL IP numérotées ou nommées standard, ou avec d’autres ACL de protocole. Les ACL réflexives peuvent être utilisées conjointement avec d’autres ACL standard et statiques étendues.

ceci est la syntaxe pour diverses commandes ACL réflexives.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Il s’agit d’un exemple d’Autorisation du trafic sortant et entrant ICMP, tout en autorisant uniquement le trafic TCP initié depuis l’intérieur, l’autre trafic est refusé.

ACLs basés sur le temps utilisant des plages de temps

ACLs basés sur le temps ont été introduits dans la version 12.0.1 de logiciel de Cisco IOS.T. bien que similaires aux ACL étendus en fonction, ils permettent un contrôle d’accès basé sur le temps. Une plage de temps est créée qui définit des heures spécifiques du jour et de la semaine afin d’implémenter des ACL basées sur le temps., La plage de temps est identifiée par un nom, puis référencée par une fonction. Par conséquent, les restrictions de temps sont imposées à la fonction elle-même. La plage de temps repose sur l’horloge système du routeur. L’horloge du routeur peut être utilisée, mais la fonctionnalité fonctionne mieux avec la synchronisation NTP (Network Time Protocol).

Ce sont des commandes ACL basées sur le temps.,

dans cet exemple, une connexion de Telnet est permise de l’intérieur au réseau extérieur le lundi, mercredi, et vendredi pendant les heures ouvrables:

a commenté des entrées D’ACL D’IP

a commenté des entrées D’ACL D’IP ont été introduites dans la version 12.0.2 de logiciel de Cisco IOS.T. les commentaires facilitent la compréhension des ACL et peuvent être utilisés pour les ACL IP standard ou étendues.

Il s’agit de la syntaxe de commande ACL nom ip commenté.

ip access-list {standard|extended} access-list-name remark remark

C’est le commentaire numérotés IP ACL syntaxe de commande.,

access-list access-list-number remark remark

Ceci est un exemple de commentaire d’un numérotés ACL.

contrôle D’accès contextuel

Le contrôle D’accès contextuel (CBAC) a été introduit dans la version 12.0.5 du Logiciel Cisco IOS.T et exige le jeu de caractéristiques de pare-feu de Cisco IOS. CBAC inspecte le trafic qui traverse le pare-feu afin de découvrir et de gérer les informations d’état pour les sessions TCP et UDP. Ces informations d’état sont utilisées afin de créer des ouvertures temporaires dans les listes d’accès du pare-feu., Configurez l’ip inspectez les listes dans la direction de l’écoulement de l’initiation du trafic afin de permettre le trafic de retour et les connexions de données supplémentaires pour la session permise, sessions qui ont provenu de dans le réseau interne protégé, afin de faire ceci.

c’est la syntaxe du CCCB.

ip inspect name inspection-name protocol

Ceci est un exemple de l’utilisation de la CCCB, afin d’inspecter le trafic sortant. L’ACL étendu 111 bloquent normalement le trafic de retour autre que ICMP sans trous D’ouverture de CBAC pour le trafic de retour.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

proxy D’authentification

Le proxy d’authentification a été introduit dans la version 12.0.5 du Logiciel Cisco IOS.T. ceci exige que vous ayez le jeu de fonctionnalités de pare-feu de Cisco IOS. Le proxy d’authentification est utilisé pour authentifier les utilisateurs entrants ou sortants, ou les deux. Les utilisateurs qui sont normalement bloqués par un ACL peuvent faire apparaître un navigateur pour passer par le pare-feu et s’authentifier sur un serveur TACACS+ ou RADIUS., Le serveur transmet des entrées ACL supplémentaires au routeur afin de permettre aux utilisateurs de passer après l’authentification.

proxy d’Authentification est similaire à une serrure et une clé dynamique (Acl). Ce sont les différences:

-

Le verrou et la clé sont activés par une connexion Telnet au routeur. Le proxy d’authentification est activé par HTTP via le routeur.

-

proxy d’Authentification doit utiliser un serveur externe.

-

proxy d’Authentification peut gérer l’ajout de plusieurs listes dynamiques. Le verrou et la clé ne peuvent en ajouter qu’un.,

-

le proxy D’authentification a un délai d’expiration absolu mais aucun délai d’inactivité. Serrure et clé a la fois.

référez-vous au Livre de recettes intégré de configuration logicielle de Cisco Secure pour des exemples de proxy d’authentification.

Turbo ACLs

Turbo ACLs ont été introduits dans la version 12.1.5 du Logiciel Cisco IOS.T et ne se trouvent que sur les plates-formes 7200, 7500 et autres plates-formes haut de gamme. La fonctionnalité turbo ACL est conçue afin de traiter les ACL plus efficacement afin d’améliorer les performances du routeur.

utilisez la commande access-list compilée pour les listes de contrôle d’accès turbo., Ceci est un exemple d’ACL compilé.

Une fois l’ACL standard ou étendu défini, utilisez la commande de configuration globale afin de compiler.

la commande compilée show access-list affiche des statistiques sur L’ACL.

ACLs basés sur le temps distribués

ACLs basés sur le temps distribués ont été introduits dans la version 12.2.2 de logiciel de Cisco IOS.T afin d’implémenter des ACL basées sur le temps sur les routeurs VPN-activés de 7500 séries. Avant l’introduction de la caractéristique basée sur le temps distribuée D’ACL, les ACL basées sur le temps n’étaient pas prises en charge sur des linecards pour les routeurs de gamme de Cisco 7500., Si les ACL basées sur le temps étaient configurées, elles se comportaient comme des ACL normales. Si une interface sur un linecard était configurée avec des ACL basées sur le temps, les paquets commutés dans l’interface n’étaient pas distribués commutés par le linecard mais transmis au processeur d’artère afin de traiter.

la syntaxe pour les ACL basées sur le temps distribuées est identique que pour les ACL basées sur le temps avec l’addition des commandes en ce qui concerne l’état des messages de Communication inter processeur (IPC) entre le processeur d’artère et le linecard.,

debug time-range ipc show time-range ipc clear time-range ipc

reçoivent des ACL

reçoivent des ACL sont utilisés afin d’augmenter la sécurité sur des routeurs de Cisco 12000 par la protection du processeur d’artère de gigabit (GRP) du routeur trafic infâme. Recevoir des ACL ont été ajoutés en tant que dérogation spéciale à l’accélérateur de maintenance pour la version logicielle Cisco IOS 12.0.21s2 et intégrés dans 12.0(22)S. reportez-vous à GSR: recevoir des listes de contrôle d’accès pour plus d’informations.,

LCA De Protection De L’Infrastructure

Les LCA de L’Infrastructure sont utilisées afin de minimiser le risque et l’efficacité d’une attaque directe de l’infrastructure par l’autorisation explicite du seul trafic autorisé vers l’équipement de l’infrastructure tout en autorisant tout autre trafic de transit. Reportez-vous aux listes de contrôle d’accès Protecting Your Core: Infrastructure Protection Pour plus d’informations.

ACL de Transit

Les ACL de Transit sont utilisées afin d’augmenter la sécurité du réseau, car elles autorisent explicitement uniquement le trafic requis vers votre ou vos réseaux., Reportez-vous à Listes de contrôle D’accès Transit: filtrage à votre périphérie pour plus d’informations.