qu’est-Ce que Craquage de Mot de passe?

le craquage de mots de passe est le processus consistant à tenter d’obtenir un accès non autorisé à des systèmes restreints en utilisant des mots de passe courants ou des algorithmes qui devinent des mots de passe. En d’autres termes, c’est un art d’obtenir le bon mot de passe qui donne accès à un système protégé par une méthode d’authentification.

le craquage de mots de passe utilise un certain nombre de techniques pour atteindre ses objectifs., Le processus de craquage peut impliquer soit de comparer les mots de passe stockés avec la liste de mots, soit d’utiliser des algorithmes pour générer des mots de passe qui correspondent

dans ce tutoriel, nous allons vous présenter les techniques courantes de craquage de mots de passe

sujets abordés dans ce tutoriel

- Qu’est-ce que la force du mot de passe?,

- Mot de passe fissuration techniques

- Outils de Craquage de Mot de passe

- Craquage de Mot de passe de Contre-mesure

- le Piratage d’Affectation: Hack Maintenant!

Qu’est-ce que la force du mot de passe?

la force du mot de passe est la mesure de l’efficacité d’un mot de passe pour résister aux attaques de craquage de mot de passe. La force d’un mot de passe est déterminé par;

- Longueur: le nombre de caractères du mot de passe contient.

- complexité: utilise-t-il une combinaison de lettres, de chiffres et de symboles?,

- imprévisibilité: est-ce quelque chose qui peut être deviné facilement par un attaquant?

voyons maintenant un exemple pratique. Nous utiliserons trois mots de passe à savoir

1. mot de passe

2. password1

3. #password1

pour cet exemple, nous utiliserons L’indicateur de force du mot de passe de Cpanel lors de la création de mots de passe. Les images ci-dessous montrent les points forts de chacun des mots de passe énumérés ci-dessus.

Remarque: le mot de passe utilisé par mot de passe, la force est à 1, et il est très faible.,

Remarque: le mot de passe utilisé est password1 la force est de 28, et c’est encore faible.

Remarque: Le mot de passe est #password1$ la force est de 60 et il est fort.

plus le nombre de force est élevé, meilleur est le mot de passe.

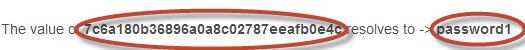

supposons que nous devons stocker nos mots de passe ci-dessus en utilisant le cryptage md5. Nous utiliserons un générateur de hachage md5 en ligne pour convertir nos mots de passe en hachages md5.,6c9a58b »>

We will now use http://www.md5this.com/ to crack the above hashes., Les images ci-dessous montrent les résultats de craquage de mot de passe pour les mots de passe.

Comme vous pouvez le voir à partir des résultats ci-dessus, nous avons réussi à craquer la première et la deuxième les mots de passe qui avaient moins de force numéros. Nous n’avons pas réussi à déchiffrer le troisième mot de passe qui était plus long, complexe et imprévisible. Il avait un nombre de résistance plus élevé.,

techniques de craquage de mots de passe

Il existe un certain nombre de techniques qui peuvent être utilisées pour casser des mots de passe. Nous décrirons les plus couramment utilisés ci– dessous;

- attaque par Dictionnaire-cette méthode implique l’utilisation d’une liste de mots pour comparer les mots de passe des utilisateurs.

- attaque par force Brute– Cette méthode est similaire à l’attaque de dictionnaire. Les attaques par force Brute utilisent des algorithmes qui combinent des caractères alphanumériques et des symboles pour trouver des mots de passe pour l’attaque. Par exemple, un mot de passe de la valeur « password” peut également être essayé comme p@Word Word en utilisant l’attaque par force brute.,

- Rainbow table attack – cette méthode utilise des hachages pré-calculés. Supposons que nous ayons une base de données qui stocke les mots de passe sous forme de hachages md5. Nous pouvons créer une autre base de données contenant des hachages md5 de mots de passe couramment utilisés. Nous pouvons ensuite comparer le hachage de mot de passe que nous avons avec les hachages stockés dans la base de données. Si une correspondance est trouvée, nous avons le mot de passe.

- deviner-comme son nom l’indique, cette méthode consiste à deviner. Mots de passe tels que qwerty, mot de passe, admin, etc. sont couramment utilisés ou définis comme mots de passe par défaut., S’ils n’ont pas été modifiés ou si l’utilisateur est négligent lors de la sélection des mots de passe, ils peuvent être facilement compromis.

- Spidering– la plupart des organisations utilisent des mots de passe contenant des informations sur l’entreprise. Ces informations peuvent être trouvées sur les sites Web de l’entreprise, les médias sociaux tels que facebook, twitter, etc. Spidering recueille des informations à partir de ces sources pour créer des listes de mots. La liste de mots est ensuite utilisée pour effectuer des attaques par dictionnaire et par force brute.,

spidering sample dictionary attack wordlist

password cracking tool

Ce sont des logiciels qui sont utilisés pour déchiffrer les mots de passe des utilisateurs. Nous avons déjà examiné un outil similaire dans l’exemple ci-dessus sur les forces des mots de passe. Le site www.md5this.com utilise une table arc-en-ciel pour déchiffrer les mots de passe. Nous allons maintenant examiner certains des outils couramment utilisés

John the Ripper

John the Ripper utilise l’invite de commande pour le crack de mots de passe. Cela le rend adapté aux utilisateurs avancés qui sont à l’aise de travailler avec des commandes. Il utilise la liste de mots pour déchiffrer les mots de passe., Le programme est gratuit, mais la liste de mots doit être achetée. Il a des listes de mots alternatives gratuites que vous pouvez utiliser. Visitez le site Web du produit https://www.openwall.com/john/ pour plus d’informations et comment l’utiliser.

Caïn & Abel

Caïn & Abel fonctionne que sur windows. Il est utilisé pour récupérer les mots de passe pour les comptes d’utilisateurs, la récupération des mots de passe Microsoft Access; reniflage de réseau, etc. Contrairement à John the Ripper, Caïn & Abel utilise une interface utilisateur graphique., Il est très courant chez les débutants et les enfants de script en raison de sa simplicité d’utilisation. Visitez le site Web du produit https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml pour plus d’informations et comment l’utiliser.

Ophcrack

Ophcrack est un cracker de mots de passe Windows multiplateforme qui utilise des tables arc-en-ciel pour déchiffrer les mots de passe. Il fonctionne sur Windows, Linux et Mac OS. Il dispose également d’un module pour les attaques par force brute entre autres fonctionnalités. Visitez le site Web du produit https://ophcrack.sourceforge.io/ pour plus d’informations et comment l’utiliser.,

contre-mesures de craquage de mots de passe

- Une organisation peut utiliser les méthodes suivantes pour réduire les chances que les mots de passe soient fissurés

- évitez les mots de passe courts et facilement prédictibles

- évitez D’utiliser des mots de passe avec des modèles prévisibles tels que 11552266.

- Les mots de passe stockés dans la base de données doivent toujours être cryptés. Pour les chiffrements md5, il est préférable de saler les hachages de mot de passe avant de les stocker. Le salage consiste à ajouter un mot au mot de passe fourni avant de créer le hachage.,

- La plupart des systèmes d’enregistrement ont des indicateurs de force de mot de passe, les organisations doivent adopter des politiques qui favorisent les nombres de force de mot de passe élevés.

activité de piratage: Hack maintenant!

dans ce scénario pratique, nous allons casser le compte Windows avec un simple mot de passe. Windows utilise des hachages NTLM pour chiffrer les mots de passe. Nous allons utiliser L’outil NTLM cracker dans Caïn et Abel pour le faire.,

Cain et Abel cracker peuvent être utilisés pour déchiffrer des mots de passe en utilisant;

- attaque par Dictionnaire

- force Brute

- cryptanalyse

Nous allons utiliser l’attaque par dictionnaire dans cet exemple. Vous devrez télécharger la liste de mots d’attaque du dictionnaire ici 10k-Most-Common.zip

pour cette démonstration, nous avons créé un compte appelé comptes avec le mot de passe qwerty sur Windows 7.,

craquage de Mot de passe étapes

- Ouvrir Caïn et Abel, vous obtiendrez l’écran principal ci-dessous

- assurez-vous que le pirate de l’onglet est sélectionné, comme indiqué ci-dessus

- Cliquez sur le bouton Ajouter de la barre d’outils.,

- La fenêtre de dialogue apparaîtra

- comptes d’utilisateurs locaux s’affiche comme suit. Remarque les résultats affichés seront des comptes d’utilisateurs sur votre machine locale.

- clic Droit sur le compte que vous souhaitez à craquer. Pour ce tutoriel, nous utiliserons les comptes comme compte d’utilisateur.,

- L’écran suivant s’affiche

- clic Droit sur le dictionnaire de la section et sélectionnez Ajouter à la liste de menu comme indiqué ci-dessus

- Parcourir pour le 10k de plus commun.txt fichier que vous venez de télécharger

- Cliquez sur le bouton démarrer

- Si l’utilisateur a utilisé un mot de passe simple comme qwerty, alors vous devriez être en mesure d’obtenir les résultats suivants.,

- Remarque: Le temps nécessaire pour déchiffrer le mot de passe dépend de la force du mot de passe, de la complexité et de la puissance de traitement de votre machine.

- si le mot de passe n’est pas fissuré à l’aide d’une attaque par dictionnaire, vous pouvez essayer des attaques par force brute ou par cryptanalyse.

résumé

- le craquage de mots de passe est l’art de récupérer des mots de passe stockés ou transmis.

- La force du mot de passe est déterminée par la longueur, la complexité et l’imprévisibilité d’une valeur de mot de passe.,

- Les techniques de mot de passe courantes incluent les attaques par Dictionnaire, la force brute, les tables arc-en-ciel, le spidering et le craquage.

- Les outils de craquage de mots de passe simplifient le processus de craquage des mots de passe.