qué es un exploit de día cero (0 días)

un exploit de día cero (0 días) es un ataque cibernético dirigido a una vulnerabilidad de software que es desconocida para el proveedor de software o para los proveedores de antivirus. El atacante detecta la vulnerabilidad del software antes que cualquier parte interesada en mitigarla, Crea rápidamente un exploit y lo usa para un ataque. Es muy probable que tales ataques tengan éxito porque las defensas no están en su lugar. Esto hace que los ataques de día cero sean una grave amenaza para la seguridad.,

los vectores de ataque típicos incluyen navegadores Web, que son objetivos comunes debido a su ubicuidad, y archivos adjuntos de correo electrónico que explotan las vulnerabilidades en la aplicación que abre el archivo adjunto, o en tipos de archivo específicos como Word, Excel, PDF o Flash.

un concepto relacionado es el malware de día cero, un virus informático para el que las firmas de software antivirus específicas aún no están disponibles, por lo que el software antivirus basado en firmas no puede detenerlo.

los objetivos típicos para un exploit de día cero incluyen:

- departamentos gubernamentales.

- grandes empresas.,

- Personas con acceso a datos comerciales valiosos, como la propiedad intelectual.

- Un gran número de usuarios domésticos que utilizan un sistema vulnerable, como un navegador o un sistema operativo. Los Hackers pueden usar vulnerabilidades para comprometer computadoras y construir botnets masivos.

- dispositivos de Hardware, firmware e Internet de las Cosas (IoT).

- en algunos casos, los gobiernos utilizan exploits de día cero para atacar a individuos, organizaciones o países que amenazan su seguridad natural.,

debido a que las vulnerabilidades de día cero son valiosas para diferentes partes, existe un mercado en el que las organizaciones pagan a los investigadores que descubren vulnerabilidades. Además de este «mercado blanco», hay mercados grises y negros en los que las vulnerabilidades de día cero se negocian, sin divulgación pública, por hasta cientos de miles de dólares.,

ejemplos de ataques de día cero

algunos ejemplos de alto perfil de ataques de día cero incluyen:

-

- Stuxnet: este gusano informático malicioso dirigido a computadoras utilizadas con fines de fabricación en varios países, incluidos Irán, India e Indonesia. El objetivo principal eran las plantas de enriquecimiento de uranio de Irán, con la intención de interrumpir el programa nuclear del país.Las vulnerabilidades de día cero existían en software que se ejecutaba en computadoras industriales conocidas como controladores lógicos programables (PLC), que se ejecutaban en Microsoft Windows., El gusano infectó los PLC a través de vulnerabilidades en el software Siemens Step7, causando que los PLC llevaran a cabo comandos inesperados en la maquinaria de la línea de ensamblaje, saboteando las centrifugadoras utilizadas para separar el material nuclear.

- Sony zero-day attack: Sony Pictures fue víctima de un exploit de día cero a finales de 2014. El ataque paralizó la red de Sony y llevó a la publicación de datos corporativos confidenciales en sitios para compartir archivos. Los datos comprometidos incluían detalles de las próximas películas, planes de negocios y direcciones de correo electrónico personales de altos ejecutivos de Sony., Los detalles de la vulnerabilidad exacta explotada en el ataque de Sony sigue siendo desconocido.

- RSA: en 2011, los hackers utilizaron una vulnerabilidad sin parches en Adobe Flash Player para obtener acceso a la red de la empresa de seguridad RSA. Los atacantes enviaron correos electrónicos con archivos adjuntos de hojas de cálculo de Excel a pequeños grupos de empleados de RSA. Las hojas de cálculo contenían un archivo Flash incrustado que explotaba la vulnerabilidad Flash de día cero. Cuando uno de los empleados abrió la hoja de cálculo, el atacado instaló la herramienta de administración remota de hiedra venenosa para tomar el control de la computadora.,Una vez que obtuvieron acceso a la red, los atacantes buscaron información confidencial, la copiaron y la transmitieron a servidores externos que controlaban. RSA admitió que entre los datos robados se encontraba información confidencial relacionada con los productos de autenticación de dos factores SecurID de la compañía, utilizados en todo el mundo para acceder a datos y dispositivos confidenciales.

- operación Aurora: este exploit de día cero de 2009 apuntaba a la propiedad intelectual de varias empresas importantes, incluidas Google, Adobe Systems, Yahoo y Dow Chemical., Las vulnerabilidades existían tanto en Internet Explorer como en Perforce; este último fue utilizado por Google para administrar su código fuente.

detección de vulnerabilidades de día cero

por definición, aún no existen parches ni firmas antivirus para exploits de día cero, lo que los hace difíciles de detectar. Sin embargo, hay varias maneras de detectar vulnerabilidades de software previamente desconocidas.

análisis de vulnerabilidades

El análisis de vulnerabilidades puede detectar algunos exploits de día cero., Los proveedores de seguridad que ofrecen soluciones de análisis de vulnerabilidades pueden simular ataques al código de software, realizar revisiones del código e intentar encontrar nuevas vulnerabilidades que puedan haberse introducido después de una actualización de software.

este enfoque no puede detectar todos los exploits de día cero. Pero incluso para aquellos que detecta, el escaneo no es suficiente: las organizaciones deben actuar sobre los resultados de un escaneo, realizar una revisión del código y desinfectar su código para evitar el exploit. En realidad, la mayoría de las organizaciones tardan en responder a las vulnerabilidades recién descubiertas, mientras que los atacantes pueden ser muy rápidos para explotar un exploit de día cero.,

administración de parches

otra estrategia es implementar parches de software lo antes posible para las vulnerabilidades de software recién descubiertas. Si bien esto no puede evitar los ataques de día cero, la aplicación rápida de parches y actualizaciones de software puede reducir significativamente el riesgo de un ataque.

sin Embargo, hay tres factores que pueden retrasar la implementación de parches de seguridad. Los proveedores de Software se toman el tiempo para descubrir vulnerabilidades, desarrollar un parche y distribuirlo a los usuarios. También puede tomar tiempo para que el parche se aplique en los sistemas organizacionales., Cuanto más tiempo tome este Proceso, mayor será el riesgo de un ataque de día cero.

validación y desinfección de entradas

la validación de entradas resuelve muchos de los problemas inherentes al análisis de vulnerabilidades y la administración de parches. No deja a las organizaciones desprotegidas mientras están parcheando sistemas o desinfectando procesos de código que pueden llevar tiempo. Es operado por expertos en seguridad y es mucho más flexible, capaz de adaptarse y responder a nuevas amenazas en tiempo real.

una de las formas más efectivas de prevenir los ataques de día cero es implementar un firewall de aplicaciones web (WAF) en el perímetro de la red., Un WAF revisa todo el tráfico entrante y filtra las entradas maliciosas que podrían apuntar a vulnerabilidades de seguridad.

Además, el avance más reciente en la lucha contra los ataques de día cero es la autoprotección de aplicaciones en tiempo de ejecución (RASP). Los agentes RASP se sientan dentro de las aplicaciones, examinando las cargas útiles de las solicitudes con el contexto del código de la aplicación en tiempo de ejecución, para determinar si una solicitud es normal o maliciosa, lo que permite que las aplicaciones se defiendan.,

Zero-day initiative

un programa establecido para recompensar a los investigadores de seguridad por revelar vulnerabilidades de manera responsable, en lugar de vender la información en el mercado negro. Su objetivo es crear una amplia comunidad de investigadores de vulnerabilidades que puedan descubrir vulnerabilidades de seguridad antes que los hackers, y alertar a los proveedores de software.

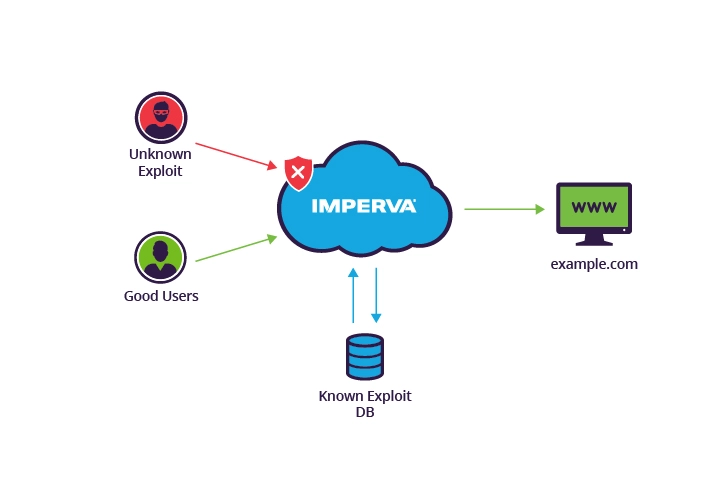

vea cómo Imperva Web Application Firewall puede ayudarlo con exploits de día cero.

Imperva zero-day threat mitigation

El análisis de Vulnerabilidades y la administración de parches son soluciones parciales a los ataques de día cero., Y crean una gran ventana de vulnerabilidad, debido al tiempo que lleva desarrollar y aplicar parches y correcciones de código.

el Firewall de aplicaciones web (WAF) de Imperva es un servicio de validación de entrada administrado implementado en el borde de la red que filtra y verifica de forma inteligente el tráfico entrante, bloqueando los ataques en el borde de la red.

Imperva RASP es la última innovación en la lucha contra los ataques de día cero., Utilizando técnicas patentadas basadas en la gramática que aprovechan LangSec, RASP permite que las aplicaciones se defiendan sin firmas ni parches, proporcionando seguridad de forma predeterminada y ahorrándole los costos operativos de los parches de 0 días fuera de ciclo.

Imperva cloud-based WAF blocks zero-day attacks by using crowdsourcing security to identify new threats