Introducción

Este documento describe cómo las listas de control de acceso IP (ACL) pueden filtrar el tráfico de red. También contiene descripciones breves de los tipos de ACL IP, disponibilidad de funciones y un ejemplo de uso en una red.

acceda a la herramienta Software Advisor (Solo clientes registrados) para determinar el soporte de algunas de las funciones más avanzadas de Cisco IOS® IP ACL.

RFC 1700 ![]() contiene números asignados de puertos conocidos., RFC 1918

contiene números asignados de puertos conocidos., RFC 1918 ![]() contiene asignación de direcciones para Internets privados, direcciones IP que normalmente no deben verse en Internet.

contiene asignación de direcciones para Internets privados, direcciones IP que normalmente no deben verse en Internet.

Nota: Las ACL también se pueden usar para fines distintos a filtrar el tráfico IP, por ejemplo, definir el tráfico a Network Address Translate (NAT) o encrypt, o filtrar protocolos no IP como AppleTalk o IPX. El examen de estas funciones queda fuera del ámbito del presente documento.

Requisitos

Requisitos

no Existen requisitos previos para este documento., Los conceptos discutidos están presentes en la versión 8.3 o posterior del software de Cisco IOS®. Esto se observa en cada función de Lista de acceso.

componentes utilizados

Este documento describe varios tipos de ACL. Algunos de estos están presentes desde las versiones de software de Cisco IOS 8.3 y otros se introdujeron en versiones de software posteriores. Esto se observa en la discusión de cada tipo.

la información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos utilizados en este documento comenzaron con una configuración desactivada (predeterminada)., Si su red está activa, asegúrese de comprender el impacto potencial de cualquier comando.

Convenciones

consulte Convenciones de consejos técnicos de Cisco para obtener más información sobre convenciones de documentos.

conceptos ACL

Esta sección describe los conceptos ACL.

máscaras

Las máscaras se utilizan con direcciones IP en las ACL de IP para especificar lo que se debe permitir y denegar. Las máscaras para configurar las direcciones IP en las interfaces comienzan con 255 y tienen los valores grandes en el lado izquierdo, por ejemplo, dirección IP 209.165.202.129 con una máscara 255.255.255.224., Las máscaras para ACL IP son al revés, por ejemplo, mask 0.0.0.255. Esto a veces se llama máscara inversa o máscara comodín. Cuando el valor de la máscara se divide en binario (0s y 1s), los resultados determinan qué bits de dirección deben considerarse en el procesamiento del tráfico. Un 0 indica que los bits de dirección deben ser considerados (coincidencia exacta); un 1 en la máscara es un «no importa». Esta tabla explica el concepto.

restar la máscara normal de 255.255.255.255 con el fin de determinar la máscara inversa ACL. En este ejemplo, la máscara inversa se determina para la dirección de red 172.,16.1.0 con una máscara normal de 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 ( máscara normal) = 0.0.0.255 (máscara inversa)

tenga en cuenta estos equivalentes de ACL.

-

el comodín source / source de 0.0.0.0 / 255.255.255.255 significa «any».

-

el código fuente / comodín de 10.1.1.2 / 0.0.0.0 es el mismo que «host 10.1.1.2».

ACL Summarization

Esta lista describe cómo resumir un rango de redes en una sola red para la optimización de ACL. Considere estas redes.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

Los dos primeros octetos y el último octeto son los mismos para cada red. Esta tabla es una explicación de cómo resumir en una sola red.

el tercer octeto para las redes anteriores se puede escribir como se ve en esta tabla, de acuerdo con la posición del bit del octeto y el valor de la dirección para cada bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 ó 192.168.32.0 255.255.248.0). Las ocho combinaciones posibles de los tres bits de orden bajo son relevantes para los rangos de red en cuestión. Este comando define una ACL que permite esta red. Si se resta 255.255.248.0 (máscara normal) de 255.255.255.255, se obtiene 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

Considere la posibilidad de este conjunto de redes para una explicación más detallada.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

Los dos primeros octetos y el último octeto son los mismos para cada red. Esta tabla es una explicación de cómo resumirlos.

el tercer octeto para las redes anteriores se puede escribir como se ve en esta tabla, de acuerdo con la posición del bit del octeto y el valor de la dirección para cada bit.,3efcc695f»> 0

a diferencia del ejemplo anterior, no puede resumir estas redes en una sola red. Si se resumen en una sola red, se convierten en 192.168.144.0 / 21 porque hay cinco bits similares en el tercer octeto. Esta red resumida 192.168.144.0 / 21 cubre una gama de redes desde 192.168.144.0 hasta 192.168.151.0. Entre estas, las redes 192.168.144.0, 192.168.145.0, 192.168.150.0 y 192.168.151.0 no están en la lista dada de cuatro redes., Para cubrir las redes específicas en cuestión, necesita un mínimo de dos redes resumidas. Las cuatro redes dadas se pueden resumir en estas dos redes:

esta salida define un ACL resumido para las redes anteriores.

Process ACLs

el tráfico que entra en el enrutador se compara con las entradas ACL en función del orden en que se producen las entradas en el enrutador. Se añaden nuevas declaraciones al final de la lista. El router continúa mirando hasta que tiene una coincidencia. Si no se encuentran coincidencias cuando el router llega al final de la lista, se deniega el tráfico., Por esta razón, usted debe tener las entradas de éxito con frecuencia en la parte superior de la lista. Hay una denegación implícita para el tráfico que no está permitido. Una ACL de una sola entrada con una sola entrada de denegación tiene el efecto de denegar todo el tráfico. Debe tener al menos una declaración de permiso en una ACL o todo el tráfico está bloqueado. Estas dos ACLs (101 y 102) tienen el mismo efecto.

En este ejemplo, la última entrada es suficiente. No necesita las tres primeras entradas porque TCP incluye Telnet e IP incluye TCP, el Protocolo de datagramas de usuario (UDP) y el Protocolo de mensajes de control de Internet (ICMP).,

definir puertos y tipos de mensajes

Además de definir el origen y el destino de ACL, es posible definir puertos, tipos de mensajes ICMP y otros parámetros. Una buena fuente de información para puertos conocidos es RFC 1700 ![]() . Los tipos de mensajes ICMP se explican en RFC 792

. Los tipos de mensajes ICMP se explican en RFC 792 ![]() .

.

El router puede mostrar texto descriptivo en algunos de los puertos conocidos. ¿Usar una ? por ayuda.

durante la configuración, el router también convierte valores numéricos a valores más fáciles de usar., Este es un ejemplo en el que escribe el número de tipo de mensaje ICMP y hace que el enrutador convierta el número a un nombre.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

se convierte en

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Aplicar Acl

Puede definir las Acl sin aplicar. Pero, las ACLs no tienen efecto hasta que se aplican a la interfaz del router. Es una buena práctica aplicar el ACL en la interfaz más cercana a la fuente del tráfico., Como se muestra en este ejemplo, cuando intenta bloquear el tráfico de origen a destino, puede aplicar una ACL de entrada a E0 en el enrutador A en lugar de una lista de salida a E1 en el enrutador C. una lista de acceso tiene una IP de denegación cualquier cualquier implícitamente al final de cualquier lista de acceso. Si el tráfico está relacionado con una solicitud DHCP y no está explícitamente permitido, el tráfico se elimina porque cuando se mira la solicitud DHCP en IP, la dirección de origen es s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Tenga en cuenta que la dirección IP de origen es 0.0.0.0 y la dirección de destino es 255.255.255.255., El puerto de origen es 68 y el destino 67. Por lo tanto, debe permitir este tipo de tráfico en su lista de acceso, de lo contrario, el tráfico se elimina debido a la denegación implícita al final de la instrucción.

Nota: para que el tráfico UDP pase, la ACL también debe permitir explícitamente el tráfico UDP.

Define In, Out, Inbound, Outbound, Source y Destination

el router utiliza los Términos in, out, source y destination como referencias. El tráfico en el enrutador se puede comparar con el tráfico en la carretera., Si usted fuera un oficial de la ley en Pennsylvania y Quisiera parar un camión que va de Maryland a Nueva York, la fuente del camión es Maryland y el destino del camión es Nueva York. El bloqueo podría aplicarse en la frontera entre Pensilvania y Nueva York (out) o en la frontera entre Maryland y Pensilvania (in).

cuando se refiere a un router, estos Términos tienen estos significados.

-

Out—tráfico que ya ha pasado por el router y sale de la interfaz. La fuente es donde ha estado, en el otro lado del router, y el destino es donde va.,

-

tráfico que llega a la interfaz y luego pasa por el router. La fuente es donde ha estado y el destino es donde va, en el otro lado del router.

-

Inbound —si la lista de acceso es inbound, cuando el router recibe un paquete, el Software Cisco IOS Comprueba las declaraciones de criterios de la lista de acceso para una coincidencia. Si el paquete está permitido, el software continúa procesándolo. Si el paquete es denegado, el software descarta el paquete.,

-

Outbound – si la lista de acceso es de salida, después de que el software recibe y enruta un paquete a la interfaz de salida, el software comprueba las declaraciones de criterios de la lista de acceso para una coincidencia. Si el paquete está permitido, el software transmite el paquete. Si el paquete es denegado, el software descarta el paquete.

El in ACL tiene una fuente en un segmento de la interfaz a la que se aplica y un destino fuera de cualquier otra interfaz., La ACL out tiene una fuente en un segmento de cualquier interfaz que no sea la interfaz a la que se aplica y un destino fuera de la interfaz a la que se aplica.

editar ACLs

cuando edita una ACL, requiere atención especial. Por ejemplo, si tiene la intención de eliminar una línea específica de una ACL numerada que existe como se muestra aquí, se elimina toda la ACL.

copie la configuración del router a un servidor TFTP o a un editor de texto como el Bloc de notas para editar ACL numeradas. A continuación, realice cualquier cambio y copie la configuración de nuevo en el router.

también puedes hacer esto.,

cualquier borrado se elimina de la ACL y cualquier adición se realiza al final de la ACL.

También puede agregar líneas ACL a ACL estándar numeradas o ampliadas numeradas por número de secuencia en Cisco IOS. Este es un ejemplo de la configuración:

Configure la ACL extendida de esta manera:

emita el comando show access-list para ver las entradas de la ACL. Los números secuenciales como 10, 20 y 30 también aparecen aquí.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Añadir la entrada de la lista de acceso 101 con el número de secuencia 5.,

Ejemplo 1:

en la salida del comando show access-list, se agrega el número de secuencia 5 ACL como primera entrada a access-list 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Ejemplo 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

del mismo modo, puede configurar la lista de acceso estándar de esta manera:

la principal diferencia en una lista de acceso estándar es que Cisco IOS agrega una entrada por orden descendente de la dirección IP, no en un número de secuencia.,

este ejemplo muestra las diferentes entradas, por ejemplo, cómo permitir una dirección IP (192.168.100.0) o las redes (10.10.10.0).

agregue la entrada en la lista de acceso 2 para permitir la dirección IP 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Esta entrada se agrega en la parte superior de la lista para dar prioridad a la dirección IP específica que la red.

Nota: Las ACL anteriores no son compatibles con dispositivos de seguridad como el Firewall ASA/PIX.,

pautas para cambiar las listas de acceso cuando se aplican a mapas criptográficos

-

si agrega a una configuración de Lista de acceso existente, no es necesario eliminar el mapa criptográfico. Si se agrega a ellos directamente sin la eliminación del mapa crypto, entonces eso es compatible y aceptable.

-

si necesita modificar o eliminar la entrada de la lista de acceso de una lista de acceso existente, debe eliminar el mapa de cifrado de la interfaz. Después de eliminar crypto map, realice todos los cambios en la lista de acceso y vuelva a agregar el crypto map., Si realiza cambios como la eliminación de la lista de acceso sin la eliminación del mapa de cifrado, esto no es compatible y puede resultar en un comportamiento impredecible.

solucionar problemas

¿Cómo elimino una ACL de una interfaz?

vaya al modo de configuración e introduzca no delante del comando access-group, como se muestra en este ejemplo, para eliminar una ACL de una interfaz.

interface <interface> no ip access-group <acl-number> in|out

¿Qué debo hacer cuando hay mucho tráfico es negada?,

si se deniega demasiado tráfico, estudie la lógica de su lista o intente definir y aplicar una lista adicional más amplia. El comando show ip access-lists proporciona un recuento de paquetes que muestra qué entrada ACL se ha alcanzado.

la palabra clave log al final de las entradas ACL individuales muestra el número ACL y si el paquete fue permitido o denegado, además de la información específica del puerto.

Nota: La Palabra clave log-input existe en Cisco IOS Software Release 11.2 y posterior, y en ciertos Cisco IOS Software Release 11.1 software basado creado específicamente para el mercado de proveedores de servicios., El software más antiguo no admite esta palabra clave. El uso de esta palabra clave incluye la interfaz de entrada y la dirección MAC de origen cuando corresponda.

¿cómo depuro a nivel de paquete que utiliza un router Cisco?

Este procedimiento explica el proceso de depuración. Antes de comenzar, asegúrese de que no hay ACL actualmente aplicadas, que hay un ACL, y que la conmutación rápida no está desactivada.

Nota: Tenga extrema precaución cuando depure un sistema con tráfico pesado. Utilice una ACL para depurar tráfico específico. Pero, estar seguro del proceso y el flujo de tráfico.,

-

utilice el comando access-list para capturar los datos deseados.

En este ejemplo, la captura de datos se establece para la dirección de destino de 10.2.6.6 o la dirección de origen de 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Desactivar la conmutación rápida en las interfaces involucradas. Solo verá el primer paquete si la conmutación rápida no está desactivada.,

config interfaceno ip route-cache

-

Use el comando terminal monitor en modo enable para mostrar la salida del comando de depuración y los mensajes de error del sistema para el terminal y la sesión actuales.

-

Use el comando debug ip packet 101 o debug ip packet 101 detail para comenzar el proceso de depuración.

-

ejecute el comando no debug all en el modo enable y el comando de configuración de la interfaz para detener el proceso de depuración.

-

reiniciar el almacenamiento en caché.,

config interfaceip route-cache

Tipos de IP Acl

Esta sección del documento describe los tipos de ACL.

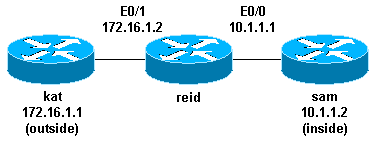

Diagrama de Red

Acl Estándar

Acl Estándar son el tipo más antiguo de la ACL. Se remontan a la versión 8.3 del Software Cisco IOS. Las ACL estándar controlan el tráfico mediante la comparación de la dirección de origen de los paquetes IP con las direcciones configuradas en la ACL.

Este es el formato de sintaxis de comandos de una ACL estándar.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

En todas las versiones de software, la lista de acceso-número puede ser cualquier cosa, desde 1 a 99. En la versión 12.0.1 del software de Cisco IOS, las ACL estándar comienzan a usar números adicionales (1300 a 1999). Estos números adicionales se conocen como ACLs IP expandidos. La Versión 11.2 del software de Cisco IOS agregó la capacidad de usar el nombre de la lista en ACLs estándar.

después de definir la ACL, debe aplicarse a la interfaz (entrante o saliente)., En las primeras versiones de software, out era el valor predeterminado cuando no se especificaba una palabra clave out o in. La dirección debe especificarse en versiones posteriores del software.

interface <interface>ip access-group number {in|out}

Este es un ejemplo del uso de una ACL estándar para bloquear todo el tráfico excepto el de la fuente 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

ACLs Extended

las ACLs Extended se introdujeron en la versión 8.3 del Software de Cisco IOS., Las ACL extendidas controlan el tráfico mediante la comparación de las direcciones de origen y destino de los paquetes IP con las direcciones configuradas en la ACL.

Este es el formato de sintaxis de comandos de ACLs extendidos. Las líneas se envuelven aquí para consideraciones de espaciado.

IP

ICMP

TCP

UDP

en todas las versiones de software, el número de Lista de acceso puede ser de 100 a 199. En la versión 12.0.1 del software de Cisco IOS, las ACL extendidas comienzan a usar números adicionales (2000 a 2699). Estos números adicionales se conocen como ACLs IP expandidos. Versión 11 del software de Cisco IOS.,2 Se agregó la capacidad de usar el nombre de la lista en las ACLs extendidas.

el valor de 0.0.0.0 / 255.255.255.255 se puede especificar como cualquiera. Una vez definida la ACL, se debe aplicar a la interfaz (entrante o saliente). En las primeras versiones de software, out era el valor predeterminado cuando no se especificaba una palabra clave out o in. La dirección debe especificarse en versiones posteriores del software.

interface <interface> ip access-group {number|name} {in|out}

Esta extensión de ACL se utiliza para permitir el tráfico en la 10.1.1.,x network (inside) y para recibir respuestas de ping desde el exterior mientras evita pings no solicitados de personas externas, permitiendo todo el resto del tráfico.

Nota: Algunas aplicaciones como la administración de redes requieren pings para una función keepalive. Si este es el caso, es posible que desee limitar el bloqueo de pings entrantes o ser más granular en IP permitidas/denegadas.

Lock and Key (Dynamic ACLs)

Lock and key, también conocido como Dynamic ACLs, se introdujo en Cisco IOS Software Release 11.1. Esta función depende de Telnet, autenticación (local o remota) y ACL extendidas.,

la configuración de bloqueo y llave comienza con la aplicación de una ACL extendida para bloquear el tráfico a través del enrutador. Los usuarios que desean atravesar el enrutador son bloqueados por la ACL extendida hasta que Telnet al enrutador y se autentican. La conexión Telnet luego se cae y se agrega una ACL dinámica de una sola entrada a la ACL extendida que existe. Esto permite el tráfico durante un período de tiempo determinado; los tiempos de espera inactivos y absolutos son posibles.

Este es el formato de sintaxis de comandos para la configuración de bloqueo y clave con autenticación local.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

La entrada de la ACL en este comando se agrega dinámicamente a la ACL que existe después de la autenticación.

Este es un ejemplo básico de bloqueo y llave.

después de que el usuario en 10.1.1.2 hace una conexión Telnet a 10.1.1.1, se aplica el ACL dinámico. La conexión se quita, y el usuario puede ir a la 172.16.1.red X.

IP llamada ACLs

IP llamada ACLs se introdujeron en Cisco IOS Software Release 11.2. Esto permite que las ACL estándar y extendidas reciban nombres en lugar de números.,

Este es el formato de sintaxis de comando para IP llamado ACLs.

ip access-list {extended|standard} name

Este es un ejemplo TCP:

Este es un ejemplo del uso de una ACL con nombre para bloquear todo el tráfico, excepto la conexión Telnet del host 10.1.1.2 al host 172.16.1.1.

las ACLs reflexivas

se introdujeron en la Versión 11.3 del Software Cisco IOS. Las ACL reflexivas permiten filtrar los paquetes IP en función de la información de la sesión de la capa superior., Generalmente se utilizan para permitir el tráfico saliente y para limitar el tráfico entrante en respuesta a las sesiones que se originan dentro del enrutador.

Las ACL reflexivas solo se pueden definir con ACL IP con nombre extendido. No se pueden definir con ACL IP numeradas o estándar, ni con otros ACL de protocolo. Las ACLs reflexivas se pueden usar junto con otras ACLs extendidas estándar y estáticas.

Esta es la sintaxis para varios comandos reflexivos ACL.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Este es un ejemplo del permiso de tráfico entrante y saliente ICMP, mientras que solo permite el tráfico TCP que se ha iniciado desde dentro, se deniega otro tráfico.

las ACL basadas en el tiempo utilizando intervalos de tiempo

las ACL basadas en el tiempo se introdujeron en la versión 12.0.1 del Software Cisco IOS.T. aunque son similares a las ACLs extendidas en función, permiten el control de acceso basado en el tiempo. Se crea un intervalo de tiempo que define horas específicas del día y la semana para implementar ACL basadas en el tiempo., El rango de tiempo se identifica por un nombre y luego se hace referencia por una función. Por lo tanto, las restricciones de tiempo se imponen a la función en sí. El rango de tiempo depende del reloj del sistema del router. El reloj del enrutador se puede usar, pero la función funciona mejor con la sincronización del Protocolo de tiempo de red (NTP).

Estos son comandos ACL basados en el tiempo.,

en este ejemplo, se permite una conexión Telnet de la red interna a la externa los lunes, miércoles y viernes durante el horario comercial:

entradas comentadas de IP ACL

las entradas comentadas de IP ACL se introdujeron en la versión 12.0.2 del software de Cisco IOS.T. Los comentarios hacen que las ACL sean más fáciles de entender y se pueden usar para ACL IP estándar o extendidas.

Esta es la sintaxis de comando de nombre comentado IP ACL.

ip access-list {standard|extended} access-list-name remark remark

Este es el comentado numeradas IP ACL de sintaxis de comandos.,

access-list access-list-number remark remark

Este es un ejemplo de comentario de una ACL numerada.

control de acceso basado en contexto

el control de acceso basado en contexto (CBAC) se introdujo en la versión 12.0.5 del Software Cisco IOS.T y requiere el conjunto de características de Firewall de Cisco IOS. CBAC inspecciona el tráfico que viaja a través del firewall para descubrir y administrar la información de estado de las sesiones TCP y UDP. Esta información de estado se utiliza para crear aperturas temporales en las listas de acceso del firewall., Configure las listas de inspección ip en la dirección del flujo de inicio de tráfico para permitir el tráfico de retorno y conexiones de datos adicionales para sesiones permitidas, sesiones que se originaron dentro de la red interna protegida, para hacer esto.

Esta es la sintaxis para CBAC.

ip inspect name inspection-name protocol

Este es un ejemplo de la utilización de CBAC con el fin de inspeccionar el tráfico saliente. La ACL 111 extendida normalmente bloquea el tráfico de retorno que no sea ICMP sin agujeros de apertura CBAC para el tráfico de retorno.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Proxy de Autenticación

proxy de Autenticación se introdujo en el Cisco IOS Software Release 12.0.5.T. Esto requiere que tenga el conjunto de funciones de Firewall de Cisco IOS. El proxy de autenticación se utiliza para autenticar usuarios entrantes o salientes, o ambos. Los usuarios que normalmente están bloqueados por una ACL pueden abrir un navegador para pasar por el firewall y autenticarse en un servidor TACACS+ o RADIUS., El servidor pasa entradas ACL adicionales al enrutador para permitir a los usuarios pasar después de la autenticación.

el proxy de autenticación es similar a lock and key (ACLs dinámicos). Estas son las diferencias:

-

el bloqueo y la llave se activan mediante una conexión Telnet al router. El proxy de autenticación se activa mediante HTTP a través del enrutador.

-

el proxy de autenticación debe usar un servidor externo.

-

el proxy de autenticación puede manejar la adición de múltiples listas dinámicas. Lock and key solo puede agregar uno.,

-

el proxy de autenticación tiene un tiempo de espera absoluto pero no un tiempo de espera inactivo. Candado y llave tiene ambos.

consulte Cisco Secure Integrated Software Configuration Cookbook para obtener ejemplos de proxy de autenticación.

Turbo ACLs

Turbo ACLs se introdujeron en la versión 12.1.5 del Software Cisco IOS.T y se encuentran solo en el 7200, 7500, y otras plataformas de gama alta. La función turbo ACL está diseñada para procesar las ACL de manera más eficiente con el fin de mejorar el rendimiento del enrutador.

utilice el comando compilado access-list para turbo ACLs., Este es un ejemplo de una ACL compilada.

después de definir la ACL estándar o extendida, utilice el comando de configuración global para compilar.

el comando show access-list compiled muestra estadísticas sobre la ACL.

ACLS distribuidas basadas en el tiempo

las ACLs distribuidas basadas en el tiempo se introdujeron en la versión 12.2.2 del Software de Cisco IOS.T para implementar ACLs basados en el tiempo en enrutadores de la serie 7500 habilitados para VPN. Antes de la introducción de la función ACL distribuida basada en tiempo, las ACL basadas en tiempo no eran compatibles con las tarjetas de línea para los routers Cisco 7500 series., Si se configuraron ACL basadas en el tiempo, se comportaron como ACL normales. Si una interfaz en una tarjeta de línea se configuraba con ACL basados en el tiempo, los paquetes cambiados a la interfaz no se distribuían cambiados a través de la tarjeta de línea, sino que se reenvían al procesador de rutas para procesarlos.

la sintaxis para las ACL distribuidas basadas en tiempo es la misma que para las ACL basadas en tiempo con la adición de los comandos con respecto al estado de los mensajes de comunicación entre procesadores (IPC) entre el procesador de ruta y la tarjeta de línea.,

debug time-range ipc show time-range ipc clear time-range ipc

recibir ACL

recibir ACL se utilizan con el fin de aumentar la seguridad en los routers Cisco 12000 mediante la protección del procesador de ruta gigabit (GRP) del router de innecesarios y potencialmente nefastos tráfico. Las ACL de recepción se agregaron como una exención especial al acelerador de mantenimiento para la versión 12.0.21S2 del Software Cisco IOS y se integraron en 12.0 (22)S. consulte GSR: recibir listas de control de Acceso para obtener más información.,

ACL de protección de infraestructura

las ACL de infraestructura se utilizan para minimizar el riesgo y la eficacia de un ataque directo a la infraestructura mediante el permiso explícito de solo el tráfico autorizado al equipo de infraestructura, al tiempo que permiten el resto del tráfico de tránsito. Consulte Proteger su núcleo: listas de control de acceso de protección de infraestructura para obtener más información.

las ACL de tránsito

las ACL de tránsito se utilizan para aumentar la seguridad de la red, ya que permiten explícitamente solo el tráfico necesario en su red o redes., Consulte listas de control de acceso de tránsito: filtrado en su perímetro para obtener más información.