vad är zero-day (0day) utnyttja

en zero-day (0day) utnyttja är en cyberattack riktar en programvara sårbarhet som är okänd för programleverantören eller antivirusleverantörer. Angriparen upptäcker programvarans sårbarhet inför alla parter som är intresserade av att mildra det, skapar snabbt ett utnyttjande och använder det för en attack. Sådana attacker är mycket sannolikt att lyckas eftersom försvar inte är på plats. Detta gör zero-day attacker ett allvarligt säkerhetshot.,

typiska attackvektorer inkluderar webbläsare, som är vanliga mål på grund av deras ubiquity och e-postbilagor som utnyttjar sårbarheter i programmet som öppnar bilagan, eller i specifika filtyper som Word, Excel, PDF eller Flash.

ett relaterat koncept är zero-day malware — ett datorvirus för vilket specifika antivirusprogram signaturer ännu inte är tillgängliga, så signaturbaserad antivirusprogram kan inte stoppa det.

typiska mål för en nolldagsutnyttjande inkluderar:

- statliga avdelningar.

- stora företag.,

- individer med tillgång till värdefulla affärsdata, såsom immateriella rättigheter.

- ett stort antal hemanvändare som använder ett sårbart system, till exempel en webbläsare eller ett operativsystem. Hackare kan använda sårbarheter för att kompromissa datorer och bygga massiva botnät.

- Hårdvara, firmware och Internet of Things (IoT).

- i vissa fall använder regeringar nolldagsutnyttjande för att attackera individer, organisationer eller länder som hotar deras naturliga säkerhet.,

eftersom nolldagssårbarheter är värdefulla för olika parter finns det en marknad där organisationer betalar forskare som upptäcker sårbarheter. Utöver denna ”vita marknad” finns det grå och svarta marknader där nolldagars sårbarheter handlas, utan offentliggörande, för upp till hundratusentals dollar.,

exempel på nolldagsattacker

några högprofilerade exempel på nolldagsattacker är:

-

- Stuxnet: denna skadliga datormask riktade datorer som används för tillverkning i flera länder, inklusive Iran, Indien och Indonesien. Det primära målet var Irans urananrikningsanläggningar, i syfte att störa landets kärntekniska program.Nolldagssårbarheterna fanns i programvara som körs på industriella datorer som kallas programmable logic controllers (PLCs), som körde på Microsoft Windows., Masken infekterade PLC genom sårbarheter i Siemens Step7 programvara, vilket gör att Plc att utföra oväntade kommandon på monteringslinje maskiner, sabotera de centrifuger som används för att separera kärnmaterial.

- Sony zero-day attack: Sony Pictures var offer för en zero-day exploit i slutet av 2014. Attacken förlamade Sonys nätverk och ledde till frisläppandet av känsliga företagsdata på fildelningswebbplatser. De komprometterade uppgifterna inkluderade detaljer om kommande filmer, affärsplaner och de personliga e-postadresserna till ledande Sony-chefer., Detaljerna om den exakta sårbarheten som utnyttjas i Sony-attacken är fortfarande okända.

- RSA: under 2011 använde hackare en sårbarhet i Adobe Flash Player för att få tillgång till nätverket av säkerhetsföretag RSA. Angriparna skickade e-post med Excel kalkylblad bilagor till små grupper av RSA anställda. Kalkylbladen innehöll en inbäddad Flash-fil som utnyttjade nolldagars Flash-sårbarhet. När en av de anställda öppnade kalkylbladet installerade den attackerade Poison Ivy remote administration tool för att ta kontroll över datorn.,När de fick tillgång till nätverket sökte angripare efter känslig information, kopierade den och överförde den till externa servrar som de kontrollerade. RSA medgav att bland de stulna uppgifterna var känslig information relaterad till företagets Tvåfaktorsautentiseringsprodukter SecurID, som används runt om i världen för tillgång till känsliga data och enheter.

- Operation Aurora: detta 2009 noll-dagars utnyttja riktade immateriella rättigheter för flera stora företag, inklusive Google, Adobe Systems, Yahoo och Dow Chemical., Sårbarheterna fanns i både Internet Explorer och Perforce; den senare användes av Google för att hantera källkoden.

nolldagars sårbarhetsdetektering

per definition finns inga patchar eller antivirussignaturer ännu för nolldagsutnyttjande, vilket gör dem svåra att upptäcka. Det finns dock flera sätt att upptäcka tidigare okända mjukvaruproblem.

Sårbarhetsskanning

Sårbarhetsskanning kan upptäcka några nolldagsutnyttjanden., Säkerhetsleverantörer som erbjuder sårbarhetsskanningslösningar kan simulera attacker mot programkod, genomföra kodrecensioner och försöka hitta nya sårbarheter som kan ha införts efter en programuppdatering.

det här tillvägagångssättet kan inte upptäcka alla nolldagsutnyttjanden. Men även för dem som den upptäcker är skanning inte tillräckligt-organisationer måste agera på resultaten av en skanning, utföra kodrecension och sanera sin kod för att förhindra exploateringen. I verkligheten är de flesta organisationer långsamma att svara på nyupptäckta sårbarheter, medan angripare kan vara mycket snabba att utnyttja ett nolldagsutnyttjande.,

Patch management

en annan strategi är att distribuera mjukvaruplåster så snart som möjligt för nyupptäckta mjukvaruproblem. Även om detta inte kan förhindra nolldagsattacker, kan snabbt tillämpa patchar och programuppgraderingar avsevärt minska risken för en attack.

det finns dock tre faktorer som kan fördröja utplaceringen av säkerhetsplåster. Programvaruleverantörer tar tid att upptäcka sårbarheter, utveckla en patch och distribuera den till användare. Det kan också ta tid för plåstret som ska tillämpas på organisatoriska system., Ju längre denna process tar desto högre är risken för en nolldagsattack.

validering och sanering av indata

validering av indata löser många av de problem som är förknippade med sårbarhetsskanning och patchhantering. Det lämnar inte organisationer oskyddade medan de lappar system eller sanerar kodprocesser som kan ta tid. Den drivs av säkerhetsexperter och är mycket mer flexibel, kan anpassa sig och svara på nya hot i realtid.

ett av de mest effektiva sätten att förhindra zero-day-attacker distribuerar en web application firewall (WAF) på nätverkskanten., En WAF granskar all inkommande trafik och filtrerar bort skadliga ingångar som kan vara inriktade på säkerhetsproblem.

dessutom är den senaste utvecklingen i kampen mot nolldagsattacker runtime application self-protection (rasp). RASP-agenter sitter inuti applikationer, undersöker begäran nyttolaster i samband med applikationskoden vid körning, för att avgöra om en begäran är normal eller skadlig – Aktivera program för att försvara sig.,

Zero-day initiative

ett program för att belöna säkerhetsforskare för att ansvarsfullt avslöja sårbarheter, istället för att sälja informationen på den svarta marknaden. Dess mål är att skapa en bred gemenskap av sårbarhetsforskare som kan upptäcka säkerhetsproblem innan hackare gör det och varna programvaruleverantörer.

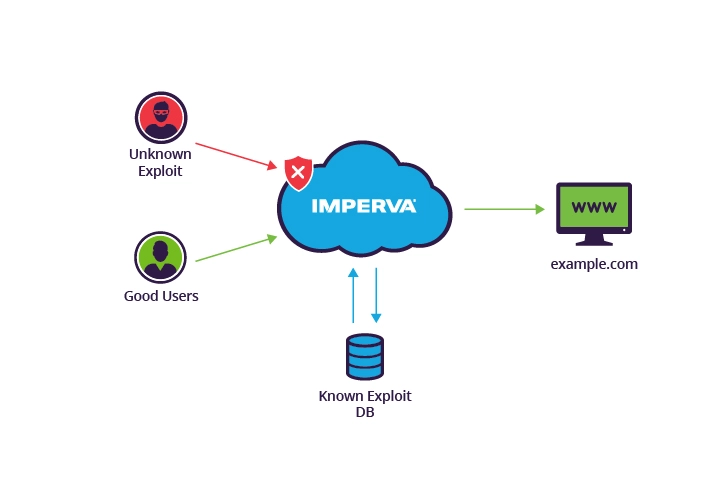

se hur Imperva Web Application Firewall kan hjälpa dig med zero-day exploits.

Imperva zero-day threat mitigation

Sårbarhetsskanning och patchhantering är partiella lösningar på nolldagsattacker., Och de skapar ett stort fönster av sårbarhet, på grund av den tid det tar att utveckla och tillämpa patchar och kodfixar.

Imperva ’ s Web Application Firewall (WAF) är en hanterad inmatningsvalideringstjänst som distribueras i utkanten av ditt nätverk som intelligent filtrerar och verifierar inkommande trafik och blockerar attacker vid nätverkskanten.

Imperva RASP är den senaste innovationen i kampen mot nolldagsattacker., Med hjälp av patenterade grammatikbaserade tekniker som utnyttjar LangSec tillåter RASP applikationer att försvara sig utan signaturer eller patchar – som standard ger säkerhet och sparar dig driftskostnaderna för 0-dagars patchning utanför cykeln.

Imperva cloud-based WAF blockerar zero-day-attacker genom att använda crowdsourced security för att identifiera nya hot