introduktion

det här dokumentet beskriver hur IP-åtkomstkontrolllistor (ACLs) kan filtrera nätverkstrafik. Den innehåller också korta beskrivningar av IP ACL-typerna, funktionstillgänglighet och ett exempel på användning i ett nätverk.

gå till verktyget Software Advisor (endast registrerade kunder) för att bestämma stödet för några av de mer avancerade Cisco IOS® IP ACL-funktionerna.

RFC 1700![]() innehåller tilldelade nummer av välkända portar., RFC 1918

innehåller tilldelade nummer av välkända portar., RFC 1918![]() innehåller adressallokering för privata Internetter, IP-adresser som normalt inte bör ses på Internet.

innehåller adressallokering för privata Internetter, IP-adresser som normalt inte bör ses på Internet.

Obs! ACL kan också användas för andra ändamål än att filtrera IP-trafik, till exempel definiera trafik till Network Address Translate (NAT) eller kryptera, eller filtrera icke-IP-protokoll som AppleTalk eller IPX. En diskussion om dessa funktioner ligger utanför ramen för detta dokument.

förutsättningar

krav

det finns inga specifika förutsättningar för detta dokument., De begrepp som diskuteras finns i Cisco IOS® software Releases 8.3 eller senare. Detta noteras under varje åtkomstlista funktion.

komponenter som används

i det här dokumentet diskuteras olika typer av ACL. Några av dessa är närvarande sedan Cisco IOS software Releases 8.3 och andra introducerades i senare mjukvaruutgåvor. Detta noteras i diskussionen om varje typ.

informationen i det här dokumentet skapades från enheterna i en specifik labbmiljö. Alla enheter som används i det här dokumentet började med en rensad (standard) konfiguration., Om ditt nätverk är live, Se till att du förstår den potentiella effekten av något kommando.

konventioner

se Cisco Technical Tips Conventions för mer information om dokumentkonventioner.

ACL Concepts

det här avsnittet beskriver ACL concepts.

masker

masker används med IP-adresser i IP ACLs för att ange vad som ska tillåtas och nekas. Masker för att konfigurera IP-adresser på gränssnitt börjar med 255 och har de stora värdena på vänster sida, till exempel IP-adress 209.165.202.129 med en 255.255.255.224 mask., Masker för IP ACLs är omvända, till exempel mask 0.0.0.255. Detta kallas ibland en omvänd mask eller en jokermask. När maskens värde är uppdelat i binärt (0s och 1s) bestämmer resultaten vilka adressbitar som ska beaktas vid bearbetning av trafiken. En 0 indikerar att adressbitarna måste beaktas (exakt matchning); en 1 i masken är en ”bryr sig inte”. Denna tabell förklarar vidare konceptet.

subtrahera den normala masken från 255.255.255.255 för att bestämma ACL inverse mask. I detta exempel bestäms den inversa masken för nätverksadress 172.,16.1.0 med en normal mask av 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (normal mask) = 0.0.0.255 (invers mask)

notera dessa ACL-ekvivalenter.

-

source/source-jokertecknet på 0.0.0.0 / 255.255.255.255 betyder ”alla”.

-

källan / jokertecknet för 10.1.1.2 / 0.0.0.0 är detsamma som ”host 10.1.1.2”.

ACL Summarization

den här listan beskriver hur man sammanfattar en rad nätverk i ett enda nätverk för ACL-optimering. Tänk på dessa nätverk.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

de två första oktetterna och den sista oktetten är desamma för varje nätverk. Denna tabell är en förklaring av hur man sammanfattar dessa i ett enda nätverk.

den tredje oktetten för de tidigare nätverken kan skrivas enligt tabellen, beroende på oktettbitpositionen och adressvärdet för varje bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0/21 eller 192.168.32.0 255.255.248.0). Alla åtta möjliga kombinationer av de tre lågorderbitarna är relevanta för nätverksintervallen i fråga. Detta kommando definierar en ACL som tillåter detta nätverk. Om du subtraherar 255.255.248.0 (normal mask) från 255.255.255.255, ger den 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

överväga denna uppsättning nätverk för ytterligare förklaring.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

de två första oktetterna och den sista oktetten är desamma för varje nätverk. Denna tabell är en förklaring av hur man sammanfattar dessa.

den tredje oktetten för de tidigare nätverken kan skrivas enligt tabellen, beroende på oktettbitpositionen och adressvärdet för varje bit.,3efcc695f”> 0

Till skillnad från föregående exempel kan du inte sammanfatta dessa nätverk i ett enda nätverk. Om de sammanfattas till ett enda nätverk blir de 192.168.144.0 / 21 eftersom det finns fem bitar liknande i den tredje oktetten. Detta sammanfattade nätverk 192.168.144.0 / 21 täcker en rad nätverk från 192.168.144.0 till 192.168.151.0. Bland dessa finns 192.168.144.0, 192.168.145.0, 192.168.150.0 och 192.168.151.0-nätverk inte i den angivna listan över fyra nätverk., För att täcka de specifika nätverken i fråga behöver du minst två sammanfattade nätverk. De givna fyra nätverken kan sammanfattas i dessa två nätverk:

denna utgång definierar en sammanfattad ACL för ovanstående nätverk.

Process ACLs

trafik som kommer in i routern jämförs med ACL-poster baserat på den ordning som posterna inträffar i routern. Nya uttalanden läggs till i slutet av listan. Routern fortsätter att titta tills den har en match. Om inga träffar hittas när routern når slutet av listan, nekas trafiken., Av denna anledning bör du ha de ofta drabbade posterna högst upp i listan. Det finns en underförstådd neka för trafik som inte är tillåten. En enkel ingång ACL med endast en neka inträde har effekten av att förneka all trafik. Du måste ha minst ett tillstånd uttalande i en ACL eller all trafik är blockerad. Dessa två ACL (101 och 102) har samma effekt.

i det här exemplet är den sista posten tillräcklig. Du behöver inte de tre första posterna eftersom TCP innehåller Telnet, och IP innehåller TCP, User Datagram Protocol (UDP) och Internet Control Message Protocol (ICMP).,

definiera portar och meddelandetyper

förutom att definiera ACL-källa och destination är det möjligt att definiera portar, ICMP-meddelandetyper och andra parametrar. En bra informationskälla för välkända portar är RFC 1700 ![]() . ICMP-meddelandetyper förklaras i RFC 792

. ICMP-meddelandetyper förklaras i RFC 792 ![]() .

.

routern kan visa beskrivande text på några av de välkända portarna. Använda en ? för hjälp.

under konfigurationen konverterar routern även numeriska värden till mer användarvänliga värden., Det här är ett exempel där du skriver ICMP-meddelandetypnumret och det gör att routern konverterar numret till ett namn.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

blir

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

tillämpa ACL

Du kan definiera ACL utan att tillämpa dem. Men ACLs har ingen effekt tills de appliceras på routerns gränssnitt. Det är en god praxis att tillämpa ACL på gränssnittet närmast källan till trafiken., Som visas i det här exemplet, när du försöker blockera trafik från källa till destination, kan du använda en inkommande ACL till E0 på router a istället för en utgående lista till E1 på router C. En åtkomstlista har en neka ip någon implicit i slutet av en åtkomstlista. Om trafiken är relaterad till en DHCP-förfrågan och om den inte är explicit tillåten, släpps trafiken eftersom när du tittar på DHCP-förfrågan i IP är källadressen s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Observera att källans IP-adress är 0.0.0.0 och destinationsadressen är 255.255.255.255., Källporten är 68 och destination 67. Därför bör du tillåta denna typ av trafik i din åtkomstlista annars trafiken släpps på grund av implicit neka i slutet av uttalandet.

Obs! För att UDP-trafiken ska passera måste UDP-trafiken också uttryckligen tillåtas av ACL.

definiera i, ut, inkommande, utgående, källa och Destination

routern använder termerna i, ut, källa och destination som referenser. Trafik på routern kan jämföras med trafik på motorvägen., Om du var en brottsbekämpande officer i Pennsylvania och ville stoppa en lastbil som går från Maryland till New York, är källan till lastbilen Maryland och destinationen för lastbilen är New York. Vägspärren kan tillämpas vid Pennsylvania – New York gränsen (ut) eller Maryland–Pennsylvania gränsen (in).

När du hänvisar till en router har dessa termer dessa betydelser.

-

Out—trafik som redan har gått igenom routern och lämnar gränssnittet. Källan är där den har varit, på andra sidan routern, och destinationen är där den går.,

-

In—Traffic som kommer till gränssnittet och går sedan igenom routern. Källan är där den har varit och destinationen är där den går, på andra sidan routern.

-

inkommande —om åtkomstlistan är inkommande, när routern tar emot ett paket, kontrollerar Cisco IOS-programvaran kriteriet för åtkomstlistan för en matchning. Om paketet är tillåtet fortsätter programvaran att bearbeta paketet. Om paketet nekas kasseras paketet.,

-

utgående—om åtkomstlistan är utgående, efter att programvaran tar emot och leder ett paket till det utgående gränssnittet, kontrollerar programvaran kriteriet för åtkomstlistan för en matchning. Om paketet är tillåtet sänder programvaran paketet. Om paketet nekas kasseras paketet.

in ACL har en källa i ett segment av gränssnittet som det tillämpas på och en destination utanför något annat gränssnitt., Out ACL har en källa på ett segment av något annat gränssnitt än det gränssnitt som det tillämpas på och en destination utanför det gränssnitt som det tillämpas på.

redigera ACL

När du redigerar en ACL, det kräver särskild uppmärksamhet. Om du till exempel tänker ta bort en specifik rad från en numrerad ACL som finns som visas här raderas hela ACL.

kopiera routerns konfiguration till en TFTP-server eller en textredigerare som anteckningsblock för att redigera numrerade ACL. Gör sedan några ändringar och kopiera konfigurationen tillbaka till routern.

Du kan också göra detta.,

eventuella raderingar tas bort från ACL och eventuella tillägg görs till slutet av ACL.

Du kan också lägga till ACL-linjer till numrerade standard eller numrerade utökade ACL efter sekvensnummer i Cisco IOS. Detta är ett exempel på konfigurationen:

konfigurera den utökade ACL på detta sätt:

utfärda kommandot Visa åtkomstlista för att visa ACL-posterna. Sekvensnumren som 10, 20 och 30 visas också här.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Lägg till posten för åtkomstlistan 101 med sekvensnumret 5.,

exempel 1:

i kommandoutgången visa åtkomstlista läggs sekvensnumret 5 ACL till som den första posten i åtkomstlistan 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

exempel 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

på samma sätt kan du konfigurera standardåtkomstlista på detta sätt:

den största skillnaden i en standardåtkomstlista är att Cisco IOS lägger till en post genom fallande ordning för IP-adressen, inte på ett sekvensnummer.,

det här exemplet visar de olika posterna, till exempel hur man tillåter en IP-adress (192.168.100.0) eller nätverken (10.10.10.0).

Lägg till posten i åtkomstlista 2 för att tillåta IP-adressen 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

den här posten läggs till högst upp i listan för att prioritera den specifika IP-adressen snarare än nätverket.

Obs! de tidigare ACL: erna stöds inte i säkerhetsapparaten, t.ex. Asa / PIX-brandväggen.,

riktlinjer för att ändra åtkomstlistor när de tillämpas på kryptokartor

-

om du lägger till en befintlig åtkomstlista konfiguration, finns det ingen anledning att ta bort krypto karta. Om du lägger till dem direkt utan att ta bort kryptokartan, stöds det och accepteras.

-

om du behöver ändra eller ta bort åtkomstlista från en befintlig åtkomstlista måste du ta bort kryptokartan från gränssnittet. När du har tagit bort crypto map, gör alla ändringar i åtkomstlistan och Lägg till kryptokartan igen., Om du gör ändringar som radering av åtkomstlistan utan att kryptokartan tas bort, stöds det inte och kan resultera i oförutsägbart beteende.

felsöka

Hur tar jag bort en ACL från ett gränssnitt?

gå in i konfigurationsläge och ange Nej framför kommandot access-group, som visas i det här exemplet, för att ta bort en ACL från ett gränssnitt.

interface <interface> no ip access-group <acl-number> in|out

vad gör jag när för mycket trafik nekas?,

om för mycket trafik nekas, studera logiken i din lista eller försök att definiera och tillämpa en ytterligare bredare lista. Kommandot Visa ip-åtkomstlistor ger en paketräkning som visar vilken ACL-post som träffas.

loggordet i slutet av de enskilda ACL-posterna visar ACL-numret och om paketet var tillåtet eller nekat, förutom portspecifik information.

Obs! log-input sökordet finns i Cisco IOS Software Release 11.2 och senare, och i vissa Cisco IOS Software Release 11.1 baserad programvara som skapats speciellt för tjänsteleverantörsmarknaden., Äldre programvara stöder inte detta sökord. Användning av detta nyckelord inkluderar ingångsgränssnittet och källa MAC-adress i förekommande fall.

hur felsöker jag på paketnivå som använder en Cisco-router?

denna procedur förklarar felsökningsprocessen. Innan du börjar, vara säker på att det inte finns några för närvarande tillämpade ACLs, att det finns en ACL, och att snabb växling inte är inaktiverad.

Obs! var extremt försiktig när du felsöker ett system med tung trafik. Använd en ACL för att felsöka specifik trafik. Men var säker på processen och trafikflödet.,

-

använd kommandot access-list för att fånga önskade data.

i det här exemplet är datainsamlingen inställd för måladressen 10.2.6.6 eller källadressen 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

inaktivera snabbkoppling av gränssnitten. Du ser bara det första paketet om snabb växling inte är inaktiverad.,

config interfaceno ip route-cache

-

använd kommandot terminal monitor i aktivera läge för att visa felsökningskommandot och systemfelmeddelanden för den aktuella terminalen och sessionen.

-

använd kommandot debug ip packet 101 eller debug ip packet 101 detail för att påbörja felsökningsprocessen.

-

Kör kommandot no debug all I aktivera läge och gränssnittskonfigurationskommandot för att stoppa felsökningsprocessen.

-

Starta om caching.,

config interfaceip route-cache

typer av IP ACL

i det här avsnittet beskrivs ACL-typer.

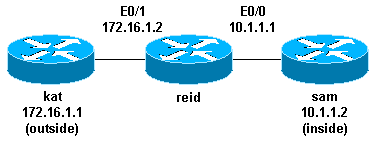

Nätverksschema

Standard ACL

standard ACL är den äldsta typen av ACL. De går tillbaka till så tidigt som Cisco IOS Software Release 8.3. Standard ACLs styr trafik genom jämförelse av källadressen för IP-paket till de adresser som konfigurerats i ACL.

det här är kommandosyntaxformatet för en standard ACL.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

i alla programversioner kan åtkomstlistan vara allt från 1 till 99. I Cisco IOS-Programvara Släppa 12.0.1, standard Acl börja använda ytterligare nummer (1300-1999). Dessa ytterligare nummer kallas utökade IP ACL. Cisco IOS Software Release 11.2 lagt till möjligheten att använda listnamn i standard ACLs.

Efter att ACL har definierats måste den tillämpas på gränssnittet (inkommande eller utgående)., I tidiga programutgåvor var out standard när ett nyckelord ut eller In inte angavs. Riktningen måste anges i senare programutgåvor.

interface <interface>ip access-group number {in|out}

detta är ett exempel på användningen av en standard ACL för att blockera all trafik utom från källa 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

utökade ACL

utökade ACL infördes i Cisco IOS Software Release 8.3., Utökad ACLs styrtrafik genom jämförelse av IP-pakets källa-och destinationsadresser till de adresser som konfigurerats i ACL.

det här är kommandosyntaxformatet för utökade ACL. Linjer är inslagna här för avstånd överväganden.

IP

ICMP

TCP

UDP

i alla programversioner kan åtkomstlistan vara 100 till 199. I Cisco IOS Software Release 12.0.1, utökade ACL börjar använda ytterligare nummer (2000 till 2699). Dessa ytterligare nummer kallas utökade IP ACL. Cisco IOS-Programvara Utgåva 11.,2 lade till möjligheten att använda listnamn i utökade ACLs.

värdet på 0.0.0.0 / 255.255.255.255 kan anges som något. När ACL är definierad måste den appliceras på gränssnittet (inkommande eller utgående). I tidiga programutgåvor var out standard när ett nyckelord ut eller In inte angavs. Riktningen måste anges i senare programutgåvor.

interface <interface> ip access-group {number|name} {in|out}

denna utökade ACL används för att tillåta trafik på 10.1.1.,X nätverk (inuti) och att ta emot ping svar från utsidan medan det förhindrar oönskad pings från människor utanför, tillåter all annan trafik.

OBS! Vissa program som nätverkshantering kräver pings för en keepalive-funktion. Om så är fallet kanske du vill begränsa blockeringen av inkommande pings eller vara mer detaljerad i tillåtna/nekade IP-adresser.

Lock and Key (Dynamic ACLs)

Lock and key, även känd som dynamic ACLs, introducerades i Cisco IOS Software Release 11.1. Den här funktionen är beroende av Telnet, autentisering (lokal eller fjärr) och utökade ACL.,

lås och tangentkonfiguration börjar med att en utökad ACL används för att blockera trafiken genom routern. Användare som vill korsa routern blockeras av den utökade ACL tills de Telnet till routern och autentiseras. Telnet-anslutningen sjunker sedan och en enkeltrydynamisk ACL läggs till den utökade ACL som finns. Detta tillåter trafik under en viss tidsperiod; tomgång och absoluta timeouts är möjliga.

det här är kommandosyntaxformatet för lås och nyckelkonfiguration med lokal autentisering.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

ACL för enkel inmatning i det här kommandot läggs dynamiskt till den ACL som finns efter autentisering.

detta är ett grundläggande exempel på lås och nyckel.

När användaren vid 10.1.1.2 gör en Telnet-anslutning till 10.1.1.1 tillämpas den dynamiska ACL. Anslutningen släpps sedan, och användaren kan gå till 172.16.1.X nätverk.

IP-namngivna ACLs

IP-namngivna ACLs introducerades i Cisco IOS Software Release 11.2. Detta gör att standard och utökade ACL ges namn i stället för siffror.,

det här är kommandosyntaxformatet för IP-namngivna ACLs.

ip access-list {extended|standard} name

detta är ett TCP-exempel:

detta är ett exempel på användningen av en namngiven ACL för att blockera all trafik utom Telnet-anslutningen från host 10.1.1.2 till värd 172.16.1.1.

reflexiva ACLs

reflexiva ACLs introducerades i Cisco IOS Software Release 11.3. Reflexiva ACL tillåter IP-paket att filtreras baserat på övre lager sessionsinformation., De används i allmänhet för att tillåta utgående trafik och för att begränsa inkommande trafik som svar på sessioner som härrör inuti routern.

reflexiva ACL kan endast definieras med utökade namngivna IP ACL. De kan inte definieras med numrerade eller standardnamn IP ACLs, eller med andra protokoll ACLs. Reflexiva ACL kan användas tillsammans med andra standard-och statiska förlängda ACL.

detta är syntaxen för olika reflexiva ACL-kommandon.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

detta är ett exempel på tillståndet för ICMP utgående och inkommande trafik, samtidigt som TCP-trafik som har initierats inifrån, nekas annan trafik.

tidsbaserade ACL med tidsintervall

tidsbaserade ACL infördes i Cisco IOS Software Release 12.0.1.T. medan liknar utökade ACL i funktion, tillåter de åtkomstkontroll baserat på tid. Ett tidsintervall skapas som definierar specifika tider på dagen och veckan för att genomföra tidsbaserade ACL., Tidsintervallet identifieras med ett namn och refereras sedan av en funktion. Därför införs tidsbegränsningarna på själva funktionen. Tidsintervallet är beroende av routerns systemklocka. Routerklockan kan användas, men funktionen fungerar bäst med synkronisering av Network Time Protocol (NTP).

det här är tidsbaserade ACL-kommandon.,

i det här exemplet är en Telnet-anslutning tillåten från insidan till utanför nätverket på måndag, onsdag och fredag under kontorstid:

kommenterade IP ACL-poster

kommenterade IP ACL-poster introducerades i Cisco IOS Software Release 12.0.2.T. kommentarer gör ACLs lättare att förstå och kan användas för standard eller utökade IP ACLs.

detta är den kommenterade namn IP ACL kommando syntax.

ip access-list {standard|extended} access-list-name remark remark

det här är den kommenterade numrerade IP ACL-kommandosyntaxen.,

access-list access-list-number remark remark

detta är ett exempel på att kommentera en numrerad ACL.

kontextbaserad åtkomstkontroll

kontextbaserad åtkomstkontroll (CBAC) introducerades i Cisco IOS Software Release 12.0.5.T och kräver funktionen Cisco IOS Firewall. CBAC inspekterar trafik som färdas genom brandväggen för att upptäcka och hantera statlig information för TCP och UDP sessioner. Denna tillståndsinformation används för att skapa tillfälliga öppningar i brandväggens åtkomstlistor., Konfigurera ip inspektera listor i riktning mot flödet av trafikinitiering för att tillåta returtrafik och ytterligare dataanslutningar för tillåten session, sessioner som härstammar från det skyddade interna nätverket, för att göra detta.

detta är syntaxen för CBAC.

ip inspect name inspection-name protocol

detta är ett exempel på användningen av CBAC för att inspektera utgående trafik. Utökad ACL 111 blockerar normalt returtrafiken annat än ICMP utan att CBAC öppnar hål för returtrafiken.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Autentiseringsproxy

Autentiseringsproxy infördes i Cisco IOS Software Release 12.0.5.T. Detta kräver att du har funktionen Cisco IOS Firewall. Autentiseringsproxy används för att autentisera inkommande eller utgående användare, eller båda. Användare som normalt blockeras av en ACL kan ta upp en webbläsare för att gå igenom brandväggen och autentisera på en tacacs+ eller RADIUS-server., Servern skickar ytterligare ACL-poster ner till routern för att tillåta användarna genom efter autentisering.

Autentiseringsproxy liknar lås och nyckel (dynamiska ACL). Det här är skillnaderna:

-

lås och nyckel slås på med en Telnet-anslutning till routern. Autentiseringsproxy är påslagen av HTTP via routern.

-

Autentiseringsproxy måste använda en extern server.

-

Autentiseringsproxy kan hantera tillägget av flera dynamiska listor. Lås och nyckel kan bara lägga till en.,

-

Autentiseringsproxy har en absolut timeout men ingen ledig timeout. Lås och nyckel har båda.

se Cisco Secure Integrated Software Configuration Cookbook för exempel på autentiseringsproxy.

Turbo ACL

Turbo ACL infördes i Cisco IOS Software Release 12.1.5.T och finns endast på 7200, 7500 och andra avancerade plattformar. Turbo ACL-funktionen är utformad för att bearbeta ACL mer effektivt för att förbättra routerns prestanda.

använd kommandot access-list compiled för turbo ACL., Detta är ett exempel på en sammanställd ACL.

när standard eller utökad ACL har definierats, använd det globala konfigurationskommandot för att kompilera.

kommandot show access-list compiled visar statistik om ACL.

distribuerade tidsbaserade ACL

distribuerade tidsbaserade ACL infördes i Cisco IOS Software Release 12.2.2.T för att implementera tidsbaserade ACL på VPN-aktiverade 7500-seriens routrar. Innan introduktionen av den distribuerade tidsbaserade ACL-funktionen stöddes inte tidsbaserade ACL på linjekort för Cisco 7500-seriens routrar., Om tidsbaserade ACL konfigurerades uppträdde de som normala ACL. Om ett gränssnitt på ett linjekort konfigurerades med tidsbaserade ACL: er, överfördes inte paketen till gränssnittet via linjekortet utan vidarebefordrades till routeprocessorn för att bearbeta.

syntaxen för distribuerade tidsbaserade ACL är densamma som för tidsbaserade ACL med tillägg av kommandon i fråga om status för Inter Processor Communication (IPC) meddelanden mellan route processor och line card.,

debug time-range ipc show time-range ipc clear time-range ipc

ta emot ACLs

ta emot ACLs används för att öka säkerheten på Cisco 12000 routrar genom skydd av gigabit route processor (GRP) av routern från onödig och potentiellt skändlig trafik. Ta emot ACL sattes som en särskild undantag till underhåll gasreglaget för Cisco IOS Software Release 12.0. 21S2 och integreras i 12.0 (22)S. Se GSR: ta emot Åtkomstkontrolllistor för ytterligare information.,

ACL för infrastrukturskydd

Infrastrukturacl används för att minimera risken och effektiviteten av direkt infrastrukturattack genom uttryckligt tillstånd från endast auktoriserad trafik till infrastrukturutrustning samtidigt som all annan transittrafik tillåts. Se skydda din kärna: Åtkomstkontrolllistor för infrastrukturskydd för ytterligare information.

Transit ACLs

Transit ACLs används för att öka nätverkssäkerheten eftersom de uttryckligen tillåter endast nödvändig trafik till ditt nätverk eller nätverk., Mer information finns i Transit Access Control Lists (Transiteringsåtkomstkontrolllistor): filtrering vid din kant.