wprowadzenie

ten dokument opisuje, w jaki sposób listy kontroli dostępu IP (ACL) mogą filtrować ruch sieciowy. Zawiera również krótkie opisy typów IP ACL, dostępności funkcji i przykład użycia w sieci.

Uzyskaj dostęp do Narzędzia Software Advisor (tylko zarejestrowani klienci), aby określić obsługę niektórych bardziej zaawansowanych funkcji Cisco IOS® IP ACL.

RFC 1700![]() zawiera przypisane numery znanych portów., RFC 1918

zawiera przypisane numery znanych portów., RFC 1918![]() zawiera alokację adresów dla prywatnych Internetów, adresów IP, które normalnie nie powinny być widoczne w Internecie.

zawiera alokację adresów dla prywatnych Internetów, adresów IP, które normalnie nie powinny być widoczne w Internecie.

Uwaga: ACL mogą być również używane do celów innych niż filtrowanie ruchu IP, na przykład definiowanie ruchu do translatora adresów sieciowych (NAT) lub szyfrowanie, lub filtrowanie protokołów innych niż IP, takich jak AppleTalk lub IPX. Omówienie tych funkcji wykracza poza zakres niniejszego dokumentu.

wymagania wstępne

wymagania

nie ma szczególnych wymagań wstępnych dla tego dokumentu., Omówione pojęcia są obecne w oprogramowaniu Cisco IOS® w wersji 8.3 lub nowszej. Jest to odnotowane pod każdą funkcją listy dostępu.

używane komponenty

niniejszy dokument omawia różne typy ACL. Niektóre z nich są obecne od wersji oprogramowania Cisco IOS 8.3, a inne zostały wprowadzone w późniejszych wersjach oprogramowania. Jest to odnotowane w dyskusji każdego typu.

informacje w tym dokumencie zostały utworzone z urządzeń w określonym środowisku laboratoryjnym. Wszystkie urządzenia użyte w tym dokumencie rozpoczęły się od wyczyszczonej (domyślnej) konfiguracji., Jeśli Twoja sieć jest aktywna, upewnij się, że rozumiesz potencjalny wpływ dowolnego polecenia.

konwencje

zapoznaj się z konwencjami Cisco Technical Tips, aby uzyskać więcej informacji o konwencjach dokumentów.

pojęcia ACL

Ta sekcja opisuje pojęcia ACL.

Maski

maski są używane z adresami IP w IP ACL, aby określić, co powinno być dozwolone i zabronione. Maski w celu skonfigurowania adresów IP na interfejsach zaczynają się od 255 i mają duże wartości po lewej stronie, na przykład adres IP 209.165.202.129 z maską 255.255.255.224., Maski dla IP ACL są odwrotne, na przykład maska 0.0.0.255. Jest to czasami nazywane maską odwrotną lub maską wieloznaczną. Gdy wartość maski jest podzielona na binarne (0s i 1s), wyniki określają, które bity adresu mają być brane pod uwagę podczas przetwarzania ruchu. 0 oznacza, że bity adresu muszą być brane pod uwagę (dokładne dopasowanie); 1 w masce oznacza „nie obchodzi”. Ta tabela wyjaśnia dalej tę koncepcję.

Odjmij normalną maskę z 255.255.255.255 w celu określenia maski odwrotnej ACL. W tym przykładzie Maska odwrotna jest określona dla adresu sieciowego 172.,16.1.0 z normalną maską 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (normalna Maska) = 0.0.0.255 (odwrócona Maska)

zwróć uwagę na te odpowiedniki ACL.

-

kod źródłowy / source-wildcard z 0.0.0.0/255.255.255.255 oznacza „dowolny”.

-

źródło / wildcard z 10.1.1.2 / 0.0.0.0 jest takie samo jak „host 10.1.1.2”.

podsumowanie ACL

Ta lista opisuje, jak podsumować zakres sieci w jedną sieć w celu optymalizacji ACL. Rozważ te sieci.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

dwa pierwsze oktety i ostatni oktet są takie same dla każdej sieci. Ta tabela jest wyjaśnieniem, jak podsumować je w jednej sieci.

trzeci oktet dla poprzednich sieci może być zapisany zgodnie z pozycją bitową oktetu i wartością adresu dla każdego bitu.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 lub 192.168.32.0 255.255.248.0). Wszystkie osiem możliwych kombinacji trzech bitów niskiego rzędu ma znaczenie dla danych zakresów sieci. To polecenie definiuje ACL, który zezwala na tę sieć. Jeśli odejmiesz 255.255.248.0 (normalna Maska) od 255.255.255.255, otrzymamy 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

rozważ ten zestaw sieci w celu dalszego wyjaśnienia.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

dwa pierwsze oktety i ostatni oktet są takie same dla każdej sieci. Ta tabela jest wyjaśnieniem, jak je podsumować.

trzeci oktet dla poprzednich sieci może być zapisany zgodnie z pozycją bitową oktetu i wartością adresu dla każdego bitu.,3efcc695f”> 0

w przeciwieństwie do poprzedniego przykładu, nie można podsumować tych sieci w jedną sieć. Jeśli są sumowane do jednej sieci, stają się 192.168.144.0 / 21, ponieważ w trzecim oktecie jest pięć podobnych bitów. Ta podsumowana sieć 192.168.144.0 / 21 obejmuje zakres sieci od 192.168.144.0 do 192.168.151.0. Wśród nich sieci 192.168.144.0, 192.168.145.0, 192.168.150.0 i 192.168.151.0 nie znajdują się na podanej liście czterech sieci., W celu pokrycia konkretnych sieci, o których mowa, potrzebujesz co najmniej dwóch podsumowanych sieci. Dane cztery sieci można podsumować w te dwie sieci:

to wyjście definiuje podsumowany ACL dla powyższych sieci.

proces ACL

ruch, który przychodzi do routera jest porównywany z wpisami ACL na podstawie kolejności, w jakiej wpisy występują w routerze. Nowe polecenia są dodawane na końcu listy. Router nadal szuka, dopóki nie ma dopasowania. Jeśli po dotarciu routera do końca listy nie zostaną znalezione żadne dopasowania, ruch zostanie odrzucony., Z tego powodu powinieneś mieć często trafione wpisy na górze listy. Istnieje dorozumiana odmowa dla ruchu, który nie jest dozwolony. Pojedynczy wpis ACL z tylko jednym odmownym wpisem powoduje odmowę całego ruchu. Musisz mieć co najmniej jedno zezwolenie w ACL lub cały ruch jest zablokowany. Te dwa ACL (101 i 102) mają ten sam efekt.

w tym przykładzie wystarczy ostatni wpis. Nie potrzebujesz pierwszych trzech wpisów, ponieważ TCP zawiera Telnet, A IP zawiera TCP, User Datagram Protocol (UDP) i Internet Control Message Protocol (ICMP).,

Definiowanie portów i typów komunikatów

oprócz definiowania źródła i miejsca docelowego ACL, możliwe jest definiowanie portów, typów komunikatów ICMP i innych parametrów. Dobrym źródłem informacji dla dobrze znanych portów jest RFC 1700 ![]() . Typy komunikatów ICMP są wyjaśnione w RFC 792

. Typy komunikatów ICMP są wyjaśnione w RFC 792 ![]() .

.

router może wyświetlać tekst opisowy na niektórych znanych portach. Użyć a ? o pomoc.

podczas konfiguracji router konwertuje również wartości liczbowe na bardziej przyjazne dla użytkownika., Jest to przykład, w którym wpisujesz numer typu wiadomości ICMP i powoduje to, że router przekonwertuje numer na nazwę.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

staje się

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

apply ACLS

można zdefiniować ACLS bez ich stosowania. Ale ACL nie mają wpływu, dopóki nie zostaną zastosowane do interfejsu routera. Dobrą praktyką jest stosowanie ACL na interfejsie najbliżej źródła ruchu., Jak pokazano w tym przykładzie, gdy próbujesz zablokować ruch ze źródła do miejsca docelowego, możesz zastosować przychodzące ACL do E0 na routerze A zamiast listy wychodzącej do E1 na routerze C. lista dostępu ma domyślnie odmowę adresu ip na końcu każdej listy dostępu. Jeśli ruch jest powiązany z żądaniem DHCP i jeśli nie jest to dozwolone, ruch jest usuwany, ponieważ gdy patrzysz na żądanie DHCP w IP, adres źródłowy to s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, RCVD 2 UDP src=68, dst=67. Zwróć uwagę, że źródłowy adres IP to 0.0.0.0, a Adres Docelowy to 255.255.255.255., Port źródłowy to 68, a docelowy 67. Dlatego powinieneś zezwolić na ten rodzaj ruchu na liście dostępu, w przeciwnym razie ruch zostanie usunięty z powodu implicit deny na końcu instrukcji.

uwaga: aby ruch UDP mógł przejść, ruch UDP musi być również dozwolony jawnie przez ACL.

Definiuj In, Out, Inbound, Outbound, Source i Destination

router używa terminów in, out, source i destination jako referencji. Ruch na routerze można porównać do ruchu na autostradzie., Jeśli byłeś stróżem prawa w Pensylwanii i chciałeś zatrzymać ciężarówkę jadącą z Maryland do Nowego Jorku, źródłem ciężarówki jest Maryland, a miejscem docelowym ciężarówki jest Nowy Jork. Blokada może być zastosowana na granicy Pensylwania-Nowy Jork (out) lub Maryland-granica Pensylwanii (in).

gdy odnosisz się do routera, terminy te mają takie znaczenie.

-

Out—ruch, który już przeszedł przez router i opuszcza interfejs. Źródło jest tam, gdzie było, po drugiej stronie routera, a miejsce docelowe jest tam, gdzie idzie.,

-

ruch, który dociera do interfejsu, a następnie przechodzi przez router. Źródło jest tam, gdzie było, a miejsce docelowe jest tam, gdzie idzie, po drugiej stronie routera.

-

przychodzące —jeśli lista dostępu jest przychodząca, gdy router odbiera pakiet, Oprogramowanie Cisco IOS sprawdza deklaracje kryteriów z listy dostępu pod kątem dopasowania. Jeśli pakiet jest dozwolony, oprogramowanie kontynuuje jego przetwarzanie. Jeśli pakiet jest odrzucony, oprogramowanie odrzuca pakiet.,

-

Outbound—jeśli lista dostępu jest outbound, po odebraniu i przekierowaniu pakietu do interfejsu outbound, oprogramowanie sprawdza kryteria listy dostępu pod kątem dopasowania. Jeśli pakiet jest dozwolony, oprogramowanie przesyła pakiet. Jeśli pakiet jest odrzucony, oprogramowanie odrzuca pakiet.

in ACL ma źródło w segmencie interfejsu, do którego jest stosowany, a miejsce docelowe poza dowolnym innym interfejsem., Out ACL ma źródło w segmencie dowolnego interfejsu innego niż interfejs, do którego jest stosowany, i miejsce docelowe poza interfejsem, do którego jest stosowany.

Edycja ACL

gdy edytujesz ACL, wymaga to szczególnej uwagi. Na przykład, jeśli zamierzasz usunąć określony wiersz z numerowanego ACL, który istnieje, jak pokazano tutaj, cały ACL zostanie usunięty.

skopiuj konfigurację routera na serwer TFTP lub edytor tekstu, taki jak Notatnik, aby edytować numerowane ACL. Następnie wprowadź wszelkie zmiany i skopiuj konfigurację z powrotem do routera.

Ty też możesz to zrobić.,

wszelkie usunięcia są usuwane z ACL, a wszelkie uzupełnienia są dokonywane na końcu ACL.

w Cisco IOS można również dodawać linie ACL do numerowanych standardowych lub numerowanych rozszerzonych ACL za pomocą numeru sekwencyjnego. Jest to przykład konfiguracji:

Konfiguracja rozszerzonego ACL w ten sposób:

wydanie polecenia Pokaż listę dostępu, aby wyświetlić wpisy ACL. Pojawiają się tu również numery sekwencji, takie jak 10, 20 i 30.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Dodaj wpis do listy dostępu 101 o numerze sekwencji 5.,

przykład 1:

na wyjściu polecenia Pokaż listę dostępu numer sekwencji 5 ACL jest dodawany jako pierwszy wpis do listy dostępu 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

przykład 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

podobnie można skonfigurować standardową listę dostępu w ten sposób:

główną różnicą w standardowej liście dostępu jest to, że Cisco IOS dodaje wpis według malejącej kolejności adresu IP, a nie numeru sekwencji.,

Ten przykład pokazuje różne wpisy, na przykład, jak zezwolić na adres IP (192.168.100.0) lub sieci (10.10.10.0).

Dodaj wpis na liście dostępu 2, aby umożliwić adres IP 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

ten wpis jest dodawany na górze listy, aby nadać priorytet konkretnemu adresowi IP zamiast sieci.

Uwaga: poprzednie ACL nie są obsługiwane w urządzeniach zabezpieczających, takich jak Zapora sieciowa ASA / PIX.,

wytyczne dotyczące zmiany list dostępu, gdy są one stosowane do map kryptograficznych

-

jeśli dodasz do istniejącej konfiguracji listy dostępu, nie ma potrzeby usuwania mapy kryptograficznej. Jeśli dodasz do nich bezpośrednio bez usuwania mapy kryptograficznej, to jest to obsługiwane i akceptowalne.

-

Jeśli chcesz zmodyfikować lub usunąć wpis listy dostępu z istniejącej listy dostępu, musisz usunąć mapę kryptograficzną z interfejsu. Po usunięciu mapy kryptograficznej wprowadź wszystkie zmiany na liście dostępu i ponownie dodaj mapę kryptograficzną., Jeśli wprowadzisz zmiany, takie jak usunięcie listy dostępu bez usuwania mapy kryptograficznej, nie jest to obsługiwane i może spowodować nieprzewidywalne zachowanie.

Rozwiązywanie problemów

jak usunąć ACL z interfejsu?

przejdź do trybu konfiguracji i wprowadź nr przed poleceniem Access-group, jak pokazano w tym przykładzie, aby usunąć ACL z interfejsu.

interface <interface> no ip access-group <acl-number> in|out

co zrobić, gdy odmówiono zbyt dużego ruchu?,

jeśli odmówi się zbyt dużego ruchu, przestudiuj logikę swojej listy lub spróbuj zdefiniować i zastosować dodatkową, szerszą listę. Polecenie show ip access-lists dostarcza liczbę pakietów, która pokazuje, który wpis ACL został trafiony.

słowo kluczowe log na końcu poszczególnych wpisów ACL pokazuje numer ACL oraz to, czy pakiet był dozwolony czy zabroniony, oprócz informacji specyficznych dla portu.

Uwaga: słowo kluczowe log-input istnieje w oprogramowaniu Cisco IOS w wersji 11.2 i nowszej oraz w niektórych oprogramowaniach Cisco IOS w wersji 11.1 stworzonych specjalnie na rynek dostawców usług., Starsze oprogramowanie nie obsługuje tego słowa kluczowego. Użycie tego słowa kluczowego obejmuje interfejs wejściowy i źródłowy adres MAC, w stosownych przypadkach.

jak debugować na poziomie pakietów używających routera Cisco?

ta procedura wyjaśnia proces debugowania. Zanim zaczniesz, upewnij się, że nie ma aktualnie stosowanych ACL, że istnieje ACL i że szybkie przełączanie nie jest wyłączone.

Uwaga: Należy zachować szczególną ostrożność podczas debugowania systemu o dużym natężeniu ruchu. Użyj ACL w celu debugowania określonego ruchu. Ale upewnij się, że proces i przepływ ruchu.,

-

użyj polecenia access-list w celu przechwycenia żądanych danych.

w tym przykładzie przechwytywanie danych jest ustawione dla adresu docelowego z 10.2.6.6 lub adresu źródłowego z 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Wyłącz szybkie przełączanie zaangażowanych interfejsów. Pierwszy pakiet jest widoczny tylko wtedy, gdy szybkie przełączanie nie jest wyłączone.,

config interfaceno ip route-cache

-

użyj polecenia monitor terminala w trybie włącz, aby wyświetlić wyjście polecenia debugowania i komunikaty błędów systemowych dla bieżącego terminala i sesji.

-

użyj polecenia debug IP packet 101 lub debug IP packet 101 detail, aby rozpocząć proces debugowania.

-

wykonaj polecenie no debug all w trybie enable oraz polecenie konfiguracyjne interfejsu, aby zatrzymać proces debugowania.

-

Uruchom ponownie buforowanie.,

config interfaceip route-cache

typy ACL IP

Ta sekcja dokumentu opisuje typy ACL.

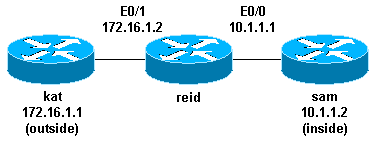

schemat sieci

Standardowe ACL

Standardowe ACL są najstarszym typem ACL. Sięgają one już w wersji oprogramowania Cisco IOS 8.3. Standardowe ACL kontrolują ruch poprzez porównanie adresu źródłowego pakietów IP z adresami skonfigurowanymi w ACL.

jest to format składni poleceń standardowego ACL.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

we wszystkich wersjach oprogramowania numer listy dostępu może wynosić od 1 do 99. W wersji oprogramowania Cisco IOS 12.0.1 standardowe ACL zaczynają używać dodatkowych numerów (od 1300 do 1999). Te dodatkowe liczby są określane jako rozszerzone IP ACL. Cisco IOS Software Release 11.2 dodano możliwość używania nazwy listy w standardowych ACL.

Po zdefiniowaniu ACL musi być zastosowany do interfejsu (przychodzącego lub wychodzącego)., We wczesnych wersjach oprogramowania domyślne było out, gdy słowo kluczowe out lub in nie zostało określone. Kierunek musi być określony w późniejszych wydaniach oprogramowania.

interface <interface>ip access-group number {in|out}

jest to przykład użycia standardowego ACL w celu zablokowania całego ruchu z wyjątkiem źródła 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Rozszerzone Moduły ACL

Rozszerzone Moduły ACL zostały wprowadzone w wersji oprogramowania Cisco IOS 8.3., Rozszerzone ACLs kontrolują ruch poprzez porównanie adresów źródłowych i docelowych pakietów IP z adresami skonfigurowanymi w ACL.

jest to format składni poleceń rozszerzonych ACL. Linie są owinięte tutaj ze względu na odstępy.

IP

ICMP

TCP

UDP

we wszystkich wydaniach oprogramowania numer listy dostępu może wynosić od 100 do 199. W wersji oprogramowania Cisco IOS 12.0.1 rozszerzone ACL zaczynają używać dodatkowych numerów (od 2000 do 2699). Te dodatkowe liczby są określane jako rozszerzone IP ACL. Cisco IOS Software Release 11.,2 dodano możliwość używania nazwy listy w rozszerzonych ACL.

wartość 0.0.0.0/255.255.255.255 można podać jako dowolną. Po zdefiniowaniu ACL musi zostać zastosowany do interfejsu (przychodzącego lub wychodzącego). We wczesnych wersjach oprogramowania domyślne było out, gdy słowo kluczowe out lub in nie zostało określone. Kierunek musi być określony w późniejszych wydaniach oprogramowania.

interface <interface> ip access-group {number|name} {in|out}

ten rozszerzony ACL jest używany do zezwalania na ruch w wersji 10.1.1.,X sieci (wewnątrz) i odbierać odpowiedzi ping z zewnątrz, podczas gdy zapobiega to niechcianym ping od osób na zewnątrz, umożliwiając cały inny ruch.

Uwaga: Niektóre aplikacje, takie jak zarządzanie siecią, wymagają pingów dla funkcji keepalive. W takim przypadku możesz ograniczyć blokowanie pingów przychodzących lub być bardziej szczegółowy w dozwolonych/odrzuconych adresach IP.

Lock and Key (Dynamic ACLs)

Lock and key, znany również jako dynamic ACLs, został wprowadzony w Cisco IOS Software Release 11.1. Ta funkcja jest zależna od Telnet, uwierzytelniania (lokalnego lub zdalnego) i rozszerzonych ACL.,

konfiguracja blokady i klucza rozpoczyna się od zastosowania rozszerzonego ACL do blokowania ruchu przez router. Użytkownicy, którzy chcą przejść przez router, są blokowani przez rozszerzony ACL, dopóki nie skontaktują się z routerem i nie zostaną uwierzytelnieni. Połączenie Telnet zostaje przerwane, a do istniejącego rozszerzonego ACL dodawany jest dynamiczny ACL z pojedynczym wpisem. Pozwala to na ruch przez określony okres czasu; możliwe są bezczynne i bezwzględne przekroczenia czasu.

jest to format składni polecenia do konfiguracji blokady i klucza z uwierzytelnieniem lokalnym.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

pojedynczy wpis ACL w tym poleceniu jest dynamicznie dodawany do ACL istniejącego po uwierzytelnieniu.

jest to podstawowy przykład blokady i klucza.

gdy użytkownik w wersji 10.1.1.2 nawiąże połączenie Telnet z 10.1.1.1, zostanie zastosowany dynamiczny ACL. Połączenie jest następnie usuwane, a użytkownik może przejść do 172.16.1.sieć X.

IP o nazwie ACLs

IP o nazwie ACLs zostały wprowadzone w Cisco IOS Software Release 11.2. Pozwala to standardowym i rozszerzonym ACL nadawać nazwy zamiast numerów.,

jest to format składni poleceń dla IP o nazwie ACLs.

ip access-list {extended|standard} name

jest to przykład TCP:

jest to przykład użycia nazwanego ACL w celu zablokowania całego ruchu z wyjątkiem połączenia Telnet z hosta 10.1.1.2 do hosta 172.16.1.1.

Reflexive ACL

Reflexive ACL zostały wprowadzone w wersji oprogramowania Cisco IOS 11.3. Reflexive ACL pozwala na filtrowanie pakietów IP na podstawie informacji o sesji w górnej warstwie., Są one zwykle używane w celu umożliwienia ruchu wychodzącego i ograniczenia ruchu przychodzącego w odpowiedzi na sesje, które pochodzą z routera.

Reflexive ACL mogą być definiowane tylko za pomocą rozszerzonych nazwanych IP ACL. Nie można ich zdefiniować numerowanymi lub standardowymi nazwami IP ACL lub innymi protokołami ACL. Reflexive ACL może być używany w połączeniu z innymi standardowymi i statycznymi rozszerzonymi ACL.

jest to składnia dla różnych refleksyjnych poleceń ACL.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

jest to przykład zezwolenia na ruch wychodzący i przychodzący ICMP, podczas gdy zezwala tylko na ruch TCP, który został zainicjowany od wewnątrz, inny ruch jest odrzucany.

w wersji oprogramowania Cisco IOS 12.0.1 wprowadzono Moduły ACL oparte na czasie wykorzystujące zakresy czasu

Moduły ACL oparte na czasie.T. chociaż podobne do rozszerzonych ACL w funkcji, pozwalają na kontrolę dostępu w oparciu o czas. Tworzony jest przedział czasowy, który określa określone pory dnia i tygodnia w celu implementacji ACL opartych na czasie., Zakres czasu jest identyfikowany przez nazwę, a następnie odwołuje się do funkcji. Dlatego ograniczenia czasowe są nakładane na samą funkcję. Zakres czasu zależy od zegara systemowego routera. Zegar routera może być używany, ale funkcja działa najlepiej z synchronizacją Network Time Protocol (NTP).

są to polecenia ACL oparte na czasie.,

w tym przykładzie, połączenie Telnet jest dozwolone z sieci wewnętrznej do zewnętrznej w poniedziałek, środę i piątek w godzinach pracy:

skomentowane wpisy IP ACL

skomentowane wpisy IP ACL zostały wprowadzone w Cisco IOS Software Release 12.0.2.T. Komentarze ułatwiają zrozumienie ACL i mogą być używane dla standardowych lub rozszerzonych ACL IP.

jest to skomentowana nazwa składni poleceń IP ACL.

ip access-list {standard|extended} access-list-name remark remark

jest to skomentowana składnia poleceń IP ACL.,

access-list access-list-number remark remark

jest to przykład komentowania numerowanego ACL.

Context-Based Access Control

Context-based access control (CBAC) został wprowadzony w Cisco IOS Software Release 12.0.5.T i wymaga zestawu funkcji zapory sieciowej Cisco IOS. CBAC sprawdza ruch, który przemieszcza się przez zaporę sieciową w celu wykrywania i zarządzania informacjami o stanie sesji TCP i UDP. Informacje o stanie są używane do tworzenia tymczasowych otworów na listach dostępu zapory sieciowej., Skonfiguruj listy IP inspect w kierunku przepływu inicjacji ruchu, aby umożliwić ruch powrotny i dodatkowe połączenia danych dla dopuszczalnej sesji, sesji, które pochodzą z chronionej sieci wewnętrznej, w tym celu.

To jest składnia CBAC.

ip inspect name inspection-name protocol

jest to przykład użycia CBAC do kontroli ruchu wychodzącego. Rozszerzony ACL 111 normalnie blokuje ruch powrotny inny niż ICMP bez otworów CBAC dla ruchu powrotnego.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

proxy uwierzytelniania

proxy uwierzytelniania został wprowadzony w wersji oprogramowania Cisco IOS 12.0.5.T. wymaga to posiadania zestawu funkcji zapory Cisco IOS. Serwer proxy uwierzytelniania służy do uwierzytelniania użytkowników przychodzących lub wychodzących lub obu tych usług. Użytkownicy, którzy są normalnie zablokowani przez ACL, mogą wywołać przeglądarkę, aby przejść przez zaporę i uwierzytelnić się na serwerze TACACS+ lub RADIUS., Serwer Przekazuje dodatkowe wpisy ACL do routera, aby umożliwić użytkownikom przejście po uwierzytelnieniu.

proxy uwierzytelniania jest podobny do lock i key (dynamic ACL). Są to różnice:

-

Blokada i klucz jest włączany przez połączenie Telnet z routerem. Proxy uwierzytelniania jest włączany przez HTTP za pośrednictwem routera.

-

proxy uwierzytelniania musi używać zewnętrznego serwera.

-

proxy uwierzytelniania może obsługiwać dodawanie wielu list dynamicznych. Zamek i klucz mogą dodać tylko jeden.,

-

proxy uwierzytelniania ma absolutny limit czasu, ale nie ma limitu czasu bezczynności. Zamek i klucz mają oba.

w książce kucharskiej Cisco Secure Integrated Software Configuration Cookbook znajdziesz przykłady proxy uwierzytelniania.

Turbo ACL

Turbo ACL zostały wprowadzone w wersji oprogramowania Cisco IOS 12.1.5.T i są dostępne tylko na platformach 7200, 7500 i innych platformach high-end. Funkcja turbo ACL została zaprojektowana w celu wydajniejszego przetwarzania ACL w celu poprawy wydajności routera.

użyj skompilowanego polecenia access-list dla turbo ACL., Jest to przykład skompilowanego ACL.

Po zdefiniowaniu standardowego lub rozszerzonego ACL, użyj polecenia global configuration w celu kompilacji.

polecenie show access-list compiled pokazuje statystyki dotyczące ACL.

Distributed Time-Based ACL

Distributed time-based ACL zostały wprowadzone w Cisco IOS Software Release 12.2.2.T w celu wdrożenia opartych na czasie ACL na routerach z serii 7500 obsługujących VPN. Przed wprowadzeniem funkcji distributed time-based ACL, time-based ACL nie były obsługiwane na kartach liniowych dla routerów Cisco z serii 7500., Jeśli skonfigurowano Moduły ACL oparte na czasie, zachowywały się jak normalne Moduły ACL. Jeśli interfejs na karcie liniowej był skonfigurowany z ACL opartym na czasie, Pakiety przełączane do interfejsu nie były dystrybuowane przełączane przez kartę liniową, ale przekazywane do procesora trasy w celu przetworzenia.

składnia distributed time-based ACL jest taka sama jak dla time-based ACL z dodatkiem poleceń w odniesieniu do stanu komunikatów komunikacji między procesorami (IPC) między procesorem trasy a kartą liniową.,

debug time-range ipc show time-range ipc clear time-range ipc

odbieranie połączeń ACL

odbieranie połączeń ACL są używane w celu zwiększenia bezpieczeństwa routerów Cisco 12000 przez ochronę gigabit route processor (GRP) routera przed niepotrzebnymi i niepotrzebnymi zagrożeniami.potencjalnie nikczemny ruch. ACL Receive zostały dodane jako specjalne zwolnienie do przepustnicy serwisowej dla oprogramowania Cisco IOS w wersji 12.0.21s2 i zintegrowane z 12.0(22)S. więcej informacji można znaleźć w GSR: listy kontroli dostępu Receive.,

ACL ochrony infrastruktury

ACL infrastruktury są używane w celu zminimalizowania ryzyka i skuteczności bezpośredniego ataku na infrastrukturę poprzez wyraźne zezwolenie tylko autoryzowanego ruchu do urządzeń infrastruktury, zezwalając jednocześnie na cały inny ruch tranzytowy. Więcej informacji można znaleźć w sekcji Ochrona rdzenia: ochrona infrastruktury listy kontroli dostępu.

Transit ACL

Transit ACL są używane w celu zwiększenia bezpieczeństwa sieci, ponieważ wyraźnie zezwalają tylko na wymagany ruch do sieci lub sieci., Więcej informacji można znaleźć w liście kontroli dostępu Transit: filtrowanie w urządzeniu Edge.