Co To jest łamanie hasła?

łamanie haseł to proces próby uzyskania nieautoryzowanego dostępu do systemów zastrzeżonych przy użyciu popularnych haseł lub algorytmów odgadujących hasła. Innymi słowy, jest to sztuka uzyskiwania poprawnego hasła, które daje dostęp do systemu chronionego metodą uwierzytelniania.

łamanie haseł wykorzystuje wiele technik, aby osiągnąć swoje cele., Proces krakingu może obejmować porównanie przechowywanych haseł z listą słów lub użycie algorytmów do generowania haseł, które pasują

w tym samouczku przedstawimy Ci typowe techniki łamania haseł i środki zaradcze, które możesz wdrożyć w celu ochrony systemów przed takimi atakami.

tematy poruszane w tym tutorialu

- czym jest Siła hasła?,

- techniki łamania haseł

- narzędzia do łamania haseł

- środki przeciwdziałające łamaniu haseł

- zadanie hakerskie: Hack Now!

Co to jest Siła hasła?

Siła hasła jest miarą skuteczności hasła, aby oprzeć się atakom łamania haseł. Siła hasła jest określona przez;

- Długość: liczba znaków, które zawiera hasło.

- złożoność: czy używa kombinacji liter, cyfr i symboli?,

- nieprzewidywalność: czy jest to coś, co napastnik może łatwo odgadnąć?

przyjrzyjmy się teraz praktycznemu przykładowi. Użyjemy trzech haseł, mianowicie

1. hasło

2. password1

3. #password1$

w tym przykładzie użyjemy wskaźnika siły hasła z Cpanel podczas tworzenia haseł. Poniższe zdjęcia przedstawiają mocne strony każdego z wyżej wymienionych haseł.

Uwaga: używane hasło to hasło siła wynosi 1 i jest bardzo słabe.,

Uwaga: używane hasło to password1 siła wynosi 28 i nadal jest słabe.

Uwaga: używane hasło to #password1$ siła wynosi 60 i jest silna.

im wyższa siła, tym lepsze hasło.

Załóżmy, że nasze powyższe hasła musimy przechowywać za pomocą szyfrowania md5. Będziemy używać internetowego generatora skrótów md5 do konwersji naszych haseł na skróty md5.,6c9a58b”>

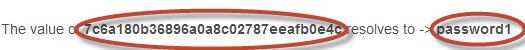

We will now use http://www.md5this.com/ to crack the above hashes., Poniższe zdjęcia przedstawiają wyniki łamania haseł dla powyższych haseł.

jak widać z powyższych wyników, udało nam się złamać pierwsze i drugie hasło, które miało mniejszą siłę. Nie udało nam się złamać trzeciego hasła, które było dłuższe, złożone i nieprzewidywalne. Miał większą siłę.,

techniki łamania haseł

istnieje wiele technik, które można wykorzystać do łamania haseł. Poniżej opiszemy najczęściej używane;

- atak słownikowy– ta metoda polega na użyciu listy słów do porównania z hasłami użytkowników.

- Brute force attack– metoda ta jest podobna do ataku słownikowego. Ataki Brute force wykorzystują algorytmy, które łączą alfanumeryczne znaki i symbole, aby wymyślić hasła do ataku. Na przykład hasło o wartości „password” może być również wypróbowane jako P@$$word przy użyciu ataku brute force.,

- Rainbow table attack– metoda ta wykorzystuje wstępnie obliczone skróty. Załóżmy, że mamy bazę danych, która przechowuje hasła jako hasze md5. Możemy utworzyć kolejną bazę danych, która ma hashe md5 powszechnie używanych haseł. Możemy następnie porównać hash hasła, który posiadamy z hashami przechowywanymi w bazie danych. Jeśli dopasowanie zostanie znalezione, to mamy hasło.

- Guess-jak sama nazwa wskazuje, metoda ta polega na zgadywaniu. Hasła takie jak qwerty, hasło, admin itp. są powszechnie używane lub ustawiane jako domyślne hasła., Jeśli nie zostały one zmienione lub jeśli użytkownik jest nieostrożny przy wyborze haseł, można je łatwo skompromitować.

- Spidering-większość organizacji używa haseł zawierających informacje o firmie. Informacje te można znaleźć na stronach internetowych firm, w mediach społecznościowych, takich jak facebook, twitter itp. Spidering zbiera informacje z tych źródeł, aby wymyślić listy słów. Lista słów jest następnie używana do wykonywania ataków słownikowych i brute force.,

Spidering sample dictionary attack wordlist

narzędzie do łamania haseł

są to programy, które służą do łamania haseł użytkowników. Przyjrzeliśmy się już podobnemu narzędziu w powyższym przykładzie na temat mocnych stron haseł. Strona www www.md5this.com używa tęczowej tabeli do łamania haseł. Teraz przyjrzymy się niektórym powszechnie używanym narzędziom

John the Ripper

John the Ripper używa wiersza poleceń do łamania haseł. Dzięki temu jest odpowiedni dla zaawansowanych użytkowników, którzy wygodnie pracują z poleceniami. Używa do wordlist do łamania haseł., Program jest darmowy, ale trzeba kupić listę słów. Ma darmowe alternatywne listy słów, których możesz użyć. Odwiedź stronę produktu https://www.openwall.com/john/ aby uzyskać więcej informacji i jak z niego korzystać.

Cain& Abel

Cain& Abel działa w systemie windows. Jest on używany do odzyskiwania haseł do kont użytkowników, odzyskiwanie haseł dostępu Microsoft; sieci sniffing, itp. W przeciwieństwie do Johna Rozpruwacza, Cain& Abel używa graficznego interfejsu użytkownika., Jest to bardzo powszechne wśród początkujących i script kiddies ze względu na prostotę użytkowania. Odwiedź stronę produktu https://www.softpedia.com/get/Security/Decrypting-Decoding/Cain-and-Abel.shtml aby uzyskać więcej informacji i jak z niego korzystać.

Ophcrack

Ophcrack to wieloplatformowy program do łamania haseł w systemie Windows, który używa tabel rainbow do łamania haseł. Działa na systemach Windows, Linux i Mac OS. Posiada również moduł do ataków brute force wśród innych funkcji. Odwiedź stronę produktu https://ophcrack.sourceforge.io/ aby uzyskać więcej informacji i jak z niego korzystać.,

środki przeciwdziałające łamaniu haseł

- organizacja może użyć następujących metod, aby zmniejszyć ryzyko złamania haseł

- unikać krótkich i łatwych do przewidzenia haseł

- unikać używania haseł z przewidywalnymi wzorcami, takimi jak 11552266.

- hasła przechowywane w bazie danych muszą być zawsze szyfrowane. W przypadku szyfrowania md5 lepiej jest posolić hashe haseł przed ich przechowywaniem. Solowanie polega na dodaniu jakiegoś słowa do podanego hasła przed utworzeniem hasha.,

- większość systemów rejestracji ma wskaźniki siły haseł, organizacje muszą przyjąć zasady, które faworyzują wysokie liczby siły haseł.

Hacking Activity: Hack Now!

w tym praktycznym scenariuszu złamiemy konto Windows za pomocą prostego hasła. System Windows używa skrótów NTLM do szyfrowania haseł. Użyjemy do tego narzędzia NTLM cracker w Kainie i Abelu.,

Cain i Abel cracker mogą być używane do łamania haseł za pomocą;

- atak słownikowy

- brutalna siła

- Kryptoanaliza

w tym przykładzie użyjemy ataku słownikowego. Będziesz musiał pobrać słownik atak wordlist tutaj 10k-najczęściej.zip

dla tej demonstracji stworzyliśmy konto o nazwie konta z hasłem qwerty w systemie Windows 7.,

kroki łamania haseł

- Otwórz Kaina i Abla, otrzymasz następujący ekran główny

- upewnij się, że karta Cracker jest zaznaczona jak pokazano powyżej

- kliknij przycisk dodaj na pasku narzędzi.,

- pojawi się następujące okno dialogowe

- lokalne konta użytkowników będą wyświetlane w następujący sposób. Uwaga wyświetlane wyniki będą dotyczyć kont użytkowników na komputerze lokalnym.

- kliknij prawym przyciskiem myszy konto, które chcesz złamać. W tym samouczku użyjemy konta jako konta użytkownika.,

- kliknij prawym przyciskiem myszy na sekcji Słownik i wybierz Dodaj do listy menu, jak pokazano powyżej

- przeglądaj do 10K najczęściej.plik txt, który właśnie pobrałeś

- kliknij przycisk start

- Jeśli użytkownik użył prostego hasła, takiego jak qwerty, powinieneś uzyskać następujące wyniki.,

- Uwaga: czas potrzebny na złamanie hasła zależy od siły hasła, złożoności i mocy obliczeniowej komputera.

- Jeśli hasło nie zostanie złamane przy użyciu ataku słownikowego, możesz spróbować ataków brute force lub cryptanalysis.

- łamanie haseł to sztuka odzyskiwania przechowywanych lub przesyłanych haseł.

- Siła hasła zależy od długości, złożoności i nieprzewidywalności wartości hasła.,

- popularne techniki haseł obejmują ataki słownikowe, brute force, tęczowe tabele, spidering i cracking.

- narzędzia do łamania haseł upraszczają proces łamania haseł.