co to jest exploit zero-day (0day)

exploit zero-day (0day) jest cyberatakiem wymierzonym w lukę oprogramowania, która jest nieznana sprzedawcy oprogramowania lub sprzedawcom antywirusów. Atakujący wykrywa lukę oprogramowania przed osobami zainteresowanymi jej złagodzeniem, szybko tworzy exploit i wykorzystuje ją do ataku. Takie ataki są bardzo prawdopodobne, aby odnieść sukces, ponieważ obrona nie jest na miejscu. To sprawia, że ataki zero-day stanowią poważne zagrożenie dla bezpieczeństwa.,

typowe wektory ataków obejmują przeglądarki internetowe, które są powszechnymi celami ze względu na ich wszechobecność, oraz załączniki e-mail, które wykorzystują luki w aplikacjach otwierających załącznik lub w określonych typach plików, takich jak Word, Excel, PDF lub Flash.

pokrewną koncepcją jest złośliwe oprogramowanie zero-day — wirus komputerowy, dla którego określone sygnatury oprogramowania antywirusowego nie są jeszcze dostępne, więc oprogramowanie antywirusowe oparte na podpisach nie może go zatrzymać.

typowe cele exploita zerowego to:

- departamenty rządowe.

- duże przedsiębiorstwa.,

- osoby posiadające dostęp do cennych danych biznesowych, takich jak własność intelektualna.

- duża liczba użytkowników domowych, którzy używają podatnego systemu, takiego jak przeglądarka lub system operacyjny. Hakerzy mogą wykorzystywać luki w zabezpieczeniach, aby narażać Komputery i budować ogromne botnety.

- urządzenia sprzętowe, firmware i Internet Rzeczy (IoT).

- w niektórych przypadkach rządy wykorzystują exploity zero-day do atakowania osób, organizacji lub krajów, które zagrażają ich naturalnemu bezpieczeństwu.,

ponieważ luki w zabezpieczeniach typu zero-day są cenne dla różnych stron, istnieje rynek, na którym organizacje płacą badaczom, którzy odkrywają luki. Oprócz tego „białego rynku” istnieją szare i czarne rynki, na których luki w zabezpieczeniach typu zero-day są handlowane, bez publicznego ujawniania, nawet za setki tysięcy dolarów.,

przykłady ataków zero-day

niektóre głośne przykłady ataków zero-day obejmują:

-

- Stuxnet: ten złośliwy robak komputerowy skierowany na komputery używane do celów produkcyjnych w kilku krajach, w tym w Iranie, Indiach i Indonezji. Głównym celem były irańskie zakłady wzbogacania uranu, mające na celu zakłócenie programu nuklearnego kraju.Luki zero-day istniały w oprogramowaniu działającym na komputerach przemysłowych, znanym jako programmable logic controllers (PLC), które działało w systemie Microsoft Windows., Robak zainfekował Sterowniki PLC poprzez luki w oprogramowaniu Siemens Step7, powodując, że sterowniki PLC wykonują nieoczekiwane polecenia na maszynach linii montażowej, sabotując wirówki używane do oddzielania materiału jądrowego.

- Sony zero-day attack: Sony Pictures padło ofiarą exploitu zero-day pod koniec 2014 roku. Atak sparaliżował sieć Sony i doprowadził do uwolnienia poufnych danych korporacyjnych na stronach wymiany plików. Ujawnione dane obejmowały szczegóły nadchodzących filmów, plany biznesowe i osobiste adresy e-mail starszych dyrektorów Sony., Szczegóły dokładnej luki wykorzystywanej w ataku Sony pozostają nieznane.

- RSA: w 2011 roku hakerzy wykorzystali niepasowaną wówczas lukę w Adobe Flash Player, aby uzyskać dostęp do sieci firmy zabezpieczającej RSA. Atakujący wysyłali e-maile z załącznikami do arkusza kalkulacyjnego Excel do małych grup pracowników RSA. Arkusze kalkulacyjne zawierały osadzony Plik Flash, który wykorzystywał lukę Zero-day Flash. Kiedy jeden z pracowników otworzył arkusz kalkulacyjny, zaatakowany zainstalował narzędzie do zdalnej administracji Poison Ivy, aby przejąć kontrolę nad komputerem.,Po uzyskaniu dostępu do sieci napastnicy wyszukiwali poufne informacje, kopiowali je i przesyłali na kontrolowane przez siebie zewnętrzne serwery. RSA przyznała, że wśród skradzionych danych znalazły się poufne informacje związane z produktami SecurID dwuskładnikowego uwierzytelniania firmy, używane na całym świecie do dostępu do poufnych danych i urządzeń.

- Operation Aurora: ten exploit zero-day z 2009 r. był ukierunkowany na własność intelektualną kilku dużych przedsiębiorstw, w tym Google, Adobe Systems, Yahoo i Dow Chemical., Luki istniały zarówno w Internet Explorerze, jak i Perforce; ten ostatni był używany przez Google do zarządzania kodem źródłowym.

Wykrywanie luk Zero-day

z definicji nie istnieją jeszcze żadne łatki ani sygnatury antywirusowe dla exploitów zero-day, co utrudnia ich wykrycie. Istnieje jednak kilka sposobów wykrywania wcześniej nieznanych luk w oprogramowaniu.

skanowanie luk w zabezpieczeniach

skanowanie luk w zabezpieczeniach może wykryć niektóre exploity typu zero-day., Dostawcy zabezpieczeń, którzy oferują rozwiązania do skanowania luk w zabezpieczeniach, mogą symulować ataki na kod oprogramowania, przeprowadzać przeglądy kodu i próbować znaleźć nowe luki, które mogły zostać wprowadzone po aktualizacji oprogramowania.

takie podejście nie wykrywa wszystkich exploitów typu zero-day. Jednak nawet dla tych, których wykrywa, skanowanie nie wystarczy—organizacje muszą działać na podstawie wyników skanowania, sprawdzać kod i dezynfekować swój kod, aby zapobiec exploitowi. W rzeczywistości większość organizacji powoli reaguje na nowo odkryte luki, podczas gdy atakujący mogą bardzo szybko wykorzystać exploit zero-day.,

zarządzanie poprawkami

kolejną strategią jest jak najszybsze wdrożenie poprawek oprogramowania dla nowo odkrytych luk w oprogramowaniu. Chociaż nie może to zapobiec atakom typu zero-day, szybkie stosowanie poprawek i aktualizacji oprogramowania może znacznie zmniejszyć ryzyko ataku.

istnieją jednak trzy czynniki, które mogą opóźnić wdrażanie poprawek zabezpieczeń. Dostawcy oprogramowania potrzebują czasu, aby odkryć luki, opracować łatkę i rozpowszechnić ją wśród użytkowników. Może również zająć trochę czasu, zanim łatka zostanie nałożona na systemy organizacyjne., Im dłużej trwa ten proces, tym większe ryzyko ataku zero-day.

Walidacja wejścia i dezynfekcja

Walidacja wejścia rozwiązuje wiele problemów związanych ze skanowaniem luk i zarządzaniem poprawkami. Nie pozostawia organizacji niezabezpieczonych podczas łatania systemów lub dezynfekcji kodu – procesy, które mogą zająć trochę czasu. Jest obsługiwany przez ekspertów ds. bezpieczeństwa i jest znacznie bardziej elastyczny, potrafi dostosować się do nowych zagrożeń i reagować na nie w czasie rzeczywistym.

jednym z najskuteczniejszych sposobów zapobiegania atakom zero-day jest wdrożenie zapory aplikacji internetowych (WAF) na krawędzi sieci., WAF sprawdza cały ruch przychodzący i filtruje złośliwe dane wejściowe, które mogą dotyczyć luk w zabezpieczeniach.

dodatkowo, najnowszym postępem w walce z atakami zero-day jest Runtime application self-protection (RASP). Agenci zgniatania siedzą wewnątrz aplikacji, badając ładunki żądań z kontekstem kodu aplikacji w czasie wykonywania, aby ustalić, czy żądanie jest normalne, czy złośliwe, umożliwiając aplikacjom obronę.,

inicjatywa Zero-day

program stworzony, aby nagradzać badaczy bezpieczeństwa za odpowiedzialne ujawnianie luk w zabezpieczeniach, zamiast sprzedawać informacje na czarnym rynku. Jego celem jest stworzenie szerokiej społeczności badaczy luk w zabezpieczeniach, którzy będą mogli wykryć luki w zabezpieczeniach przed hakerami, a także zaalarmować dostawców oprogramowania.

zobacz, jak Imperva Web Application Firewall może Ci pomóc z exploitami zero-day.

Imperva zero-day threat mitigation

skanowanie luk i zarządzanie poprawkami to częściowe rozwiązania dla ataków zero-day., I tworzą duże okno luk, ze względu na czas potrzebny na opracowanie i zastosowanie poprawek i poprawek kodu.

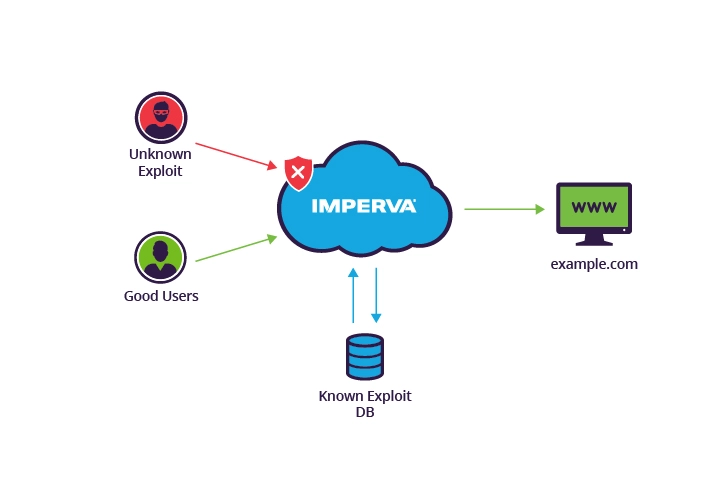

Imperva ' s Web Application Firewall (WAF) to zarządzana usługa walidacji danych wejściowych wdrożona na skraju sieci, która inteligentnie filtruje i weryfikuje ruch przychodzący, blokując ataki na krawędzi sieci.

Imperva zgrzyt to najnowsza innowacja w walce z atakami zero-day., Dzięki opatentowanym technikom opartym na gramatyce wykorzystującym LangSec, RASP pozwala aplikacjom bronić się bez podpisów i poprawek – domyślnie zapewnia bezpieczeństwo i oszczędza koszty operacyjne łatania bez cyklu 0-day.

Imperva oparty na chmurze WAF blokuje ataki zero-day za pomocą zabezpieczeń crowdsourcedowych w celu identyfikacji nowych zagrożeń