what is zero-day (0day) exploit

a zero-day (0day) exploit is a cyber attack targeting a software sebezhetőség, amely ismeretlen a szoftvergyártó vagy víruskereső gyártók. A támadó kiszúrja a szoftver sebezhetőségét, mielőtt bármilyen érdekelt fél enyhítené, gyorsan létrehoz egy exploitot, és támadásra használja. Az ilyen támadások nagy valószínűséggel sikeresek, mert a védelem nincs a helyén. Ez a nulla napos támadások súlyos biztonsági fenyegetést jelentenek.,

a tipikus támadási vektorok közé tartoznak a webböngészők, amelyek mindenütt jelen vannak, valamint az e-mail mellékletek, amelyek kihasználják a mellékletet megnyitó alkalmazás sebezhetőségét, vagy bizonyos fájltípusokban, például Word, Excel, PDF vagy Flash.

a kapcsolódó koncepció nulla napos rosszindulatú program — olyan számítógépes vírus, amelyhez még nem állnak rendelkezésre speciális víruskereső szoftverek, így az aláíráson alapuló víruskereső szoftver nem tudja megállítani.

a nulla napos kihasználás tipikus céljai a következők:

- kormányzati osztályok.

- nagyvállalatok.,

- értékes üzleti adatokhoz, például szellemi tulajdonhoz hozzáférő személyek.

- nagyszámú otthoni felhasználó, aki sebezhető rendszert használ, például böngészőt vagy operációs rendszert. A hackerek sebezhetőségeket használhatnak a számítógépek veszélyeztetésére és hatalmas botnetek építésére.

- hardvereszközök, firmware és tárgyak internete (IoT).

- egyes esetekben a kormányok nulla napos kihasználásokat használnak a természetes biztonságukat veszélyeztető egyének, szervezetek vagy országok megtámadására.,

mivel a nulla napos sebezhetőségek értékesek a különböző felek számára, létezik olyan piac, amelyben a szervezetek fizetnek olyan kutatóknak, akik felfedezik a sebezhetőségeket. Ezen a “fehér piacon” kívül vannak olyan szürke és fekete piacok, ahol a nulla napos sebezhetőségeket nyilvános közzététel nélkül, akár több százezer dollárért kereskedik.,

példák a nulla napos támadásokra

néhány nagy horderejű példa a nulla napos támadásokra:

-

- Stuxnet: ez a rosszindulatú számítógépes féreg több országban, köztük Iránban, Indiában és Indonéziában gyártásra használt számítógépeket célzott. Az elsődleges cél az iráni urándúsító üzemek voltak, azzal a szándékkal, hogy megzavarják az ország nukleáris programját.A nulla napos sebezhetőségek az ipari számítógépeken futó szoftverekben léteztek programozható logikai vezérlők (PLC-k) néven, amelyek a Microsoft Windows rendszeren futottak., A féreg a fertőzött PLCs keresztül a biztonsági Siemens Step7 szoftver, ami a PLCs elvégzésére váratlan parancsok a futószalag gép, szabotálja a centrifugák régen külön nukleáris anyag.

- Sony Zero-day attack: A Sony Pictures egy nulla napos exploit áldozata volt 2014 végén. A támadás megbénította a Sony hálózatát, és érzékeny vállalati adatok közzétételéhez vezetett a fájlmegosztó oldalakon. A kompromittált adatok között szerepelt a közelgő filmek, üzleti tervek, valamint a Sony vezetőinek személyes e-mail címei., A Sony támadás során kihasznált pontos sebezhetőség részletei továbbra sem ismertek.

- RSA: 2011-ben a hackerek az Adobe Flash Player akkori nem javított sebezhetőségét használták fel, hogy hozzáférjenek az RSA biztonsági cég hálózatához. A támadók e-maileket küldtek Excel táblázatkezelő mellékletekkel az RSA alkalmazottak kis csoportjainak. A táblázatok tartalmaztak egy beágyazott Flash fájlt, amely kihasználta a nulla napos Flash sebezhetőséget. Amikor az egyik alkalmazott kinyitotta a táblázatot, a megtámadott telepítette a Poison Ivy remote administration eszközt, hogy átvegye az irányítást a számítógép felett.,Miután hozzáfértek a hálózathoz, a támadók érzékeny információkat kerestek, lemásolták és továbbították az általuk ellenőrzött külső szerverekre. Az RSA elismerte, hogy az ellopott adatok között a vállalat SecurID kéttényezős hitelesítési termékeivel kapcsolatos érzékeny információk voltak, amelyeket világszerte használnak az érzékeny adatokhoz és eszközökhöz való hozzáféréshez.

- Operation Aurora: This 2009 zero-day exploit targeted the intellectual property of several enterprises, including Google, Adobe Systems, Yahoo, and Dow Chemical., A sebezhetőségek mind az Internet Explorerben, mind a Perforce-ban léteztek; utóbbit a Google a forráskód kezelésére használta.

nulla napos sebezhetőség észlelése

definíció szerint még nem léteznek javítások vagy víruskereső aláírások a nulla napos kihasználásokhoz, megnehezítve azok észlelését. Számos módja van azonban a korábban ismeretlen szoftver sebezhetőségének felderítésére.

sebezhetőségi szkennelés

sebezhetőségi szkennelés észlelhet néhány nulla napos kihasználást., A biztonsági rést letapogató megoldásokat kínáló biztonsági gyártók szimulálhatják a szoftverkódok elleni támadásokat, kód-felülvizsgálatokat végezhetnek, valamint megpróbálhatnak új biztonsági réseket találni, amelyeket a szoftverfrissítés után vezettek be.

Ez a megközelítés nem képes észlelni az összes nulla napos kihasználást. De még azok számára is érzékeli, szkennelés nem elég—szervezetek cselekedni kell az eredményeket a vizsgálat, végre kód felülvizsgálat, majd fertőtlenítse a kódot, hogy megakadályozzák az exploit. A valóságban a legtöbb szervezet lassan reagál az újonnan felfedezett sebezhetőségekre, míg a támadók nagyon gyorsan kihasználhatják a nulla napos kihasználást.,

Patch management

egy másik stratégia az, hogy a szoftver javításokat a lehető leghamarabb telepítse az újonnan felfedezett szoftver sebezhetőségére. Bár ez nem tudja megakadályozni a nulla napos támadásokat, a javítások és a szoftverfrissítések gyors alkalmazása jelentősen csökkentheti a támadás kockázatát.

azonban három tényező késleltetheti a biztonsági javítások telepítését. A szoftvergyártóknak időbe telik, hogy felfedezzék a sebezhetőségeket, fejlesszenek ki egy javítást, majd terjesszék a felhasználók számára. Időt vehet igénybe a javítás szervezeti rendszereken történő alkalmazása is., Minél tovább tart ez a folyamat, annál nagyobb a nulla napos támadás kockázata.

Input validation and sanitization

Input validation Soles many of the issues inherent in sebezhetőség szkennelés és patch management. Nem hagyja a szervezeteket védtelenül, miközben javító rendszereket vagy kódfejtési folyamatokat fertőtlenít, amelyek időt vehetnek igénybe. Biztonsági szakértők működtetik, és sokkal rugalmasabb, képes valós időben alkalmazkodni és reagálni az új fenyegetésekre.

a nulla napos támadások megelőzésének egyik leghatékonyabb módja a webalkalmazás tűzfalának (WAF) telepítése a hálózat szélén., A WAF áttekinti az összes bejövő forgalmat, és kiszűri azokat a rosszindulatú inputokat, amelyek biztonsági réseket célozhatnak meg.

ezenkívül a nulla napos támadások elleni küzdelem legfrissebb előrehaladása a runtime application self-protection (RASP). A RASP ügynökök az alkalmazásokon belül ülnek, megvizsgálva a kérelemterhelést az alkalmazáskód kontextusával futásidőben, annak meghatározására, hogy a kérés normális vagy rosszindulatú – e-lehetővé téve az alkalmazások számára, hogy megvédjék magukat.,

nulla napos kezdeményezés

a biztonsági kutatók jutalmazására létrehozott program a biztonsági rések felelősségteljes felfedéséért, ahelyett, hogy eladná az információkat a fekete piacon. Célja, hogy olyan sebezhetőségi kutatók széles körét hozza létre, akik a hackerek előtt felfedezhetik a biztonsági réseket, és riasztják a szoftvergyártókat.

nézze meg, hogyan segíthet az Imperva webalkalmazás tűzfala a nulla napos kihasználásokban.

Imperva zero-day threat mérséklés

a sebezhetőségi szkennelés és a javításkezelés a nulladik napi támadások részleges megoldásai., Nagy sebezhetőségi ablakot hoznak létre, mivel időbe telik a javítások és kódjavítások fejlesztése és alkalmazása.a

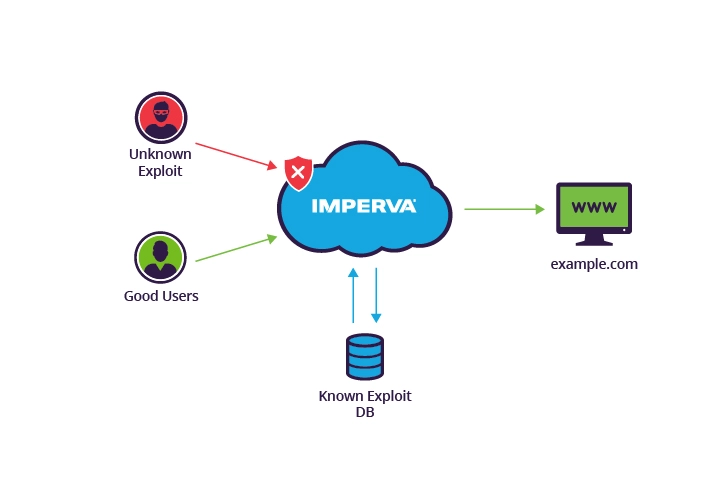

Imperva ‘ s Web Application Firewall (WAF) egy, a hálózat szélén telepített felügyelt input validációs szolgáltatás, amely intelligensen szűri és ellenőrzi a bejövő forgalmat, blokkolja a hálózati széleken zajló támadásokat.

az Imperva RASP a legújabb innováció a nulla napos támadások elleni küzdelemben., Szabadalmaztatott nyelvtani alapú technikák alkalmazásával, amelyek kihasználják a LangSec-et, A RASP lehetővé teszi az alkalmazások számára, hogy aláírások vagy javítások nélkül megvédjék magukat-alapértelmezés szerint biztonságot nyújtva, megtakarítva a cikluson kívüli 0 Napos javítás működési költségeit.

Imperva felhő alapú WAF blokkolja a nulla napos támadásokat a crowdsourced security használatával az új fenyegetések azonosításához