Bevezetés

Ez a dokumentum leírja, hogy az IP hozzáférés-vezérlési listák (ACLs) hogyan szűrhetik a hálózati forgalmat. Tartalmaz továbbá rövid leírást az IP ACL típusokról, a szolgáltatások elérhetőségéről, valamint egy példát a hálózatban való használatra.

nyissa meg a Software Advisor (csak regisztrált ügyfelek) eszközt annak érdekében, hogy meghatározza a fejlettebb Cisco IOS® IP ACL funkciók támogatását.

RFC 1700![]() jól ismert portok hozzárendelt számát tartalmazza., RFC 1918

jól ismert portok hozzárendelt számát tartalmazza., RFC 1918 ![]() címelosztást tartalmaz magán Internetekhez, IP-címekhez, amelyeket általában nem szabad látni az Interneten.

címelosztást tartalmaz magán Internetekhez, IP-címekhez, amelyeket általában nem szabad látni az Interneten.

Megjegyzés: Az ACLs az IP-forgalom szűrésén kívül más célokra is használható, például a hálózati címfordítás (NAT) vagy titkosítás, vagy nem IP-protokollok, például AppleTalk vagy IPX szűrésére. E funkciók megvitatása nem tartozik e dokumentum hatálya alá.

előfeltételek

követelmények

a dokumentumnak nincsenek konkrét előfeltételei., A tárgyalt fogalmak jelen vannak a Cisco IOS® szoftver kiadások 8.3 vagy újabb. Ezt minden hozzáférési lista funkció alatt meg kell jegyezni.

használt komponensek

Ez a dokumentum különböző típusú ACL-eket tárgyal. Ezek közül néhány jelen van, mivel a Cisco IOS Software kiadja a 8.3-at, mások pedig a későbbi szoftverkiadásokban kerültek bevezetésre. Ezt az egyes típusok megvitatása is megjegyzi.

Az ebben a dokumentumban szereplő információk egy adott labor környezetben lévő eszközökből készültek. A dokumentumban használt összes eszköz egy törölt (alapértelmezett) konfigurációval kezdődött., Ha a hálózat élő, győződjön meg róla, hogy megérti bármely parancs lehetséges hatását.

konvenciók

a Dokumentumkonvenciókkal kapcsolatos további információkért olvassa el a Cisco MŰSZAKI tippek konvencióit.

ACL fogalmak

Ez a szakasz ACL fogalmakat ír le.

maszkok

a maszkokat IP-címekkel használják az IP ACL-ekben annak meghatározására, hogy mit kell engedélyezni és megtagadni. Maszkok az IP-címek interfészeken történő konfigurálásához 255-tel kezdődik, a bal oldalon pedig a nagy értékek vannak, például az 209.165.202.129 IP-cím 255.255.255.224 maszkkal., Az IP ACL-ek maszkjai fordított, például a 0.0.0.255 maszk. Ezt néha inverz maszknak vagy helyettesítő maszknak nevezik. Ha a maszk értékét bináris (0s és 1s) értékre bontjuk, az eredmények határozzák meg, hogy mely cím biteket kell figyelembe venni a forgalom feldolgozásakor. A 0 azt jelzi, hogy a cím biteket figyelembe kell venni (pontos egyezés); a 1 a maszkban “nem érdekel”. Ez a táblázat tovább magyarázza a koncepciót.

vonja le a normál maszkot a 255.255.255.255.255-ből az ACL inverz maszk meghatározása érdekében. Ebben a példában az inverz maszkot a 172 hálózati címre kell meghatározni.,16.1.0 normál 255.255.255.0 maszkkal.

-

255.255.255.255 – 255.255.255.0 (normál maszk) = 0.0.0.255 (inverz maszk)

vegye figyelembe ezeket az ACL-ekvivalenseket.

-

a forrás / forrás-helyettesítő 0.0.0 / 255.255.255.255.255 jelentése “bármely”.

-

a 10.1.1.2/0.0.0.0 forrás/helyettesítő karakter ugyanaz, mint a “host 10.1.1.2”.

ACL Összegzés

Ez a lista leírja, hogyan lehet összefoglalni egy sor hálózat egyetlen hálózat ACL optimalizálás. Tekintsük ezeket a hálózatokat.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

az első két oktett és az utolsó oktett minden hálózat esetében azonos. Ez a táblázat annak magyarázata, hogyan lehet ezeket egyetlen hálózatba összefoglalni.

az előző hálózatok harmadik oktettje a táblázatban látható módon írható, az egyes bitek oktett bithelyzetének és címértékének megfelelően.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 vagy 192.168.32.0 255.255.248.0). A három alacsony rendű bit mind a nyolc lehetséges kombinációja releváns a kérdéses hálózati tartományok szempontjából. Ez a parancs egy ACL-t határoz meg, amely lehetővé teszi ezt a hálózatot. Ha kivonja a 255.255.248.0-t (normál maszk) a 255.255.255.255-ből, akkor 0.0.7.255-et eredményez.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

fontolja meg ezt a hálózatkészletet további magyarázathoz.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

az első két oktett és az utolsó oktett minden hálózat esetében azonos. Ez a táblázat egy magyarázat, hogyan kell összefoglalni ezeket.

az előző hálózatok harmadik oktettje a táblázatban látható módon írható, az egyes bitek oktett bithelyzetének és címértékének megfelelően.,3efcc695f”> 0

az előző példával ellentétben ezeket a hálózatokat nem lehet egyetlen hálózatba összefoglalni. Ha egyetlen hálózatra foglalják össze őket, akkor 192.168.144.0/21-re válnak, mert a harmadik oktettben öt bit hasonló. Ez az összefoglaló hálózat 192.168.144.0 / 21 kiterjed egy sor hálózatok 192.168.144.0 hogy 192.168.151.0. Ezek közül a 192.168.144.0, a 192.168.145.0, a 192.168.150.0 és a 192.168.151.0 hálózatok nem szerepelnek a négy hálózat adott listáján., A szóban forgó konkrét hálózatok lefedéséhez legalább két összefoglaló hálózatra van szükség. Az adott négy hálózat e két hálózatba foglalható össze:

Ez a kimenet a fenti hálózatok összesített ACL-jét határozza meg.

Process ACLs

az útválasztóba érkező forgalmat az ACL bejegyzésekhez hasonlítják az útválasztóban előforduló bejegyzések sorrendje alapján. Új nyilatkozatok kerülnek a lista végére. Az útválasztó addig néz, amíg meg nem egyezik. Ha nem talál egyezést, amikor az útválasztó eléri a lista végét,a forgalom megtagadva., Ezért a lista tetején a gyakran eltalált bejegyzésekkel kell rendelkeznie. Van egy hallgatólagos tagadja a forgalom, amely nem megengedett. Az egylépcsős ACL-nek, amelynek csak egy tagadása van, az a hatása, hogy megtagadja az összes forgalmat. Legalább egy ENGEDÉLYNYILATKOZATTAL kell rendelkeznie az ACL-ben, vagy az összes forgalom blokkolva van. Ez a két ACL (101 és 102) ugyanolyan hatással bír.

ebben a példában az utolsó bejegyzés elegendő. Nem kell az első három bejegyzés, mert a TCP tartalmazza Telnet, IP tartalmazza a TCP, felhasználói Datagram protokoll (UDP), Internet Control Message Protocol (ICMP).,

definiálja a portokat és az üzenettípusokat

az ACL forrás és a cél meghatározása mellett lehetőség van portok, ICMP üzenettípusok és egyéb paraméterek meghatározására is. A jól ismert portok jó információforrása az RFC 1700 ![]() . Az ICMP üzenettípusokat az RFC 792

. Az ICMP üzenettípusokat az RFC 792 ![]() magyarázza.

magyarázza.

az útválasztó leíró szöveget jeleníthet meg néhány jól ismert porton. A-T? segítségért.

a konfiguráció során az útválasztó a numerikus értékeket felhasználóbarátabb értékekké alakítja., Ez egy példa, ahol beírja az ICMP üzenet típus számát, ami az útválasztót a szám névvé alakításához okozza.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

alkalmazza az ACL-eket

az ACL-eket alkalmazás nélkül is meghatározhatja. De az ACL-eknek nincs hatása, amíg azokat nem alkalmazzák az útválasztó felületére. Jó gyakorlat az ACL alkalmazása a forgalom forrásához legközelebb eső felületen., Amint az ebben a példában látható, amikor megpróbálja blokkolni a forgalmat a forrásról a rendeltetési helyre, alkalmazhat egy bejövő ACL-t az E0-ra az a útválasztón a kimenő lista helyett az E1-re a C útválasztón. Ha a forgalom DHCP kéréssel kapcsolatos, és ha nem explicitás megengedett, akkor a forgalom csökken, mert amikor a DHCP kérést IP-ben nézi, a forráscím s=0.0.0.0 (Eternet1/0), d=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Vegye figyelembe, hogy a forrás IP-címe 0.0.0.0, a rendeltetési hely címe 255.255.255.255., A forrásport 68, a célállomás 67. Ezért engedélyeznie kell az ilyen típusú forgalmat a hozzáférési listájában, különben a forgalom a nyilatkozat végén implicit megtagadás miatt csökken.

megjegyzés: az UDP-forgalom áthaladásához az UDP-forgalmat az ACL-nek is kifejezetten engedélyeznie kell.

Define In, Out, Inbound, Outbound, Source, and Destination

az útválasztó referenciaként a in, out, source és destination kifejezéseket használja. Az útválasztó forgalma összehasonlítható az autópálya forgalmával., Ha Pennsylvaniában volt rendőr, és meg akart állítani egy Marylandből New Yorkba tartó teherautót, a teherautó forrása Maryland, és a teherautó rendeltetési helye New York. Az útzár alkalmazható a Pennsylvania-New York határ (ki) vagy a Maryland-Pennsylvania határ (ban ben).

amikor egy útválasztóra hivatkozik, ezeknek a kifejezéseknek ezek a jelentései vannak.

-

Out—Traffic that has already been through the router and leaves the interface. A forrás az, ahol volt, az útválasztó másik oldalán, és a cél az, ahol megy.,

-

forgalom, amely megérkezik az interfészre, majd átmegy az útválasztón. A forrás az, ahol volt, a cél pedig az, ahol megy, az útválasztó másik oldalán.

-

bejövő-ha a hozzáférési lista bejövő, amikor az útválasztó csomagot kap, a Cisco IOS szoftver ellenőrzi a hozzáférési lista kritériumait egy mérkőzéshez. Ha a csomag megengedett, a szoftver folytatja a csomag feldolgozását. Ha a csomag elutasításra kerül, a szoftver eldobja a csomagot.,

-

kimenő-ha a hozzáférési lista kimenő, miután a szoftver egy csomagot átvesz és átirányít a kimenő interfészre, a szoftver ellenőrzi a hozzáférési lista kritériumait. Ha a csomag megengedett, a szoftver továbbítja a csomagot. Ha a csomag elutasításra kerül, a szoftver eldobja a csomagot.

az ACL-ben van egy forrás a felület azon szegmensén, amelyre alkalmazzák, és egy rendeltetési hely bármely más interfésztől., Az Out ACL-nek van egy forrása bármely interfész azon szegmensén, amely nem az a felület, amelyre azt alkalmazzák, hanem annak az interfésznek a rendeltetési helye, amelyre alkalmazzák.

ACL szerkesztése

ACL szerkesztésekor különös figyelmet igényel. Például, ha egy adott sort törölni kíván egy számozott ACL-ből, amely az itt látható módon létezik, az egész ACL törlődik.

másolja az útválasztó konfigurációját egy TFTP kiszolgálóra vagy egy szövegszerkesztőre, például jegyzettömbre a számozott ACL-ek szerkesztéséhez. Ezután végezzen változtatásokat, majd másolja vissza a konfigurációt az útválasztóra.

ezt is megteheti.,

minden törlést eltávolítanak az ACL-ből, és minden kiegészítést az ACL végére tesznek.

ACL sorokat is hozzáadhat a számozott szabványos vagy számozott kiterjesztett ACL-ekhez sorszám szerint a Cisco IOS rendszerben. Ez a konfiguráció mintája:

konfigurálja a kiterjesztett ACL-t így:

adja ki az access-list parancs megjelenítése parancsot az ACL bejegyzések megtekintéséhez. Itt is megjelennek a 10, 20 és 30 szekvenciaszámok.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

adja hozzá a 101-es hozzáférési lista bejegyzését az 5.szekvenciaszámmal.,

1. példa:

az access-list parancs kimenetében az 5 ACL sorozatszámot adják hozzá az access-list 101 első bejegyzéséhez.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

2.példa:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

div id=”f1b73225ec”>

hasonlóképpen konfigurálhatja a Szabványos hozzáférési listát ilyen módon:

a standard hozzáférési lista fő különbsége az, hogy a Cisco IOS bejegyzést ad hozzá az IP-cím csökkenő sorrendjével, nem pedig sorozatszámmal.,

Ez a példa bemutatja a különböző bejegyzéseket, például az IP-cím engedélyezésének módját (192.168.100.0) vagy a hálózatokat (10.10.10.0).

adja hozzá a bejegyzést a 2.hozzáférési listához annak érdekében, hogy lehetővé tegye a 172.22.1.1 IP-címet:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Ez a bejegyzés a lista tetején kerül hozzáadásra annak érdekében, hogy elsőbbséget adjon az adott IP-címnek a hálózat helyett.

Megjegyzés: Az előző ACL-ek nem támogatottak olyan biztonsági készülékekben, mint az ASA/PIX tűzfal.,

iránymutatások a hozzáférési listák megváltoztatásához, amikor azokat a crypto térképekre alkalmazzák

-

Ha hozzáad egy meglévő hozzáférési lista konfigurációhoz, nincs szükség a crypto térkép eltávolítására. Ha közvetlenül hozzáadja őket a crypto térkép eltávolítása nélkül, akkor ez támogatott és elfogadható.

-

Ha módosítani vagy törölni kell az access-list bejegyzést egy meglévő hozzáférési listákból, akkor el kell távolítania a crypto térképet a felületről. Miután eltávolította a crypto térképet, végezze el az összes módosítást az access-listán, majd adja hozzá újra a crypto térképet., Ha olyan változtatásokat hajt végre, mint például a hozzáférési lista törlése a crypto térkép eltávolítása nélkül, ez nem támogatott, kiszámíthatatlan viselkedést eredményezhet.

hibaelhárítás

hogyan távolíthatok el egy ACL-t egy interfészről?

menjen konfigurációs módba, majd írja be a no parancsot az access-group parancs elé, amint az ebben a példában látható, hogy eltávolítson egy ACL-t egy interfészről.

interface <interface> no ip access-group <acl-number> in|out

mit tegyek, ha túl nagy a forgalom?,

Ha túl sok forgalom megtagadva, tanulmányozza a logikája a lista, vagy próbálja meg meghatározni, majd alkalmazni egy további szélesebb listát. Az IP access-lists megjelenítése parancs egy csomagszámot biztosít, amely megmutatja, hogy melyik ACL bejegyzést érinti.

az egyes ACL bejegyzések végén található log kulcsszó mutatja az ACL számot, valamint azt, hogy a csomag a port-specifikus információkon kívül engedélyezett vagy megtagadva volt-e.

Megjegyzés: A log-bemeneti kulcsszó létezik, a Cisco IOS Szoftver Kiadás 11.2 később, egyes Cisco IOS Szoftver Kiadás 11.1 alapú szoftver létre, kifejezetten a szolgáltató piacon., Régebbi szoftver nem támogatja ezt a kulcsszót. Ennek a kulcsszónak a használata tartalmazza a bemeneti interfészt és adott esetben a forrás MAC-címet.

hogyan lehet hibakeresést végezni a Cisco routert használó csomag szintjén?

Ez az eljárás magyarázza a hibakeresési folyamatot. Mielőtt elkezdené, győződjön meg róla, hogy nincsenek jelenleg alkalmazott ACL-ek, hogy van egy ACL, és hogy a gyors kapcsolás nincs letiltva.

Megjegyzés: rendkívül óvatosan járjon el, ha nagy forgalmú rendszert hibakeres. Használjon ACL-t a konkrét forgalom hibakereséséhez. De, biztos, hogy a folyamat és a forgalom áramlását.,

-

használja az access-list parancsot a kívánt adatok rögzítéséhez.

ebben a példában az adatrögzítés a 10.2.6.6 rendeltetési címre vagy a 10.2.6.6 forráscímre van beállítva.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

tiltsa le az érintett interfészek gyors kapcsolását. Csak akkor látja az első csomagot, ha a gyors váltás nincs letiltva.,

-

a Terminal monitor parancs engedélyezése módban a hibakeresési parancs kimeneti és rendszerhiba üzeneteinek megjelenítéséhez.

-

használja a hibakeresési ip packet 101 vagy hibakeresési ip packet 101 részletes parancsot a hibakeresési folyamat megkezdéséhez.

-

hajtsa végre a No debug all parancsot engedélyezés módban, valamint az interfész konfigurációs parancsot a hibakeresési folyamat leállításához.

-

indítsa újra a gyorsítótárat.,

config interfaceip route-cache

IP ACL típusok

a dokumentum ezen része ACL típusokat ír le.

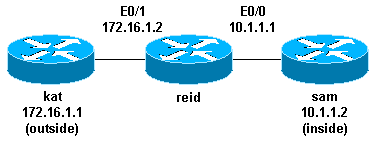

hálózati Diagram

Standard ACL

Standard ACL a legrégebbi típusú ACL. Ezek nyúlnak vissza már Cisco IOS szoftver kiadás 8.3. A szabványos ACL-ek szabályozzák a forgalmat az IP-csomagok forráscímének az ACL-ben konfigurált címekhez való összehasonlításával.

Ez egy szabványos ACL parancsszintaxis formátuma.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

minden szoftveres kiadásban a hozzáférési lista-szám bármi lehet 1-től 99-ig. A Cisco IOS Software Release 12.0.1, standard ACLs kezdenek használni további számok (1300 hogy 1999). Ezeket a kiegészítő számokat kiterjesztett IP ACL-eknek nevezik. Cisco IOS Software Release 11.2 hozzá a képesség, hogy a lista nevét szabványos ACLs.

az ACL meghatározása után az interfészre (bejövő vagy kimenő) kell alkalmazni., A korai szoftveres kiadások, out volt az alapértelmezett, amikor a kulcsszó ki vagy be nem volt megadva. Az irányt a későbbi szoftveres kiadásokban kell megadni.

interface <interface>ip access-group number {in|out}

Ez egy példa egy szabványos ACL használatára annak érdekében, hogy blokkolja az összes forgalmat, kivéve a 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Extended ACLs

kiterjesztett ACL-eket vezettek be a Cisco IOS 8.3-as verziójában., A kiterjesztett ACL-ek az IP-csomagok forrás-és célcímeinek az ACL-ben konfigurált címekhez való összehasonlításával szabályozzák a forgalmat.

Ez a kiterjesztett ACL parancs szintaxis formátuma. Vonalak vannak csomagolva itt térköz megfontolások.

IP

ICMP

TCP

UDP

minden szoftveres kiadásban a hozzáférési lista száma 100-199 lehet. A Cisco IOS Software Release 12.0.1, kiterjesztett ACLs kezdenek használni további számok (2000 hogy 2699). Ezeket a kiegészítő számokat kiterjesztett IP ACL-eknek nevezik. Cisco IOS szoftver kiadás 11.,2 hozzáadta a lista nevének használatát a kiterjesztett ACL-ekben.

a 0.0.0.0/255.255.255.255.255 érték bármelyikként megadható. Az ACL meghatározása után azt az interfészre kell alkalmazni (bejövő vagy kimenő). A korai szoftveres kiadások, out volt az alapértelmezett, amikor a kulcsszó ki vagy be nem volt megadva. Az irányt a későbbi szoftveres kiadásokban kell megadni.

interface <interface> ip access-group {number|name} {in|out}

Ez a kiterjesztett ACL lehetővé teszi a forgalmat a 10.1.1.,x hálózat (belül), valamint ping válaszok fogadása kívülről, miközben megakadályozza a külső emberek kéretlen pingjeit, lehetővé téve az összes többi forgalmat.

megjegyzés: egyes alkalmazásokhoz, például a hálózati kezeléshez pingek szükségesek egy keepalive funkcióhoz. Ebben az esetben korlátozhatja a bejövő pingek blokkolását, vagy szemcsésebb lehet az engedélyezett/megtagadott IP-kben.

Lock and Key (Dynamic ACLs)

Lock and key, más néven dynamic ACLS, vezették be a Cisco IOS Software Release 11.1. Ez a funkció a Telnet, a hitelesítés (helyi vagy távoli), valamint a kiterjesztett ACL-ek függvénye.,

A zárolás és a kulcskonfiguráció egy kiterjesztett ACL alkalmazásával kezdődik, amely blokkolja az útválasztón keresztüli forgalmat. Azok a felhasználók, akik át akarnak lépni az útválasztón, blokkolják a kiterjesztett ACL-t, amíg nem Telnet az útválasztóhoz, és hitelesítik őket. A Telnet-kapcsolat ezután leesik, majd a kiterjesztett ACL-hez egy entry dynamic ACL kerül hozzáadásra. Ez lehetővé teszi a forgalom egy adott időszakra; üresjárati és abszolút időtúllépés lehetséges.

Ez a helyi hitelesítéssel rendelkező zárolás és kulcskonfiguráció parancsszintaxis formátuma.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

Az ebben a parancsban szereplő egybeviteli ACL dinamikusan hozzáadódik a hitelesítés után létező ACL-hez.

Ez a zárolás és a kulcs alapvető példája.

miután a felhasználó 10.1.1.2-nél Telnet kapcsolatot létesített a 10.1.1.1-gyel, a dinamikus ACL kerül alkalmazásra. A kapcsolat ezután leesik, a felhasználó pedig a 172.16.1-re léphet.x hálózat.

IP nevű ACLs

IP nevű ACLs vezették be Cisco IOS Software Release 11.2. Ez lehetővé teszi, hogy a standard és kiterjesztett ACL-ek a számok helyett neveket kapjanak.,

Ez az ACLS nevű IP parancsszintaxis formátuma.

ip access-list {extended|standard} name

Ez egy TCP példa:

Ez egy példa egy megnevezett ACL használatára annak érdekében, hogy blokkolja az összes forgalmat, kivéve a Telnet kapcsolatot a host 10.1.1.2-től a host-ig 172.16.1.1.

Reflexive Acis

Reflexive Acis vezették be Cisco IOS Software Release 11.3. A Reflexive ACL-ek lehetővé teszik az IP-csomagok szűrését a felső rétegű munkamenet-információk alapján., Ezeket általában arra használják, hogy lehetővé tegyék a kimenő forgalmat, valamint korlátozzák a bejövő forgalmat az útválasztón belüli munkamenetekre válaszul.

a reflexív ACL-ek csak kiterjesztett IP ACL-ekkel definiálhatók. Ezek nem definiálhatók számozott vagy szabvány nevű IP ACL, vagy más protokoll ACL. A Reflexive Acis más standard és statikus kiterjesztett ACL-ekkel együtt is használható.

Ez a szintaxis különböző reflexív ACL parancsok.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Ez egy példa az ICMP kimenő és bejövő forgalom engedélyére, miközben csak a TCP forgalmat belülről indító forgalmat engedélyezik, más forgalom megtagadva.

időalapú ACL – ek a

időalapú ACL-ek használatával kerültek bevezetésre a Cisco IOS Software Release 12.0.1-ben.T. míg hasonló kiterjesztett ACL funkció, lehetővé teszik a hozzáférés-szabályozás alapján idő. Olyan időtartomány jön létre, amely meghatározza a nap és a hét meghatározott időpontjait az időalapú ACL-ek megvalósítása érdekében., Az időtartományt egy név határozza meg, majd egy függvény hivatkozik rá. Ezért az időbeli korlátozásokat magára a funkcióra szabják. Az időtartomány az útválasztó rendszer órájára támaszkodik. Az útválasztó óra használható, de a szolgáltatás a legjobban működik a hálózati idő protokoll (NTP) szinkronizálásával.

ezek időalapú ACL parancsok.,

ebben a példában a Telnet kapcsolat megengedett belülről a külső hálózatba hétfőn, szerdán és pénteken munkaidőben:

Commented IP ACL Entries

Commented IP ACL entries were introduced in Cisco IOS Software Release 12.0.2.T. a Megjegyzések megkönnyítik az ACL-ek megértését, és használhatók a szabványos vagy kiterjesztett IP ACL-ekhez.

Ez a kommentált név IP ACL parancs szintaxis.

ip access-list {standard|extended} access-list-name remark remark

Ez az IP ACL parancs szintaxisa.,

access-list access-list-number remark remark

Ez egy példa egy számozott ACL kommentálására.

kontextus alapú hozzáférés-vezérlés

kontextus alapú hozzáférés-vezérlés (CBAC) került bevezetésre a Cisco IOS Software Release 12.0.5.Ehhez szükség van a Cisco IOS tűzfal funkciókészletére. A CBAC ellenőrzi a tűzfalon áthaladó forgalmat, hogy felfedezze és kezelje a TCP és UDP munkamenetekre vonatkozó állami információkat. Ezt az állapotinformációt arra használják, hogy ideiglenes nyílásokat hozzanak létre a tűzfal hozzáférési listáiban., Konfigurálja az ip-ellenőrző listákat a forgalom megindításának irányába annak érdekében, hogy lehetővé tegye a visszatérési forgalmat és a további adatkapcsolatokat a megengedett munkamenetekhez, a védett belső hálózatból származó munkamenetekhez, ennek érdekében.

Ez a szintaxis CBAC.

ip inspect name inspection-name protocol

Ez egy példa a CBAC használatára a kimenő forgalom ellenőrzése érdekében. Kiterjesztett ACL 111 általában blokkolja a visszatérő forgalom eltérő ICMP nélkül CBAC nyitó lyukak a visszatérő forgalom.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

hitelesítési Proxy

hitelesítési proxy került bevezetésre a Cisco IOS szoftver kiadás 12.0.5.T. Ez megköveteli, hogy a Cisco IOS tűzfal funkció beállítása. Hitelesítési proxy hitelesítésére használják bejövő vagy kimenő felhasználók, vagy mindkettő. Az ACL által általában blokkolt felhasználók böngészőt hozhatnak létre, amely átmegy a tűzfalon, és hitelesíti a TACACS+ vagy RADIUS kiszolgálót., A szerver további ACL-bejegyzéseket továbbít az útválasztóra annak érdekében, hogy a felhasználók a hitelesítés után is hozzáférhessenek.

hitelesítési proxy hasonló a lock and key (dynamic ACL). Ezek a különbségek:

-

Lock and key be van kapcsolva egy telnet kapcsolat az útválasztóval. A hitelesítési proxyt a HTTP bekapcsolja az útválasztón keresztül.

-

A hitelesítési proxynak külső kiszolgálót kell használnia.

-

A hitelesítési proxy több dinamikus lista hozzáadását is képes kezelni. A zár és a kulcs csak egyet adhat hozzá.,

-

A hitelesítési proxy abszolút időtúllépéssel rendelkezik, de nincs üresjárati időtúllépés. A zárnak és a kulcsnak is van.

lásd a Cisco Secure integrált Szoftverkonfigurációs szakácskönyvet a hitelesítési proxy példáihoz.

Turbo ACLs

Turbo ACLs vezették be Cisco IOS Software Release 12.1.5.T csak a 7200, 7500, valamint más csúcskategóriás platformokon találhatók meg. A turbo ACL funkciót úgy tervezték, hogy hatékonyabban dolgozza fel az ACL-eket az útválasztó teljesítményének javítása érdekében.

használja az access-list compiled parancsot a turbo ACL-ekhez., Ez egy példa egy összeállított ACL.

a standard vagy kiterjesztett ACL meghatározása után használja a globális konfigurációs parancsot a fordításhoz.

az access-list compiled parancs az ACL statisztikáit mutatja.

elosztott időalapú ACLs

elosztott időalapú ACL-k kerültek bevezetésre a Cisco IOS Software Release 12.2.2.T annak érdekében, hogy végre időalapú ACL VPN-kompatibilis 7500 sorozatú útválasztók. Az elosztott időalapú ACL funkció bevezetése előtt az időalapú ACL-eket nem támogatták a Cisco 7500 sorozatú útválasztók vonalkártyáin., Ha időalapú ACL-eket konfiguráltak, normál ACL-ként viselkedtek. Ha egy vonalkártyán lévő interfészt időalapú ACL-ekkel konfiguráltak, akkor az interfészbe kapcsolt csomagokat nem a vonalkártyán keresztül terjesztették, hanem feldolgozásra továbbították az útvonalprocesszornak.

az elosztott időalapú ACL-ek szintaxisa megegyezik az időalapú ACL-ek szintaxisával, a parancsok hozzáadásával az Inter Processor Communication (IPC) üzenetek állapotát illetően az útvonalprocesszor és a vonalkártya között.,

debug time-range ipc show time-range ipc clear time-range ipc

Kap Acl-ek

Kap Acl-ek használnak annak érdekében, hogy növeli a biztonságot, ha a Cisco 12000 routerek által a védelem a gigabit útvonal processzor (GRP) a router a felesleges, esetleg aljas forgalom. Kap ACL adunk, mint egy speciális mentességet a karbantartási fojtószelep Cisco IOS Software Release 12.0.21s2 integrált 12.0(22)S. lásd GSR: kap hozzáférés-ellenőrzési listák további információért.,

Infrastructure Protection ACLs

az infrastruktúra ACL-eket a közvetlen infrastrukturális támadás kockázatának és hatékonyságának minimalizálása érdekében használják, kizárólag az infrastruktúra-berendezések engedélyezett forgalmának kifejezett engedélyével, miközben lehetővé teszik az összes többi tranzitforgalmat. További információért lásd a mag védelme: infrastruktúra-védelem hozzáférés-vezérlési listák.

Transit ACLs

A Transit ACL-eket a hálózati biztonság növelése érdekében használják, mivel kifejezetten csak a szükséges forgalmat teszik lehetővé a hálózatba vagy a hálózatokba., További információkért tekintse meg a tranzit hozzáférés-vezérlési listákat: szűrés az Ön szélén.