ce este exploit zero-day (0day)

un exploit zero-day (0day) este un atac cibernetic care vizează o vulnerabilitate software necunoscută furnizorului de software sau furnizorilor de antivirus. Atacatorul identifică vulnerabilitatea software-ului înaintea oricărei părți interesate să o atenueze, creează rapid un exploit și o folosește pentru un atac. Astfel de atacuri sunt foarte susceptibile de a reuși, deoarece apărarea nu este în vigoare. Acest lucru face ca atacurile zero-day să fie o amenințare severă la adresa securității.,vectorii tipici de atac includ browserele Web, care sunt ținte comune datorită ubicuității lor, și atașamentele de e-mail care exploatează vulnerabilitățile din aplicația care deschide atașamentul sau în anumite tipuri de fișiere, cum ar fi Word, Excel, PDF sau Flash.

un concept asociat este malware-ul zero — day-un virus de calculator pentru care semnăturile specifice ale software-ului antivirus nu sunt încă disponibile, deci software-ul antivirus bazat pe semnături nu îl poate opri.

țintele tipice pentru un exploit zero-day includ:

- departamentele guvernamentale.

- întreprinderi mari.,

- persoanele cu acces la date de afaceri valoroase, cum ar fi proprietatea intelectuală.

- număr mare de utilizatori casnici care utilizează un sistem vulnerabil, cum ar fi un browser sau un sistem de operare. Hackerii pot folosi vulnerabilități pentru a compromite computerele și pentru a construi botnete masive.

- dispozitive Hardware, firmware și Internet of Things (IoT).

- în unele cazuri, guvernele folosesc exploatări zero-day pentru a ataca persoane, organizații sau țări care le amenință securitatea naturală.,deoarece vulnerabilitățile zero-day sunt valoroase pentru diferite părți, există o piață în care organizațiile plătesc cercetători care descoperă vulnerabilități. Pe lângă această „piață albă”, există piețe gri și negre în care vulnerabilitățile zero-day sunt tranzacționate, fără divulgare publică, pentru până la sute de mii de dolari.,

Exemple de atacuri zero-day

Unele profil înalt exemple de atacuri zero-day include:

-

- Stuxnet: Acest calculator rău intenționat worm computerele vizate folosite pentru scopuri de fabricație în mai multe țări, inclusiv în Iran, India și Indonezia. Ținta principală a fost instalațiile de îmbogățire a uraniului din Iran, cu intenția de a perturba programul nuclear al țării.Vulnerabilitățile zero-day au existat în software-ul care rulează pe computere industriale cunoscute sub numele de Controlere logice programabile (PLC), care rulează pe Microsoft Windows., Viermele a infectat PLC – urile prin vulnerabilități în software-ul Siemens Step7, determinând PLC-urile să efectueze comenzi neașteptate pe mașinile de linie de asamblare, sabotând centrifugele utilizate pentru separarea materialului nuclear.

- Sony zero-day attack: Sony Pictures a fost victima unui exploit zero-day la sfârșitul anului 2014. Atacul a stricat rețeaua Sony și a dus la lansarea de date corporative sensibile pe site-urile de partajare a fișierelor. Datele compromise au inclus detalii despre filmele viitoare, planurile de afaceri și adresele de e-mail personale ale directorilor executivi Sony., Detaliile vulnerabilității exacte exploatate în atacul Sony rămân necunoscute.

- RSA: în 2011, hackerii au folosit o vulnerabilitate nepatată în Adobe Flash Player pentru a avea acces la rețeaua companiei de securitate RSA. Atacatorii au trimis e-mailuri cu atașamente de foi de calcul Excel către grupuri mici de angajați RSA. Foile de calcul conțineau un fișier Flash încorporat care exploata vulnerabilitatea Flash Zero-day. Când unul dintre angajați a deschis foaia de calcul, atacatul a instalat instrumentul de administrare la distanță Poison Ivy pentru a prelua controlul computerului.,Odată ce au obținut acces la rețea, atacatorii au căutat informații sensibile, au copiat-o și au transmis-o către servere externe pe care le controlau. RSA a recunoscut că printre datele furate au fost informații sensibile legate de produsele de autentificare SecurID cu doi factori ale companiei, utilizate în întreaga lume pentru accesul la date și dispozitive sensibile.

- operațiunea Aurora: acest exploit zero-day din 2009 a vizat proprietatea intelectuală a mai multor întreprinderi majore, inclusiv Google, Adobe Systems, Yahoo și Dow Chemical., Vulnerabilitățile au existat atât în Internet Explorer, cât și în Perforce; acesta din urmă a fost folosit de Google pentru a-și gestiona codul sursă.

detectarea vulnerabilităților Zero-day

prin definiție, nu există încă patch-uri sau semnături antivirus pentru exploatările zero-day, ceea ce le face dificil de detectat. Cu toate acestea, există mai multe modalități de a detecta vulnerabilitățile software necunoscute anterior.

scanarea vulnerabilității

scanarea vulnerabilității poate detecta unele exploatări zero-day., Furnizorii de securitate care oferă soluții de scanare a vulnerabilităților pot simula atacuri asupra codului software, pot efectua revizuiri ale codului și pot încerca să găsească noi vulnerabilități care ar fi putut fi introduse după o actualizare software.această abordare nu poate detecta toate exploatările zero-day. Dar chiar și pentru cei pe care îi detectează, scanarea nu este suficientă—organizațiile trebuie să acționeze asupra rezultatelor unei scanări, să efectueze revizuirea codului și să-și igienizeze codul pentru a preveni exploatarea. În realitate, majoritatea organizațiilor răspund lent la vulnerabilitățile recent descoperite, în timp ce atacatorii pot exploata foarte rapid un exploit zero-day.,

Patch management

o altă strategie este de a implementa patch-uri software cât mai curând posibil pentru vulnerabilitățile software nou descoperite. Deși acest lucru nu poate preveni atacurile zero-day, aplicarea rapidă a corecțiilor și a actualizărilor software poate reduce semnificativ riscul unui atac.cu toate acestea, există trei factori care pot întârzia implementarea corecțiilor de securitate. Furnizorii de Software au nevoie de timp pentru a descoperi vulnerabilități, a dezvolta un patch și a-l distribui utilizatorilor. De asemenea, poate dura timp pentru ca plasturele să fie aplicat pe sistemele organizaționale., Cu cât acest proces durează mai mult, cu atât este mai mare riscul unui atac de zero zile.

validarea și igienizarea intrărilor

validarea intrărilor rezolvă multe dintre problemele inerente scanării vulnerabilităților și gestionării corecțiilor. Nu lasă organizațiile neprotejate în timp ce acestea sunt sisteme de patch—uri sau dezinfectarea proceselor de cod care pot dura timp. Este operat de experți în securitate și este mult mai flexibil, capabil să se adapteze și să răspundă noilor amenințări în timp real.una dintre cele mai eficiente metode de prevenire a atacurilor zero-day este implementarea unui firewall pentru aplicații web (WAF) pe marginea rețelei., Un WAF analizează tot traficul de intrare și filtrează intrările dăunătoare care ar putea viza vulnerabilitățile de securitate.în plus ,cel mai recent avans în lupta împotriva atacurilor zero-day este auto-protecția aplicației runtime (RASP). Agenții RASP stau în interiorul aplicațiilor, examinând sarcinile de solicitare cu contextul codului aplicației în timpul rulării, pentru a determina dacă o solicitare este normală sau rău intenționată – permițând aplicațiilor să se apere.,

inițiativa zero-day

un program stabilit pentru a recompensa cercetătorii de securitate pentru dezvăluirea responsabilă a vulnerabilităților, în loc să vândă informațiile pe piața neagră. Obiectivul său este de a crea o comunitate largă de cercetători de vulnerabilitate care pot descoperi vulnerabilități de securitate înaintea hackerilor și pot alerta furnizorii de software.

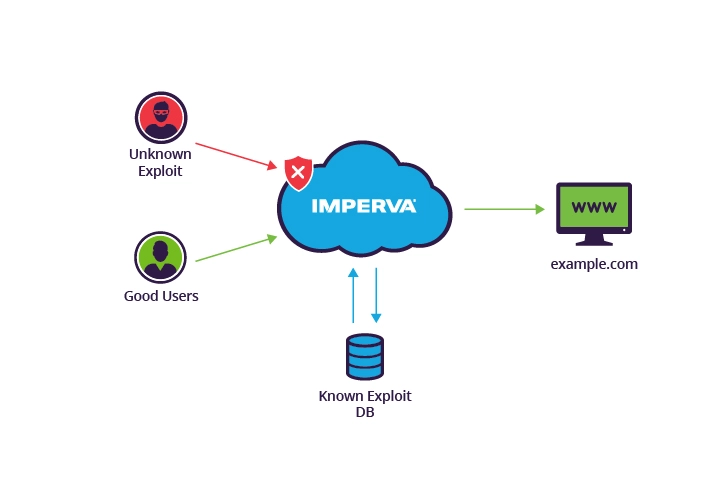

vedeți cum Imperva Web Application Firewall vă poate ajuta cu exploatări zero-day.

Imperva zero-day threat mitigation

scanarea vulnerabilităților și gestionarea corecțiilor sunt soluții parțiale pentru atacurile zero-day., Și creează o fereastră mare de vulnerabilitate, datorită timpului necesar pentru a dezvolta și aplica corecții și corecții de cod.Web Application Firewall (WAF) de la Imperva este un serviciu de validare a intrărilor gestionat implementat la marginea rețelei, care filtrează inteligent și verifică traficul de intrare, blocând atacurile la marginea rețelei.Imperva RASP este cea mai recentă inovație în lupta împotriva atacurilor zero-day., Folosind patentat pe baza de gramatica tehnici care efectul de levier LangSec, RASP permite aplicațiilor să se apere fără semnături sau patch-uri – asigurarea securității implicit și economisesc costurile operaționale ale off-ciclul 0-ziua colare.

Imperva cloud-based WAF blocuri atacuri zero-day prin utilizarea crowdsourced de securitate pentru a identifica noi amenințări

-