Introducere

acest document descrie modul în care listele de control al accesului IP (ACL) pot filtra traficul de rețea. De asemenea, conține scurte descrieri ale tipurilor IP ACL, disponibilitatea funcțiilor și un exemplu de utilizare într-o rețea.

accesați instrumentul Software Advisor (numai clienți înregistrați) pentru a determina suportul unora dintre cele mai avansate funcții Cisco IOS® IP ACL.

RFC 1700 ![]() conține numere atribuite de porturi bine-cunoscute., RFC 1918

conține numere atribuite de porturi bine-cunoscute., RFC 1918 ![]() conține alocarea adreselor pentru Internetele private, adrese IP care în mod normal nu ar trebui văzute pe Internet.

conține alocarea adreselor pentru Internetele private, adrese IP care în mod normal nu ar trebui văzute pe Internet.

notă: ACL-urile pot fi de asemenea utilizate în alte scopuri decât pentru a filtra traficul IP, de exemplu, definirea traficului pentru traducerea adresei de rețea (NAT) sau criptarea sau filtrarea protocoalelor non-IP, cum ar fi AppleTalk sau IPX. O discuție a acestor funcții este în afara domeniului de aplicare al acestui document.

cerințe preliminare

cerințe

nu există cerințe preliminare specifice pentru acest document., Conceptele discutate sunt prezente în versiunile de software Cisco IOS® 8.3 sau mai recente. Acest lucru este notat sub fiecare caracteristică listă de acces.

componente utilizate

acest document discută diferite tipuri de ACL-uri. Unele dintre acestea sunt prezente de la Cisco IOS Software Releases 8.3 și altele au fost introduse în versiunile software ulterioare. Acest lucru este menționat în discuția fiecărui tip.

informațiile din acest document au fost create de pe dispozitive într-un mediu de laborator specific. Toate dispozitivele utilizate în acest document au început cu o configurație default (default)., Dacă rețeaua dvs. este live, Asigurați-vă că înțelegeți impactul potențial al oricărei comenzi.

convenții

consultați convențiile Cisco Technical Tips pentru mai multe informații despre convențiile documentelor.

concepte ACL

această secțiune descrie concepte ACL.

măști

măștile sunt utilizate cu adrese IP în ACL-uri IP pentru a specifica ce ar trebui să fie permis și refuzat. Măști pentru a configura adrese IP pe interfețe începe cu 255 și au valori mari pe partea stângă, de exemplu, adresa IP 209.165.202.129 cu un 255.255.255.224 masca., Mastile pentru ACL-urile IP sunt inverse, de exemplu, masca 0.0.0.255. Aceasta este uneori numită mască inversă sau mască wildcard. Când valoarea măștii este împărțită în binare (0s și 1s), rezultatele determină ce biți de adresă trebuie luați în considerare în procesarea traficului. Un 0 indică faptul că biții de adresă trebuie să fie luate în considerare (potrivire exactă); un 1 în masca este un „nu-mi pasă”. Acest tabel explică în continuare conceptul.

scade masca normală din 255.255.255.255 pentru a determina masca inversă ACL. În acest exemplu, masca inversă este determinată pentru adresa de rețea 172.,16.1.0 cu o mască normală de 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (mască normală) = 0.0.0.255 (mască inversă)

notați aceste echivalente ACL.

-

Sursa / Sursa-wildcard de 0.0.0.0/255.255.255.255 înseamnă „orice”.

-

sursa/wildcard de 10.1.1.2/0.0.0.0 este la fel ca „gazdă 10.1.1.2”.

sumarizarea ACL

această listă descrie modul de rezumare a unei game de rețele într-o singură rețea pentru optimizarea ACL. Luați în considerare aceste rețele.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

primii doi octeti si ultimul octet sunt aceleași pentru fiecare rețea. Acest tabel este o explicație a modului de a rezuma aceste într-o singură rețea.

al treilea octet pentru rețelele anterioare poate fi scris așa cum se vede în acest tabel, în funcție de poziția octetului și valoarea adresei pentru fiecare bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 sau 192.168.32.0 255.255.248.0). Toate cele opt combinații posibile ale celor trei biți de ordin scăzut sunt relevante pentru intervalele de rețea în cauză. Această comandă definește un ACL care permite această rețea. Dacă scădeți 255.255.248.0 (mască normală) de la 255.255.255.255, aceasta produce 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

luați în Considerare acest set de rețele pentru explicații suplimentare.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

primii doi octeti si ultimul octet sunt aceleași pentru fiecare rețea. Acest tabel este o explicație a modului de a rezuma aceste.

al treilea octet pentru rețelele anterioare poate fi scris așa cum se vede în acest tabel, în funcție de poziția octetului și valoarea adresei pentru fiecare bit.,3efcc695f”> 0

spre Deosebire de exemplul anterior, nu poti rezuma aceste rețele într-o singură rețea. Dacă sunt rezumate într-o singură rețea, ele devin 192.168.144.0/21, deoarece există cinci biți similari în al treilea octet. Această rețea rezumată 192.168.144.0 / 21 acoperă o serie de rețele de la 192.168.144.0 la 192.168.151.0. Printre acestea, 192.168.144.0, 192.168.145.0, 192.168.150.0, și 192.168.151.0 rețele nu sunt în lista dată de patru rețele., Pentru a acoperi rețelele specifice în cauză, aveți nevoie de cel puțin două rețele rezumate. Cele patru rețele date pot fi rezumate în aceste două rețele:

această ieșire definește un ACL rezumat pentru rețelele de mai sus. traficul care intră în router este comparat cu intrările ACL în funcție de ordinea în care apar intrările în router. Noi declarații sunt adăugate la sfârșitul listei. Routerul continuă să se uite până când are un meci. Dacă nu se găsesc potriviri atunci când routerul ajunge la sfârșitul listei, traficul este refuzat., Din acest motiv, ar trebui să aveți intrările frecvent lovite în partea de sus a listei. Există o negare implicită pentru trafic care nu este permisă. Un ACL cu o singură intrare, cu o singură intrare de refuz, are ca efect negarea întregului trafic. Trebuie să aveți cel puțin o declarație de permis într-un ACL sau tot traficul este blocat. Aceste două ACL-uri (101 și 102) au același efect.

în acest exemplu, ultima intrare este suficientă. Nu aveți nevoie de primele trei intrări, deoarece TCP include Telnet, iar IP include TCP, User Datagram Protocol (UDP) și Internet Control Message Protocol (ICMP).,

definiți porturile și tipurile de mesaje

pe lângă definirea sursei și destinației ACL, este posibil să definiți porturile, tipurile de mesaje ICMP și alți parametri. O sursă bună de informații pentru porturile cunoscute este RFC 1700 ![]() . Tipurile de mesaje ICMP sunt explicate în RFC 792

. Tipurile de mesaje ICMP sunt explicate în RFC 792 ![]() .

.

routerul poate afișa text descriptiv pe unele dintre porturile bine-cunoscute. Utilizați o ? pentru ajutor.

în timpul configurării, routerul convertește, de asemenea, valorile numerice la valori mai ușor de utilizat., Acesta este un exemplu în care tastați numărul tipului de mesaj ICMP și determină routerul să convertească Numărul într-un nume.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

devine

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

se Aplică Acl-uri

Puteți defini Acl-uri fără a le aplica. Dar, ACL-urile nu au niciun efect până când nu sunt aplicate pe interfața routerului. Este o bună practică să aplicați ACL pe interfața cea mai apropiată de sursa traficului., După cum se arată în acest exemplu, atunci când încercați să blocați traficul de la sursă la destinație, puteți aplica un ACL de intrare la E0 pe routerul A în loc de o listă de ieșire la E1 pe routerul C. O listă de acces are un IP de refuz orice implicit la sfârșitul oricărei liste de acces. Dacă traficul este legată de o cerere de DHCP și dacă nu este explicit permis, traficul este scăzut pentru că atunci când te uiți la cerere DHCP IP, adresa sursă este s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Rețineți că adresa IP sursă este 0.0.0.0 și adresa de destinație este 255.255.255.255., Portul sursă este 68 și destinația 67. Prin urmare, ar trebui să permiteți acest tip de trafic în lista dvs. de acces, altfel traficul este abandonat din cauza refuzului implicit la sfârșitul declarației.

notă: pentru ca traficul UDP să treacă, traficul UDP trebuie, de asemenea, permis în mod explicit de ACL.

definiți In, Out, Inbound, Outbound, Source și Destination

routerul folosește termenii in, out, source și destination ca referințe. Traficul pe router poate fi comparat cu traficul pe autostradă., Dacă ați fost un ofițer de aplicare a legii în Pennsylvania și a vrut să oprească un camion merge de la Maryland la New York, sursa camionului este Maryland și destinația camionului este New York. Blocajul rutier ar putea fi aplicat la granița Pennsylvania–New York (afară) sau la granița Maryland–Pennsylvania (în).

când vă referiți la un router, acești termeni au aceste semnificații.

-

Out-trafic care a trecut deja prin router și părăsește interfața. Sursa este acolo unde a fost, de cealaltă parte a routerului, iar destinația este acolo unde merge.,

-

în trafic care ajunge pe interfață și apoi trece prin router. Sursa este acolo unde a fost și destinația este acolo unde merge, de cealaltă parte a routerului.

-

Inbound —în cazul în care lista de acces este de intrare, atunci când routerul primește un pachet, software-ul Cisco IOS verifică declarațiile de criterii ale listei de acces pentru un meci. Dacă pachetul este permis, software – ul continuă să proceseze pachetul. Dacă pachetul este refuzat, software-ul aruncă pachetul.,ieșire-dacă lista de acces este de ieșire, după ce software-ul primește și rutează un pachet către interfața de ieșire, software-ul verifică declarațiile de criterii ale listei de acces pentru o potrivire. Dacă pachetul este permis, software-ul transmite pachetul. Dacă pachetul este refuzat, software-ul aruncă pachetul.

in ACL are o sursă pe un segment al interfeței la care este aplicată și o destinație în afara oricărei alte interfețe., Out ACL are o sursă pe un segment al oricărei interfețe, alta decât interfața la care este aplicată și o destinație în afara interfeței la care este aplicată.

editare ACL

când editați un ACL, necesită o atenție specială. De exemplu, dacă intenționați să ștergeți o linie specifică dintr-un ACL numerotat care există așa cum se arată aici, întregul ACL este șters.

copiați configurația routerului pe un server TFTP sau pe un editor de text, cum ar fi Notepad, pentru a edita ACL-uri numerotate. Apoi efectuați orice modificări și copiați configurația înapoi la router.

puteți face și acest lucru.,

orice ștergeri sunt eliminate din ACL și orice adăugiri sunt făcute la sfârșitul ACL.

puteți adăuga, de asemenea, linii ACL la standard numerotate sau numerotate ACL-uri extinse de numărul de ordine în Cisco IOS. Acesta este un exemplu de configurare:

configurați ACL extins în acest fel:

emiteți comanda Afișare listă de acces pentru a vizualiza intrările ACL. Numerele de secvență, cum ar fi 10, 20 și 30, apar și aici.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Adăugare la intrare pentru a accesa lista 101 cu numărul de ordine 5.,

Exemplul 1:

în ieșirea comenzii show access-list, numărul secvenței 5 ACL este adăugat ca prima intrare în lista de acces 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Exemplu 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

în mod Similar, puteți configura de acces standard liste în acest fel:

diferența majoră într-un standard de lista de acces este faptul că Cisco IOS adaugă o intrare în ordine descrescătoare de adresa IP, nu pe un număr de secvență.,

Acest exemplu arată diferitele intrări, de exemplu, cum să permiteți o adresă IP (192.168.100.0) sau rețelele (10.10.10.0).

Adăugare la intrarea în lista de acces 2, în scopul de a permite Adresă IP 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Această intrare este adăugat în partea de sus a listei, în scopul de a da prioritate specifică adresa IP, mai degrabă decât de rețea.notă: ACL-urile anterioare nu sunt acceptate în dispozitivul de securitate, cum ar fi Firewall-ul ASA/PIX.,

instrucțiuni pentru modificarea listelor de acces atunci când acestea sunt aplicate hărților criptografice

-

dacă adăugați la o configurație existentă a listei de acces, nu este nevoie să eliminați harta criptografică. Dacă le adăugați direct fără eliminarea hărții crypto, atunci aceasta este acceptată și acceptabilă.dacă trebuie să modificați sau să ștergeți intrarea în lista de acces dintr-o listă de acces existentă, atunci trebuie să eliminați harta criptografică din interfață. După ce eliminați crypto map, efectuați toate modificările la lista de acces și adăugați din nou harta crypto., Dacă efectuați modificări, cum ar fi ștergerea listei de acces fără eliminarea hărții crypto, aceasta nu este acceptată și poate duce la un comportament imprevizibil.

depanare

Cum pot elimina un ACL dintr-o interfață?

intrați în modul de configurare și introduceți no în fața comenzii access-group, așa cum se arată în acest exemplu, pentru a elimina un ACL dintr-o interfață.

interface <interface> no ip access-group <acl-number> in|out

ceea Ce fac atunci când prea mult trafic este refuzat?,

dacă este refuzat prea mult trafic, studiați logica listei dvs. sau încercați să definiți și să aplicați o listă suplimentară mai largă. Comanda Afișare acces ip-liste oferă un număr de pachete care arată care intrare ACL este lovit.

cuvântul cheie jurnal de la sfârșitul intrărilor ACL individuale arată numărul ACL și dacă pachetul a fost permis sau refuzat, pe lângă informațiile specifice portului. notă: cuvântul cheie de intrare în jurnal există în versiunea de software Cisco IOS 11.2 și versiunile ulterioare și în anumite versiuni de software Cisco IOS 11.1 create special pentru piața furnizorilor de servicii., Software-ul mai vechi nu acceptă acest cuvânt cheie. Utilizarea acestui cuvânt cheie include interfața de intrare și adresa MAC sursă, dacă este cazul.

cum pot depana la nivel de pachete care utilizează un router Cisco? această procedură explică procesul de depanare. Înainte de a începe, asigurați-vă că nu există ACL-uri aplicate în prezent, că există un ACL și că comutarea rapidă nu este dezactivată.notă: aveți grijă extremă atunci când depanați un sistem cu trafic intens. Utilizați un ACL pentru a depana trafic specific. Dar, asigurați-vă de proces și de fluxul de trafic.,

-

utilizați comanda Listă de acces pentru a captura datele dorite.

În acest exemplu, captura de date este setat pentru adresa de destinație a 10.2.6.6 sau adresa sursă de 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Dezactiva comutare rapidă pe interfețe implicate. Vedeți primul pachet numai dacă comutarea rapidă nu este dezactivată.,

config interfaceno ip route-cache

-

Utilizare pinul monitor de comandă în activați modul pentru a afișa debug ieșire de comandă și a sistemului de mesaje de eroare pentru actualul terminal și sesiune.

-

utilizați comanda debug ip packet 101 sau debug ip packet 101 detail pentru a începe procesul de depanare.

-

executați comanda no debug all în modul enable și comanda de configurare a interfeței pentru a opri procesul de depanare.nu trebuie să vă faceți griji.,

config interfaceip route-cache

Tipuri de IP Acl-uri

utilizați comanda Listă de acces pentru a captura datele dorite.

În acest exemplu, captura de date este setat pentru adresa de destinație a 10.2.6.6 sau adresa sursă de 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

Dezactiva comutare rapidă pe interfețe implicate. Vedeți primul pachet numai dacă comutarea rapidă nu este dezactivată.,

config interfaceno ip route-cache

Utilizare pinul monitor de comandă în activați modul pentru a afișa debug ieșire de comandă și a sistemului de mesaje de eroare pentru actualul terminal și sesiune.

utilizați comanda debug ip packet 101 sau debug ip packet 101 detail pentru a începe procesul de depanare.

executați comanda no debug all în modul enable și comanda de configurare a interfeței pentru a opri procesul de depanare.nu trebuie să vă faceți griji.,

config interfaceip route-cache

Această secțiune a documentului descrie ACL tipuri.

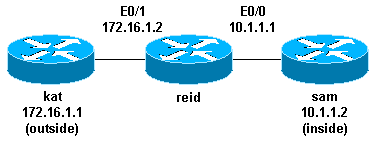

Diagrama de Rețea

Acl-uri Standard

Acl-uri Standard sunt cel mai vechi tip de ACL. Acestea datează încă de la Cisco IOS Software Release 8.3. ACL-urile standard controlează traficul prin compararea adresei sursă a pachetelor IP cu adresele configurate în ACL.

acesta este formatul de sintaxă de comandă al unui ACL standard.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

În toate versiunile de software, acces-list-număr poate fi orice, de la 1 la 99. În Cisco IOS Software Release 12.0.1, ACL-urile standard încep să utilizeze numere suplimentare (1300 până în 1999). Aceste numere suplimentare sunt denumite ACL-uri IP extinse. Cisco IOS Software Release 11.2 a adăugat posibilitatea de a utiliza numele listei în ACL-urile standard.

după ce ACL este definit, acesta trebuie aplicat interfeței (inbound sau outbound)., În versiunile de software timpurii, out a fost implicit atunci când nu a fost specificat un cuvânt cheie out sau in. Direcția trebuie specificată în versiunile software ulterioare.

interface <interface>ip access-group number {in|out}

Acesta este un exemplu de utilizare a unui standard de ACL, în scopul de a bloca tot traficul cu excepția faptului că de la sursa 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Acl-uri Extinse

Extinsă Acl-uri au fost introduse în Software Cisco IOS Release 8.3., ACL-urile extinse controlează traficul prin compararea adreselor sursă și destinație ale pachetelor IP cu adresele configurate în ACL.

acesta este formatul de sintaxă de comandă al ACL-urilor extinse. Liniile sunt înfășurate aici pentru considerente de spațiere.

IP

ICMP

TCP

UDP

în toate versiunile de software, numărul listei de acces poate fi de la 100 la 199. În Cisco IOS Software Release 12.0.1, ACL-urile extinse încep să utilizeze numere suplimentare (2000 până la 2699). Aceste numere suplimentare sunt denumite ACL-uri IP extinse. Cisco IOS Software-ul de presă 11.,2 a adăugat posibilitatea de a utiliza numele listei în ACL-uri extinse.

valoarea 0.0.0.0/255.255.255.255 poate fi specificată ca oricare. După ce ACL este definit, acesta trebuie aplicat interfeței (inbound sau outbound). În versiunile de software timpurii, out a fost implicit atunci când nu a fost specificat un cuvânt cheie out sau in. Direcția trebuie specificată în versiunile software ulterioare.

interface <interface> ip access-group {number|name} {in|out}

Acest lucru prelungit ACL este folosit pentru a permite traficul pe 10.1.1.,x rețea (interior) și pentru a primi răspunsuri ping din exterior în timp ce previne ping-uri nesolicitate de la oameni din afara, permițând toate celelalte trafic. Notă: Unele aplicații, cum ar fi gestionarea rețelei necesită ping-uri pentru o funcție keepalive. În acest caz, este posibil să doriți să limitați blocarea ping-urilor de intrare sau să fiți mai granular în IP-urile permise/refuzate.

Lock and Key (Dynamic ACLs)

Lock and key, de asemenea, cunoscut sub numele de dynamic ACLs, a fost introdus în Cisco IOS Software Release 11.1. Această caracteristică depinde de Telnet, autentificare (locală sau la distanță) și ACL-uri extinse.,configurația de blocare și cheie începe cu aplicarea unui ACL extins pentru a bloca traficul prin router. Utilizatorii care doresc să traverseze router-ul sunt blocate de ACL extins până când Telnet la router și sunt autentificate. Conexiunea Telnet scade apoi și se adaugă o ACL dinamică cu o singură intrare la ACL extins care există. Acest lucru permite traficul pentru o anumită perioadă de timp; sunt posibile timeout-uri inactive și absolute.

acesta este formatul de sintaxă de comandă pentru blocarea și configurarea cheilor cu autentificare locală.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

o singură intrare ACL în această comandă este adăugat dinamic la ACL că există după autentificare. acesta este un exemplu de bază de blocare și cheie.

după ce utilizatorul la 10.1.1.2 face o conexiune Telnet la 10.1.1.1, se aplică ACL dinamic. Conexiunea este apoi abandonată, iar utilizatorul poate merge la 172.16.1.rețeaua X.

IP numit ACL-uri

IP numit ACL-uri au fost introduse în Cisco IOS Software Release 11.2. Acest lucru permite ca ACL-urile standard și extinse să primească nume în loc de numere.,

acesta este formatul de sintaxă de comandă pentru IP numit ACLs.

ip access-list {extended|standard} name

Acesta este un TCP exemplu:

Acesta este un exemplu de utilizare a unui nume de ACL, în scopul de a bloca tot traficul cu excepția conexiuni Telnet de la gazdă 10.1.1.2 pentru a găzdui 172.16.1.1.

Reflexive ACL-uri

Reflexive ACL-uri au fost introduse în Cisco IOS Software Release 11.3. ACL-urile Reflexive permit filtrarea pachetelor IP pe baza informațiilor de sesiune din stratul superior., Acestea sunt utilizate în general pentru a permite traficul de ieșire și pentru a limita traficul de intrare ca răspuns la sesiunile care provin din interiorul routerului.

ACL-urile Reflexive pot fi definite numai cu ACL-uri IP numite extinse. Acestea nu pot fi definite cu ACL-uri IP numerotate sau standard numite sau cu alte ACL-uri de protocol. ACL-urile Reflexive pot fi utilizate împreună cu alte ACL-uri standard și statice extinse.

aceasta este sintaxa pentru diferite comenzi ACL reflexive.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Acesta este un exemplu de permisul de ICMP inbound și outbound trafic, în timp ce doar permite traficul TCP care a inițiat din interior, alt trafic este refuzat.

ACL-uri bazate pe timp folosind intervale de timp

ACL-uri bazate pe timp au fost introduse în Cisco IOS Software Release 12.0.1.T. în timp ce sunt similare cu ACL-urile extinse în funcție, acestea permit controlul accesului în funcție de timp. Se creează un interval de timp care definește orele specifice ale zilei și săptămânii pentru a implementa ACL-uri bazate pe timp., Intervalul de timp este identificat printr-un nume și apoi se face referire la o funcție. Prin urmare, restricțiile de timp sunt impuse funcției în sine. Intervalul de timp se bazează pe ceasul sistemului routerului. Ceasul routerului poate fi utilizat, dar funcția funcționează cel mai bine cu sincronizarea Network Time Protocol (NTP). acestea sunt comenzi ACL bazate pe timp.,

în acest exemplu, o conexiune Telnet este permisă de la interior la rețeaua exterioară luni, miercuri și vineri în timpul orelor de program:

intrări comentate IP ACL

intrări comentate IP ACL au fost introduse în Cisco IOS Software Release 12.0.2.T. comentariile fac ACL-urile mai ușor de înțeles și pot fi utilizate pentru ACL-urile IP standard sau extinse.

acesta este comentate sintaxa comandă nume IP ACL.

ip access-list {standard|extended} access-list-name remark remark

Acesta este comentat numerotate IP ACL comandă sintaxă.,

access-list access-list-number remark remark

Acesta este un exemplu de a comenta un numar de ACL.

Context-Based Access Control

Context-based access control (CBAC) a fost introdus în Cisco IOS Software Release 12.0.5.T și necesită setul de caracteristici Cisco IOS Firewall. CBAC inspectează traficul care circulă prin firewall pentru a descoperi și gestiona informațiile de stare pentru sesiunile TCP și UDP. Aceste informații de stare sunt utilizate pentru a crea deschideri temporare în listele de acces ale firewallului., Configurați listele ip inspect în direcția fluxului de inițiere a traficului pentru a permite traficul de întoarcere și conexiunile de date suplimentare pentru sesiunea admisă, sesiuni care au provenit din rețeaua internă protejată, pentru a face acest lucru.

aceasta este sintaxa pentru CBAC.

ip inspect name inspection-name protocol

Acesta este un exemplu de utilizare a CBAC în scopul de a inspecta traficul de ieșire. ACL 111 extins blochează în mod normal traficul de întoarcere, altul decât ICMP, fără găuri de deschidere CBAC pentru traficul de întoarcere.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Autentificare Proxy

proxy de Autentificare a fost introdus în Cisco IOS Software-ul de Presă 12.0.5.T. Acest lucru necesită să aveți setul de caracteristici Cisco IOS Firewall. Proxy-ul de autentificare este utilizat pentru a autentifica utilizatorii de intrare sau de ieșire sau ambele. Utilizatorii care sunt în mod normal blocați de un ACL pot afișa un browser pentru a trece prin firewall și a se autentifica pe un server TACACS+ sau RADIUS., Serverul trece intrări ACL suplimentare până la router pentru a permite utilizatorilor să treacă după autentificare.

proxy-ul de autentificare este similar cu blocarea și cheia (ACL-uri dinamice). Acestea sunt diferențele:

-

blocarea și cheia sunt activate de o conexiune Telnet la router. Proxy-ul de autentificare este activat de HTTP prin router.

-

proxy-ul de autentificare trebuie să utilizeze un server extern.

-

proxy de autentificare se poate ocupa de adăugarea de mai multe liste dinamice. Blocarea și cheia pot adăuga doar una.,

-

proxy de autentificare are un timeout absolut, dar nu timeout inactiv. Blocare și cheie are ambele.

consultați Cisco Secure Integrated Software Configuration Cookbook pentru exemple de proxy de autentificare.

Turbo ACL-uri

Turbo ACL-uri au fost introduse în Cisco IOS Software Release 12.1.5.T și se găsesc numai pe 7200, 7500, și alte platforme high-end. Caracteristica turbo ACL este proiectată pentru a procesa ACL-urile mai eficient pentru a îmbunătăți performanța routerului.

utilizați comanda compilată access-list pentru turbo ACL-uri., Acesta este un exemplu de ACL compilat.

după definirea ACL standard sau extins, utilizați comanda de configurare globală pentru a compila.

comanda Afișare listă de acces compilate afișează statistici despre ACL.

ACL-uri distribuite bazate pe timp

ACL-uri distribuite bazate pe timp au fost introduse în Cisco IOS Software Release 12.2.2.T pentru a implementa ACL-uri bazate pe timp pe routerele din seria 7500 activate VPN. Înainte de introducerea caracteristicii ACL distribuite pe bază de timp, ACL-urile bazate pe timp nu erau acceptate pe carduri de linie pentru routerele Cisco 7500 series., Dacă au fost configurate ACL-uri bazate pe timp, s-au comportat ca ACL-uri normale. Dacă o interfață de pe un card de linie a fost configurată cu ACL-uri bazate pe timp, pachetele comutate în interfață nu au fost distribuite comutate prin cardul de linie, ci transmise procesorului de rută pentru a fi procesate.

sintaxa pentru ACL-urile distribuite bazate pe timp este aceeași ca și pentru ACL-urile bazate pe timp, cu adăugarea comenzilor În ceea ce privește starea mesajelor de comunicare inter-procesor (IPC) între procesorul de rută și cardul de linie.,

debug time-range ipc show time-range ipc clear time-range ipc

Primi Acl-uri

Primi Acl-uri sunt utilizate în scopul de a spori securitatea pe Cisco 12000 routere de protecția gigabit traseu procesor (GRP) din router de la inutile și potențial nefaste trafic. Primiți ACL-uri au fost adăugate ca o renunțare specială la accelerația de întreținere pentru Cisco IOS Software Release 12.0.21s2 și integrate în 12.0(22)S. consultați GSR: primiți liste de control al accesului pentru informații suplimentare.,

Protecția Infrastructurii Acl-uri

Infrastructura de Acl-uri sunt utilizate în scopul de a minimiza riscul și eficiența directă a infrastructurii atac de permisiunea explicită a numai a traficului autorizat pentru echipamente de infrastructură, permițând în același timp toate celelalte traficul de tranzit. Pentru informații suplimentare, consultați listele de control al accesului pentru protecția infrastructurii.

Transit ACL-uri

Transit ACL-uri sunt utilizate în scopul de a crește securitatea rețelei, deoarece acestea permit în mod explicit doar traficul necesar în rețea sau rețele., Consultați listele de control al accesului în tranzit: filtrarea la Edge pentru informații suplimentare.