Hva er zero-day (0day) utnytte

En zero-day (0day) exploit er en cyber-angrep mot en programvare sårbarhet som er ukjent for programvare leverandøren, eller til leverandører av antivirusprogrammer. Angriperen flekker programvaren sårbarhet før alle parter er interessert i å dempe det, raskt skaper en utnytte, og bruker det for et angrep. Slike angrep er svært sannsynlig å lykkes fordi forsvar er ikke på plass. Dette gjør zero-day angrep en alvorlig sikkerhetstrussel.,

Typisk angrepsvektorer inkluderer nettlesere, som er vanlige mål på grunn av deres allestedsnærvær, og e-postvedlegg som utnytter sårbarheter i programmet åpner vedlegget, eller i bestemte filtyper, for eksempel Word, Excel, PDF eller Flash.

Et beslektet begrep er zero-day malware — et datavirus som bestemt antivirus programvare signaturer er ennå ikke tilgjengelig, så signatur-basert antivirus programvare ikke kan stoppe det.

Typiske mål for en zero-day exploit inkluderer:

- departementene.

- Store foretak.,

- Personer med tilgang til verdifull business data, slik som åndsverk.

- et Stort antall hjemme-brukere som bruker et sårbart system, for eksempel en nettleser eller operativsystem. Hackere kan bruke sårbarheter til å kompromittere datamaskiner og bygge massive botnett.

- Maskinvare enheter, firmware og tingenes Internett (IoT).

- I noen tilfeller regjeringer bruk zero-day exploits for å angripe enkeltpersoner, organisasjoner eller land som truer deres naturlige sikkerhet.,

Fordi zero-day sårbarheter som er verdifulle for ulike partier, et marked eksisterer i hvilke organisasjoner som betaler forskere som oppdager sårbarheter. I tillegg til denne «hvite markedet», det grå og svarte markedet zero-day sårbarheter er omsatt, uten offentliggjøring, for opp til tusenvis av dollar.,

Eksempler på zero-day-angrep

Noen høy profil eksempler på zero-day-angrep inkluderer:

-

- Stuxnet: Dette ondsinnet orm målrettede datamaskiner som brukes for produksjon av formål i flere land, inkludert Iran, India og Indonesia. Det primære målet var irans anriking av uran planter, med den hensikt å ødelegge landets atomprogram.Zero-day sårbarheter eksistert i programvare som kjører på industrielle datamaskiner kjent som programmable logic controllers (PLCs), som kjørte på Microsoft Windows., Ormen infiserte PLCs gjennom sårbarheter i Siemens Trinn7 programvare, forårsaker PLCs å gjennomføre uventet kommandoer på samlebånd maskiner, sabotere den sentrifuger som brukes til å skille kjernefysisk materiale.

- Sony zero-day-angrep: Sony Pictures ble offer for en zero-day exploit i slutten av 2014. Angrepet lammet Sonys nettverk og førte til at sensitiv bedriftens data på fil-deling nettsteder. Den kompromitterte data inkludert detaljer om kommende filmer, forretningsplaner, og den personlige e-postadresser som ledende Sony-ansatte., Detaljer om den eksakte sårbarhet utnyttes i Sony angrep er fortsatt ukjent.

- RSA: I 2011, hackere brukt da ikke oppdaterte sikkerhetsbrudd i Adobe Flash Player for å få tilgang til nettverket av sikkerhetsselskapet RSA. Angriperne sendt e-post med Excel-regneark vedlegg til små grupper av RSA ansatte. Regneark inneholdt en innebygd Flash-fil som utnyttet zero-day Flash sårbarhet. Når en av de ansatte åpnet regnearket, angrepet installert Poison Ivy remote administration tool til å ta kontroll over datamaskinen.,Når de har fått tilgang til nettverket, angripere søkte etter sensitiv informasjon, kopierte det og sendt det til eksterne servere de kontrollerte. RSA innrømmet at blant de data som ble stjålet sensitive opplysninger knyttet til selskapets SecurID-to-faktor autentisering produkter, brukt over hele verden for å få tilgang til sensitive data og enheter.

- Operasjon Aurora: Denne 2009 zero-day exploit målrettet immaterielle av flere store bedrifter, inkludert Google, Adobe Systems, Yahoo, og Dow Chemical., De sårbarheter som eksisterte i både Internet Explorer og Være; sistnevnte var som brukes av Google til å administrere sin kildekode.

Zero-day sårbarhet detection

Ved definisjon, ingen flekker eller antivirus signaturer finnes ennå for zero-day exploits, noe som gjør dem vanskelige å oppdage. Det er imidlertid flere måter å oppdage hittil ukjente sårbarheter i programvaren.

Sårbarhet skanning

Sårbarhet skanning kan oppdage noen zero-day trusler., Sikkerhet leverandører som tilbyr sårbarhet skanning løsninger kan simulere angrep på programvare-koder, retningslinjer anmeldelser, og forsøke å finne nye sårbarheter som kan ha blitt innført etter en programvareoppdatering.

Denne tilnærmingen kan ikke oppdage alle zero-day trusler. Men selv for de oppdager det, skanning er ikke nok—organisasjoner må handle på resultatene av et søk, utføre kode gjennomgang og rense koden sin for å hindre utnyttelsen. I virkeligheten er de fleste organisasjoner er treg til å svare på nylig oppdagede sikkerhetsproblemer, mens angriperne kan være veldig rask til å utnytte en zero-day exploit.,

Patch management

en Annen strategi er å distribuere programvare oppdateringer så snart som mulig for nyoppdagede sikkerhetshull i programvaren. Mens dette kan ikke hindre zero-day-angrep, raskt å legge inn oppdateringer og programvare oppgraderinger kan redusere risikoen for et angrep.

Men, det er tre faktorer som kan forsinke distribusjon av sikkerhetsoppdateringer. Programvareleverandører ta deg tid til å oppdage sårbarheter, utvikle en lapp og distribuere den til brukere. Det kan også ta tid for oppdatering for å bli brukt på organisatoriske systemer., Jo lenger tid denne prosessen tar, jo høyere risiko for en zero-day angrep.

validering av Inndata og sanering

validering av Inndata løser mange av problemene som ligger i å sårbarhet skanning og patch management. Det trenger ikke forlate organisasjoner ubeskyttet mens de lapp systemer eller desinfiserende kode—prosesser som kan ta tid. Det drives av sikkerhetseksperter og er mye mer fleksible, i stand til å tilpasse seg og reagere på nye trusler i sanntid.

En av de mest effektive måter å hindre zero-day-angrep er distribusjon av en web-applikasjon brannmur (WAF) på nettverket kanten., Et WAF anmeldelser all innkommende trafikk, og filtrerer ut skadelige innganger som kan målrette mot sikkerhetsproblemer.

i Tillegg, de siste utvikling i kampen mot zero-day-angrep er runtime programmet selv-beskyttelse (RASP). RASP agenter sitte inne programmer, undersøke forespørsel nyttelaster, med forbindelse til programmet-koden ved kjøring, for å bestemme om en avtale er normalt eller skadelig – aktivere programmer for å forsvare seg.,

Zero-day initiative

Et program som er opprettet for å belønne security forskere ansvarlig for å avsløre sårbarheter, i stedet for å selge informasjon på det svarte markedet. Målet er å skape et bredt fellesskap av sårbarhet forskere som kan oppdage sikkerhetshull før hackere gjøre, og varsle programvareleverandører.

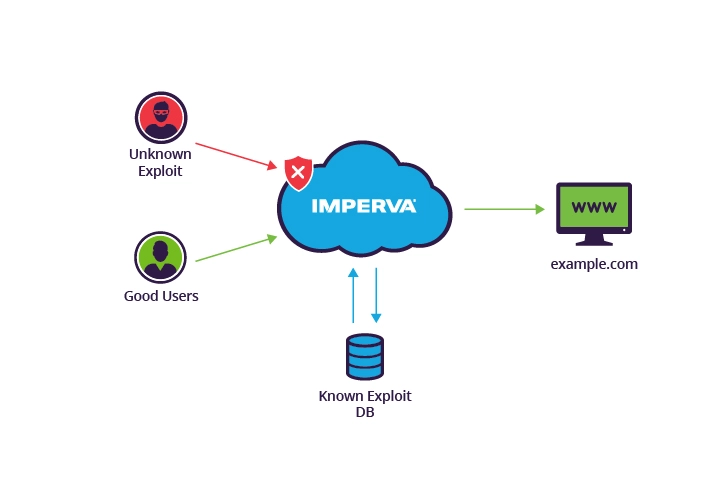

Se hvordan Imperva Web Application Firewall kan hjelpe deg med zero-day trusler.

Imperva zero-day trussel avbøtende

Sårbarhet skanning og patch management er delvis løsninger til zero-day angrep., Og de skaper et stort vindu av sårbarhet, på grunn av tiden det tar å utvikle og bruke oppdateringer og kode løser.

Imperva Web Application Firewall (WAF) er en administrert ved validering av inndata service utplassert på kanten av nettverket som intelligent filtre og kontrollerer innkommende trafikk, blokkere angrep på nettverket kanten.

Imperva RASP er det nyeste innovasjon i kampen mot » zero-day angrep., Ved hjelp av patentert grammatikk-baserte teknikker som utnytter LangSec, RASP tillater programmer å forsvare seg selv uten signaturer eller flekker – å sørge for sikkerhet som standard, og du sparer deg driftskostnader av-syklus 0-dag lapp.

Imperva cloud-basert WAF blokker zero-day-angrep ved hjelp av crowdsourced security å identifisere nye trusler