Innledning

Dette dokumentet beskriver hvordan IP access control lists (Acl) kan filtrere nettverkstrafikk. Den inneholder også korte beskrivelser av IP-ACL typer, funksjon er tilgjengelig, og et eksempel på bruk i et nettverk.

få Tilgang til Programvaren Rådgiver (registrerte kunder) verktøyet for å finne støtte til noen av de mer avanserte Cisco IOS® IP-ACL funksjoner.

RFC 1700 ![]() inneholder tilordnede numre av kjente porter., RFC 1918

inneholder tilordnede numre av kjente porter., RFC 1918 ![]() inneholder adresse tildeling for private Internets, IP-adresser som bør normalt ikke bli sett på Internett.

inneholder adresse tildeling for private Internets, IP-adresser som bør normalt ikke bli sett på Internett.

Merk: Acl kan også brukes for andre formål enn å filtrere på IP-trafikk, for eksempel, å definere trafikk til Nettverket Adresse Oversette (NAT) eller kryptere, eller filtrering ikke-IP-protokoller slik som AppleTalk-eller IPX. En diskusjon av disse funksjonene er utenfor omfanget av dette dokumentet.

Forutsetninger

Krav

Det er ingen spesielle forutsetninger for dette dokumentet., Begrepene som diskuteres er til stede i Cisco IOS® – Programvare Utgivelser 8.3 eller senere. Dette er angitt under hvert enkelt få tilgang til listen funksjonen.

Komponenter som Brukes

Dette dokumentet beskriver ulike typer av Acl. Noen av disse er til stede siden Ciscos IOS-Programvare Utgivelser 8.3 og andre ble introdusert i senere programvare utgivelser. Dette er nevnt i diskusjonen av hver type.

Den informasjonen i dette dokumentet ble opprettet fra enhetene i en bestemt lab miljø. Alle enhetene som er brukt i dette dokumentet i gang med en klarert (standard) konfigurasjon., Hvis nettverket er i live, må du kontrollere at du forstå den potensielle virkningen av en kommando.

Konvensjoner

Se Ciscos Tekniske Tips Konvensjoner for mer informasjon om dokumentet konvensjoner.

ACL Konsepter

Dette avsnittet beskriver ACL konsepter.

Masker

Masker er brukt med IP-adresser i IP-Acl å angi hva som skal være tillatt og forbudt. Masker for å konfigurere IP-adresser på grensesnitt starte med 255 og har store verdier på venstre side, for eksempel IP-adresse 209.165.202.129 med en 255.255.255.224 maske., Masker for IP-Acl-er det omvendt, for eksempel, maske 0.0.0.255. Dette kalles en invers maske eller et wildcard maske. Når verdien av masken er brutt ned i binære (0s og 1s), resultatene bestemme hvilken adresse biter er å bli vurdert i behandlingen av trafikk. 0 angir at adressen biter må vurderes (eksakt samsvar); 1 i masken er en «ikke bryr seg». Denne tabellen videre forklarer konseptet.

Trekk normal maske fra 255.255.255.255 for å finne ut ACL omvendt maske. I dette eksemplet er det omvendt maske er fastsatt for network address 172.,16.1.0 med en normal mask 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (normal maske) = 0.0.0.255 (invers maske)

Merk disse ACL-ekvivalenter.

-

kilde/source-jokertegn 0.0.0.0/255.255.255.255 betyr «noe».

-

kilde/jokertegn av 10.1.1.2/0.0.0.0 er det samme som «host 10.1.1.2».

ACL Summering

Denne listen beskriver hvordan å oppsummere en rekke nettverk i en enkelt nettverk for ACL optimalisering. Vurdere disse nettverkene.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

De to første oktettene og den siste oktetten er den samme for hvert nettverk. Dette bordet er en forklaring på hvordan å oppsummere disse i et enkelt nettverk.

Den tredje oktett for forrige nettverk kan skrives som vist i denne tabellen, i henhold til octet bit stilling og adresse-verdien for hver bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0/21 eller 192.168.32.0 255.255.248.0). Alle åtte mulige kombinasjoner av de tre lav-order biter er relevant for nettverket varierer i spørsmålet. Denne kommandoen definerer en ACL som tillater dette nettverket. Hvis du trekker 255.255.248.0 (normal maske) fra 255.255.255.255, det gir 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

Vurdere dette settet av nettverk for ytterligere forklaring.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

De to første oktettene og den siste oktetten er den samme for hvert nettverk. Dette bordet er en forklaring på hvordan å oppsummere disse.

Den tredje oktett for forrige nettverk kan skrives som vist i denne tabellen, i henhold til octet bit stilling og adresse-verdien for hver bit.,3efcc695f»> 0

i Motsetning til forrige eksempel, du kan ikke oppsummere disse nettverkene i et enkelt nettverk. Hvis de er oppsummert til et enkelt nettverk, blir de 192.168.144.0/21 fordi det er fem biter lignende i den tredje oktett. Dette oppsummert nettverk 192.168.144.0/21 dekker en rekke nettverk fra 192.168.144.0 å 192.168.151.0. Blant disse, 192.168.144.0, 192.168.145.0, 192.168.150.0, og 192.168.151.0 nettverk er ikke i den gitte listen over fire nettverk., For å dekke spesifikke nettverk i spørsmålet, må du ha et minimum av to oppsummert nettverk. De fikk fire nettverk kan oppsummeres i disse to nettverk:

Dette utgang definerer en oppsummert ACL for over nettverk.

– Prosessen Acl

Trafikk som kommer inn i ruteren er i forhold til ACL oppføringer basert på for at registreringer skjer i ruteren. Nye uttalelser er lagt til slutten av listen. Ruter fortsetter å se frem til det har en kamp. Hvis ingen treff blir funnet når ruteren har nådd slutten av listen, trafikken er avslått., På grunn av dette, bør du ha de ofte traff oppføringer på toppen av listen. Det er en underforstått nekte for trafikk som ikke tillates. En single-entry ACL med bare én nekte innreise har effekt av å nekte all trafikk. Du må ha minst én tillatelse uttalelse i en ACL eller alle trafikken er blokkert. Disse to Acl (101 og 102) har samme effekt.

I dette eksempelet, den siste oppføringen er tilstrekkelig. Du trenger ikke de første tre oppføringer fordi TCP inkluderer Telnet, og inkluderer IP-TCP, UDP (User Datagram Protocol), og Internet Control Message Protocol (ICMP).,

Angi Porter og meldingstyper

I tillegg til å definere ACL kilde og destinasjon, er det mulig å definere porter, ICMP-meldingen typer, og andre parametre. En god kilde til informasjon for godt-kjent-porter er RFC 1700 ![]() . ICMP-meldingen typer er beskrevet i RFC 792

. ICMP-meldingen typer er beskrevet i RFC 792 ![]() .

.

ruteren kan vise beskrivende tekst på noen av de kjente porter. Bruk en ? for å få hjelp.

i Løpet av konfigurasjon, ruteren også konverterer numeriske verdier til mer brukervennlig verdier., Dette er et eksempel der du skriver ICMP-meldingen skriver du nummeret og det fører til ruteren for å konvertere tall til et navn.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

blir

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Bruk Acl

Du kan angi Acl uten å bruke dem. Men, det Acl har ikke i kraft før de er brukt til grensesnittet av ruteren. Det er en god praksis å bruke ACL på grensesnittet som er nærmest kilden til trafikk., Som vist i dette eksemplet når du prøver å blokkere trafikk fra kilde til destinasjon, kan du bruke en inngående ACL å E0 på ruter i stedet for et utgående listen for å E1 på ruteren C. En access-list har et nekte ip alle alle implisitt på slutten av en access-list. Hvis trafikken er relatert til en DHCP-forespørsel og hvis det er ikke explicity tillatt, trafikken er droppet fordi når du ser på DHCP-forespørsel i IP -, kilde-postadressen er s=0.0.0.0 (Ethernet1/0), l=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Vær oppmerksom på at kilde-IP-adressen er 0.0.0.0, og adressen er 255.255.255.255., Kilde port er 68 og reisemål 67. Derfor, du bør tillate at denne type trafikk i din access-list annet trafikken er henlagt på grunn av implisitt nekte på slutten av setningen.

Merk: For UDP-trafikk å passere gjennom, UDP-trafikk må også være permited eksplisitt av ACL.

Definere Inn, Ut, Innkommende, Utgående, Kilde og Destinasjon

ruteren bruker vilkårene i, ut, kilde og destinasjon som referanser. Trafikken på ruteren kan være i forhold til trafikk på motorveien., Hvis du var en rettshåndhevelse offiser i Pennsylvania, og ønsket å stoppe en lastebil som kommer fra Maryland til New York, kilden til lastebilen er i Maryland og målet for lastebilen er i New York. Veisperringen kunne anvendes i Pennsylvania–New York grensen (ut) eller Maryland, usa–Pennsylvania grensen (i).

Når du refererer til en ruter, skal disse vilkårene har disse betydningene.

-

Ut—Trafikk som allerede har vært gjennom ruteren og etterlater grensesnitt. Kilden er der det har vært, på den andre siden av ruteren, og målet er hvor det går.,

-

I—Trafikken som kommer på grensesnittet, og går deretter gjennom ruteren. Kilden er der det har vært, og målet er hvor det går, på den andre siden av ruteren.

-

Innkommende —Hvis access-listen er innkommende, når ruteren mottar en pakke, Cisco IOS-programvare sjekker kriterier uttalelser i tilgangsliste, for en kamp. Hvis pakken er tillatt, programvaren fortsetter å behandle pakken. Hvis pakken er nektet, programvaren forkaster pakken.,

-

Utgående Hvis access-listen er utgående, etter at programvaren mottar og ruter en pakke til utgående grensesnitt, sjekker programvare kriteriene uttalelser i tilgangsliste, for en kamp. Hvis pakken er tillatt, programvaren sender pakken. Hvis pakken er nektet, programvaren forkaster pakken.

i ACL har en kilde på et segment av grensesnittet til som det er brukt og et mål av noen andre grensesnitt., Ut ACL har en kilde på et segment av alle grensesnitt annet enn grensesnitt som det er søkt og et mål ut av grensesnittet til som det er brukt.

Rediger Acl

Når du redigerer en ACL, det krever spesiell oppmerksomhet. For eksempel, hvis du har tenkt å slette en bestemt linje fra en nummerert ACL som eksisterer, som vist her, hele ACL er slettet.

Kopier konfigurasjonen av ruteren til en TFTP-server eller et tekstredigeringsprogram, for eksempel Notisblokk for å redigere nummerert Acl. Gjøre eventuelle endringer og kopiere konfigurasjon tilbake til ruteren.

Du kan også gjøre dette.,

Noen slettinger er fjernet fra ACL og noen tilføyelser er gjort til slutten av ACL.

Du kan også legge til ACL linjer til nummererte standard eller en nummerert utvidet Acl av sekvens nummer i Cisco IOS. Dette er et eksempel på konfigurasjon:

Konfigurere utvidet ACL på denne måten:

Problemet vis access-list-kommando for å vise ACL oppføringer. Den sekvensielle tall, for eksempel 10, 20 og 30 også vises her.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Legg til oppføring for å få tilgang til listen 101 med sekvensen nummer 5.,

Eksempel 1:

I vis-access-list-kommando utgang, sekvens nummer 5 ACL er lagt til som den første oppføringen til access-list 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Eksempel 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

på samme måte, du kan konfigurere standard tilgang liste på denne måten:

Den store forskjellen i et standard få tilgang til listen over er at Cisco IOS legger til en oppføring av synkende rekkefølge av IP-adresse, ikke på et sekvensnummer.,

Dette eksemplet viser de forskjellige oppføringer, for eksempel, hvordan å tillate en IP-adresse (192.168.100.0) eller nettverk (10.10.10.0).

Legg til oppføring i tilgang liste 2 for å tillate IP-Adressen 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Dette innlegget er lagt til på toppen av listen for å gi prioritet til bestemte IP-adresse i stedet for nettverket.

Merk: Den tidligere Acl-er støttes ikke i Security Appliance for eksempel ASA/PIX-Brannmuren.,

Retningslinjer for å endre tilgang-lister når de er brukt til å crypto kart

-

Hvis du vil legge til en eksisterende access-list konfigurasjon, det er ingen grunn til å fjerne den crypto kartet. Hvis du legger til dem direkte uten fjerning av crypto kartet, og som er støttet og akseptabel.

-

Hvis du trenger å endre eller slette access-list oppføring fra en eksisterende access-lister, og så må du fjerne den crypto kart fra grensesnittet. Etter at du har fjernet crypto kart, gjøre alle endringer for å få tilgang til-listen og legge crypto kartet., Hvis du gjør endringer, for eksempel sletting av access-list uten fjerning av crypto kartet, dette er ikke støttes, og kan resultere i uforutsette konsekvenser.

Feilsøke

Hvordan fjerner jeg en ACL fra et grensesnitt?

Gå inn i konfigurasjon-modus, og skriv ingen i front av access-gruppe-kommandoen, som vist i dette eksemplet, for å fjerne en ACL fra et grensesnitt.

interface <interface> no ip access-group <acl-number> in|out

Hva gjør jeg når det er for mye trafikk som er avslått?,

Hvis det er for mye trafikk som er nektet, studere logikken i liste eller prøve å definere og bruke en ekstra bredere listen. Vis ip-access-lister-kommandoen gir en pakke teller som viser hvilke ACL-oppføringen er rammet.

logg søkeord på slutten av den enkelte ACL oppføringer viser ACL antall og om pakken var tillatt eller forbudt, i tillegg til port-spesifikk informasjon.

Merk: logg inn søkeordet finnes i Ciscos IOS-Programvare Utgivelsen 11.2 og senere, og i visse Ciscos IOS-Programvare Utgivelsen 11.1 basert programvare som er laget spesielt for tjenesteleverandøren markedet., Eldre programvare, støtter ikke dette søkeordet. Bruk av dette søkeordet inkluderer inngang grensesnitt og kilde-MAC-adresse der det er aktuelt.

Hvordan gjør jeg debug på pakken nivå som bruker en Cisco router?

Denne prosedyren forklarer debug-prosessen. Før du begynner, må du være sikker på at det ikke er for øyeblikket brukes Acl, at det er en ACL, og at rask veksling er ikke deaktivert.

Merk: vær forsiktig når du feilsøker et system med stor trafikk. Bruk en ACL for å feilsøke spesifikke trafikk. Men, for å være sikker på prosessen og trafikkavvikling.,

-

Bruke access-list-kommando for å fange opp den ønskede data.

I dette eksempelet, datafangst er satt for mål-adressen til 10.2.6.6 eller kilde-adressen til 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Deaktiver rask veksling på grensesnitt som er involvert. Du ser bare den første pakken hvis rask veksling er ikke deaktivert.,

config interfaceno ip route-cache

-

Bruke terminal monitor-kommandoen i aktiverer modus for å vise debug kommando ut og system feilmeldinger for dagens terminal og økt.

-

Bruk debug ip-pakke 101 eller debug ip-pakke 101 detalj kommando for å begynne på debug-prosessen.

-

– Utfør ingen debug alle kommando i aktiver modus og grensesnitt konfigurasjon kommando for å stoppe debug prosessen.

-

Start på nytt caching.,

config interfaceip route-cache

Typer IP-Acl

Denne delen av dokumentet beskriver ACL typer.

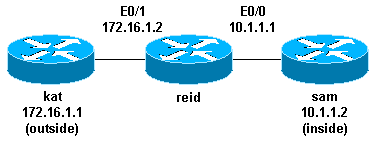

Nettverk Diagram

Standard Acl

Standard Acl-er den eldste typen av ACL. De dateres tilbake til så tidlig som Ciscos IOS-Programvare Utgivelsen 8.3. Standard Acl styre trafikken ved sammenligning av kilde-adressen til IP-pakker til adressene som er konfigurert i ACL.

Dette er kommandosyntaksen format på en standard ACL.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

I all programvare utgivelser, i access-list-nummer kan være alt fra 1 til 99. I Ciscos IOS-Programvare Utgivelsen 12.0.1, standard Acl begynne å bruke andre tall (1300 å 1999). Disse ekstra tallene er referert til som utvidet IP-Acl. Ciscos IOS-Programvare Utgivelsen 11.2 lagt til muligheten til å bruke navn på listen i standard Acl.

Etter ACL er definert, må det legges til interface (innkommende eller utgående)., I begynnelsen av programvare utgivelser, ut var standard når et søkeord ut eller inn, var ikke spesifisert. Retningen må være angitt i senere programvare utgivelser.

interface <interface>ip access-group number {in|out}

Dette er et eksempel på bruk av en standard ACL for å blokkere all trafikk unntatt fra kilde 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Utvidet Acl

Utvidet Acl ble innført i Ciscos IOS-Programvare Utgivelsen 8.3., Utvidet Acl styre trafikken ved sammenligning av kilde-og mål-adresser til IP-pakker til adressene som er konfigurert i ACL.

Dette er kommandosyntaksen format utvidet Acl. Linjene er pakket inn her for avstand hensyn.

IP

ICMP

TCP

UDP

I all programvare utgivelser, i access-list-nummer kan være mellom 100 og 199. I Ciscos IOS-Programvare Utgivelsen 12.0.1, utvidet Acl begynne å bruke andre tall (2000 til 2699). Disse ekstra tallene er referert til som utvidet IP-Acl. Ciscos IOS-Programvare Utgivelsen 11.,2 lagt til muligheten til å bruke navn på listen i lengre Acl.

verdien av 0.0.0.0/255.255.255.255 kan være angitt som helst. Etter ACL er definert, må det legges til interface (innkommende eller utgående). I begynnelsen av programvare utgivelser, ut var standard når et søkeord ut eller inn, var ikke spesifisert. Retningen må være angitt i senere programvare utgivelser.

interface <interface> ip access-group {number|name} {in|out}

Dette utvidet ACL-brukes til å tillate trafikk på 10.1.1.,x nettverk (inne), og til å få ping svar fra utsiden, samtidig som den forhindrer uønsket pings fra folk utenfor, slik at all annen trafikk.

Merk: Enkelte programmer, for eksempel network management krever pings for en keepalive-funksjon. Hvis dette er tilfelle, kan du ønsker å begrense, blokkere innkommende pings eller være mer detaljert i lov/nektet IPs.

Lås og Nøkkel (Dynamisk Acl)

Lås og nøkkel, også kjent som dynamic Acl, ble introdusert i Ciscos IOS-Programvare Utgivelsen 11.1. Denne funksjonen er avhengig av Telnet, autentisering (lokalt eller eksternt), og utvidet Acl.,

Lås og nøkkel konfigurasjon starter med anvendelse av en utvidet ACL til å blokkere trafikk gjennom ruteren. Brukere som ønsker å traversere ruteren er blokkert av den utvidede ACL til de Telnet til ruteren og er godkjent. Telnet-forbindelse så synker og en single-entry dynamisk ACL er lagt til i utvidet ACL som finnes. Dette tillater trafikk for et bestemt tidsrom; inaktiv og absolutt tidsavbrudd er mulig.

Dette er kommandosyntaksen format for lås og nøkkel konfigurasjon med lokal godkjenning.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

The single-entry ACL i denne kommandoen er dynamisk lagt til ACL som eksisterer etter godkjenning.

Dette er et grunnleggende eksempel på lås og nøkkel.

Etter at brukeren på 10.1.1.2 gjør en Telnet-forbindelse til 10.1.1.1, dynamisk ACL er brukt. Tilkoblingen deretter falt, og brukeren kan gå til 172.16.1.x nettverk.

IP Heter Acl

IP heter Acl ble innført i Ciscos IOS-Programvare Utgivelsen 11.2. Dette gjør at standard og utvidet Acl gis navn i stedet for tall.,

Dette er kommandosyntaksen format for IP heter Acl.

ip access-list {extended|standard} name

Dette er en TCP-eksempel:

Dette er et eksempel på bruk av en navngitt ACL for å blokkere all trafikk unntatt Telnet-forbindelse fra verten 10.1.1.2 til å være vert for 172.16.1.1.

Refleksive Acl

Refleksive Acl ble innført i Ciscos IOS-Programvare Utgivelsen 11.3. Refleksiv Acl tillate IP-pakker som skal filtreres basert på øverste lag økt informasjon., De er vanligvis brukt til å tillate utgående trafikk, og for å begrense innkommende trafikk i respons til økter som oppstår inne i ruteren.

Refleksive Acl kan defineres bare med utvidet kalt IP-Acl. De kan ikke være angitt med nummerert eller standard som heter IP-Acl-er, eller med andre protokollen Acl. Refleksiv Acl kan brukes i forbindelse med andre standard og statisk utvidet Acl.

Dette er syntaksen for ulike refleksive ACL-kommandoer.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Dette er et eksempel på tillat ICMP-utgående og inngående trafikk, mens bare tillater TCP trafikk som har initiert fra innsiden, annen trafikk blir nektet.

Tid-Basert Acl Bruke Tid Varierer

Tid-basert Acl ble innført i Ciscos IOS-Programvare Utgivelsen 12.0.1.T. Mens tilsvarende utvidet Acl-er i funksjon, kan de brukes for tilgangskontroll basert på tid. En tidsperiode som er opprettet som definerer bestemte tider av dagen og uken for å gjennomføre tid-basert Acl., Tidsperioden er identifisert med navn og deretter refereres til av en funksjon. Derfor tid finnes det restriksjoner på funksjon i seg selv. Den tidsperiode som er avhengig av ruteren systemklokken. Ruteren klokke kan brukes, men den funksjonen fungerer best med Network Time Protocol (NTP) synkronisering.

Dette er tid-basert ACL-kommandoer.,

I dette eksempelet, en Telnet-forbindelse er tillatt fra innsiden til utsiden nettverk på mandag, onsdag og fredag i kontortiden:

Kommentert IP-ACL Oppføringer

Kommentert IP-ACL oppføringer som ble innført i Ciscos IOS-Programvare Utgivelsen 12.0.2.T. Kommentarer gjøre Acl-er enklere å forstå, og kan brukes til standard eller utvidet IP-Acl.

Dette er kommentert navn IP-ACL kommandosyntaks.

ip access-list {standard|extended} access-list-name remark remark

Dette er kommentert nummerert IP-ACL kommandosyntaks.,

access-list access-list-number remark remark

Dette er et eksempel på kommenterer en nummerert ACL.

Kontekst-Basert Access Control

Kontekst-basert access control (CBAC) ble innført i Ciscos IOS-Programvare Utgivelsen 12.0.5.T og krever Cisco IOS-funksjonen Brannmur sett. CBAC inspiserer trafikk som reiser gjennom brannmuren for å oppdage og behandle statlig informasjon for TCP-og UDP-økter. Denne tilstanden informasjon som er brukt for å lage midlertidige åpninger i lister av brannmuren., Konfigurere ip-inspisere lister i retningen av flyten av trafikk initiation for å tillate tilbake trafikk og flere datatilkoblinger for tillatt økten, økter som stammer fra det beskyttede interne nettverket, for å gjøre dette.

Dette er syntaksen for CBAC.

ip inspect name inspection-name protocol

Dette er et eksempel på bruk av CBAC for å kontrollere utgående trafikk. Utvidet ACL 111 normalt blokkere tilbake trafikk annet enn ICMP uten CBAC åpne hull for retur trafikk.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Proxy-Godkjenning

proxy-Godkjenning ble innført i Ciscos IOS-Programvare Utgivelsen 12.0.5.T. Dette krever at du har Cisco IOS-funksjonen Brannmur sett. Godkjenning proxy-server brukes til å godkjenne innkommende eller utgående brukere, eller begge deler. Brukere som vanligvis er blokkert av en ACL kan bringe opp en nettleser til å gå gjennom brannmuren og godkjennes på en TACACS+ eller RADIUS-server., Serveren går ekstra ACL oppføringer ned til ruteren for å la brukerne gjennom etter godkjenning.

proxy-Godkjenning er lik lås og nøkkel (dynamisk Acl). Disse er forskjellene:

-

Lås og nøkkel er slått på som en Telnet-tilkobling til ruteren. Godkjenning proxy er slått på ved HTTP gjennom ruteren.

-

proxy-Godkjenning må bruke en ekstern server.

-

proxy-Godkjenning kan håndtere tillegg av flere dynamiske lister. Lås og nøkkel kan bare legge til én.,

-

proxy-Godkjenning har en absolutt timeout, men ingen idle-timeout. Lås og nøkkel har begge deler.

Se til Cisco Secure Integrert Programvare Konfigurasjon Kokebok for eksempler på proxy-godkjenning.

Turbo Acl

Turbo Acl ble innført i Ciscos IOS-Programvare Utgivelsen 12.1.5.T og finnes bare på 7200, 7500, og andre høyteknologiske plattformer. Turbo ACL-funksjonen er utviklet for å behandle Acl-er mer effektivt for å forbedre ruter ytelse.

Bruk access-liste utarbeidet kommando for turbo-Acl., Dette er et eksempel på en samlet ACL.

Etter standard eller utvidet ACL er definert, kan du bruke den globale konfigurasjonen kommando for å kompilere.

vis tilgang-liste utarbeidet kommandoen viser statistikk om ACL.

Distribuert Tid-Basert Acl

Distribuert tid-basert Acl ble innført i Ciscos IOS-Programvare Utgivelsen 12.2.2.T for å gjennomføre tid-basert Acl på VPN-aktivert 7500 series rutere. Før innføringen av distribuert tid-basert ACL-funksjon, tid-basert Acl var ikke støttes på linje kort for Cisco 7500 series rutere., Hvis tid-basert Acl var konfigurert, de oppførte seg som vanlig Acl. Hvis et grensesnitt på en linje kortet ble konfigurert med gang-basert Acl, pakkene slått inn i grensesnittet ikke var fordelt slått gjennom linjen kort, men videresendt til rute-prosessor for å behandle.

syntaksen for distribuert tid-basert Acl-er den samme som for tiden-basert Acl med tillegg av kommandoene i forhold til status på Inter-Prosessor Communication (IPC) meldinger mellom rute-prosessor og linje-kortet.,

debug time-range ipc show time-range ipc clear time-range ipc

Få Acl

Motta Acl-er brukt for å øke sikkerheten på Cisco 12000 rutere med beskyttelse av gigabit-rute-prosessor (GRP) på ruteren fra unødvendig og potensielt nefarious trafikk. Motta Acl ble lagt inn som en spesiell waiver til vedlikehold gass for Cisco IOS-Programvare Utgivelsen 12.0.21S2 og integrert i 12.0(22)S. Se GSR: Få Tilgang Kontroll-Lister for ytterligere informasjon.,

Infrastructure Protection Acl

Infrastruktur Acl-er brukt for å minimere risikoen og effekten av direkte infrastruktur angrep av eksplisitt tillatelse av bare autorisert trafikk til infrastruktur, utstyr og som samtidig tillater alle andre transitt-trafikk. Se til å Beskytte Din Kjerne: Infrastructure Protection tilgangskontroll for ytterligere informasjon.

Transitt Acl

Transitt Acl-er brukt for å øke sikkerheten på nettverket fordi de eksplisitt i tillatelsen kreves kun trafikk til ditt nettverk., Se Transitt Access Control Lists: Filtrering på Kanten for ytterligere informasjon.