ゼロデイ(0day)エクスプロイトとは

ゼロデイ(0day)エクスプロイトは、ソフトウェアベンダーまたはウイルス対策ベンダーには知られていないソフトウェアの脆弱性を標的としたサイバー攻撃です。 攻撃者は、ソフトウェアの脆弱性を緩和することに関心のある当事者よりも前に発見し、すぐに悪用を作成し、攻撃に使用します。 このような攻撃は、防御が整っていないため、成功する可能性が高いです。 このゼロデイ攻撃しつつ厳しい安全保障を脅威で,

一般的な攻撃方法としては、遍在性による共通の標的であるWebブラウザや、添付ファイルを開くアプリケーションや、Word、Excel、PDF、Flashなどの特定のファイルタイプの脆弱性を悪用する電子メール添付ファイルなどがあります。

関連する概念は、ゼロデイマルウェアです-特定のウイルス対策ソフトウェアの署名がまだ利用できないコンピュータウイルスであり、署名ベースのウ

ゼロデイエクスプロイトの典型的なターゲットは次のとおりです。

- 政府部門。

- 大企業。,

- 知的財産などの貴重なビジネスデータにアクセスできる個人。

- ブラウザやオペレーティングシステムなどの脆弱なシステムを使用する多数のホームユーザー。 ハッカーが使用脆弱性と妥協のコンピュータや大規模なbotnets.

- ハードウェアデバイス、ファームウェア、モノのインターネット(IoT)。

- 場合によっては、政府はゼロデイ攻撃を使用して、自然の安全を脅かす個人、組織、または国を攻撃します。,

ゼロデイの脆弱性はさまざまな当事者にとって価値があるため、組織は脆弱性を発見した研究者に支払う市場が存在します。 この”白い市場”に加えて、ゼロデイの脆弱性が公開されることなく、数十万ドルまで取引される灰色と闇の市場があります。,

ゼロデイ攻撃の例

ゼロデイ攻撃の知名度の高い例には、次のものがあります。

-

- Stuxnet:この悪意のあるコンピュータワームは、イラン、インド、インドネシアを含むいくつかの国で製造目的で使用されるコンピュータを対象としています。 主要な目標は、イランの核計画を混乱させるつもりで、イランのウラン濃縮工場でした。のゼロデイの脆弱性が存在したソフトウェアを走産業用コンピュータとプログラマブルロジックコントローラ(Plc)、Microsoft Windowsの場合です。, このワームは、Siemens Step7ソフトウェアの脆弱性によってPlcに感染し、Plcは組立ライン機械で予期しないコマンドを実行し、核物質を分離するために使用される遠心分離機を妨害しました。

- ソニーゼロデイ攻撃:ソニーピクチャーズは、2014年後半にゼロデイ悪用の犠牲者でした。 この攻撃は、ソニーのネットワークを不自由にし、ファイル共有サイト上の機密企業データのリリースにつながりました。 侵害されたデータには、今後の映画、事業計画、およびソニーの上級幹部の個人メールアドレスの詳細が含まれていました。, ソニーの攻撃で悪用された正確な脆弱性の詳細は不明のままです。

- RSA:2011年に、ハッカーは、セキュリティ会社RSAのネットワークへのアクセスを得るために、Adobe Flash Playerのその後のパッチ未適用の脆弱性を使用しました。 攻撃者のeメールでお知らせExcel表計算シートの添付を小グループのRSA。 のスプレッドシート含まれる組込みFlashファイルと搾取され、ゼロ-日Flashの脆弱性が存在します。 時の従業員のト攻撃を受けた設置のポイズン-アイビーリモート管理ツールをコントロールしなければならしています。,攻撃者がネットワークにアクセスすると、攻撃者は機密情報を検索し、それをコピーし、制御している外部サーバーに送信しました。 RSAは、盗まれたデータの中に、機密データやデバイスへのアクセスのために世界中で使用されている同社のSecurID二要素認証製品に関連する機密情報があったことを認めました。

- オペレーションオーロラ:この2009年のゼロデイエクスプロイトは、Google、Adobe Systems、Yahoo、ダウケミカルを含むいくつかの大手企業の知的財産を対象としています。, この脆弱性はInternet ExplorerとPerforceの両方に存在していましたが、後者はGoogleがソースコードを管理するために使用していました。

ゼロデイ脆弱性検出

定義により、ゼロデイ悪用に対するパッチやウイルス対策シグネチャはまだ存在しないため、検出が困難です。 ただし、未知のソフトウェアの脆弱性を検出する方法はいくつかあります。

脆弱性スキャン

脆弱性スキャンは、いくつかのゼロデイの悪用を検出することができます。, 脆弱性スキャンソリューションを提供するセキュリティベンダーは、ソフトウェアコードに対する攻撃をシミュレートし、コードレビューを実施し、ソフトウェア

このアプローチでは、すべてのゼロデイ悪用を検出できません。 組織は、スキャンの結果に基づいて行動し、コードレビューを実行し、悪用を防ぐためにコードをサニタイズする必要があります。 実際には、ほとんどの組織は新たに発見された脆弱性への対応が遅くなりますが、攻撃者はゼロデイの悪用を非常に迅速に悪用することができます。,

パッチ管理

もう一つの戦略は、新たに発見されたソフトウェアの脆弱性に対してできるだけ早くソフトウェアパッチを展開することです。 このを止めさせることはできませんのゼロデイ攻撃に迅速に応のパッチおよびソフトウェアのアップグレードを大幅に低減できることリスクの攻撃ができます。

ただし、セキュリティパッチの展開を遅らせる可能性がある要因は三つあります。 ソフトウェアベンダーへの脆弱性を発見す開発パッチおよびユーザーへ配信します。 また、パッチが組織システムに適用されるまでに時間がかかることもあります。, このプロセスが長くなればなるほど、ゼロデイ攻撃のリスクは高くなります。

入力検証とサニタイズ

入力検証は、脆弱性スキャンとパッチ管理に固有の多くの問題を解決します。 システムにパッチを適用したり、時間がかかるコードプロセスをサニタイズしたりしている間、組織は保護されていません。 により運営されています。セキュリティの専門家であり、柔軟対応できるように対応し、かつ新たな脅威。

ゼロデイ攻撃を防ぐ最も効果的な方法の一つは、ネットワークエッジにweb application firewall(WAF)をデプロイすることです。, は、WAFレビ受信する交通ィウ悪意のある入力が対象ィ脆弱性があります。

さらに、ゼロデイ攻撃との闘いにおける最も最近の進歩は、runtime application self-protection(RASP)です。 RASPエージェントはアプリケーション内に座り、実行時にアプリケーションコードのコンテキストを使用して要求ペイロードを調べ、要求が正常か悪意のあるか,

Zero-day initiative

闇市場で情報を販売するのではなく、脆弱性を責任を持って開示したセキュリティ研究者に報酬を与えるために設立されたプログラム。 その目的は幅広い地域の脆弱性研究者を発見できるセキュリティ脆弱性前ハッカー、アラートソフトウェアベンダー

Imperva Web Application Firewallがゼロデイエクスプロイトにどのように役立つかを参照してください。

Impervaゼロデイ脅威の軽減

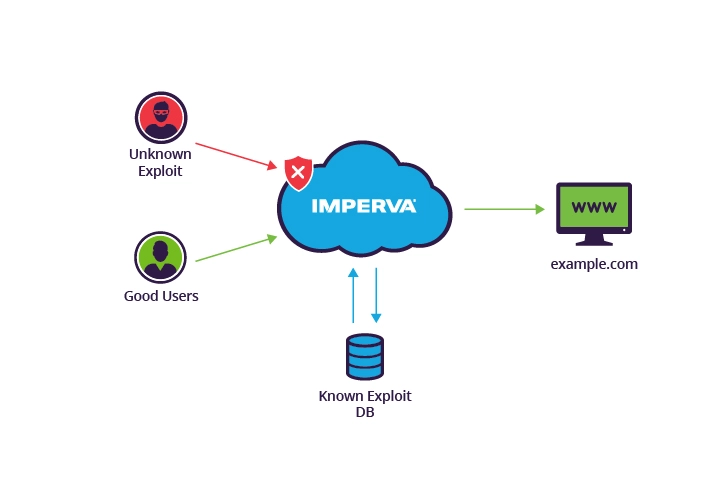

脆弱性スキャンとパッチ管理は、ゼロデイ攻撃の部分的な解決策です。, また、パッチやコード修正を開発して適用するのにかかる時間のために、脆弱性の大きな窓を作り出します。ImpervaのWeb Application Firewall(WAF)は、ネットワークのエッジに展開されたマネージド入力検証サービスで、受信トラフィックをインテリジェントにフィルタリングおよび検証し、ネットワークエッジでの攻撃をブロックします。

Imperva RASPは、ゼロデイ攻撃との戦いにおける最新のイノベーションです。, LangSecを活用する特許取得済みの文法ベースの技術を使用して、RASPは、アプリケーションが署名やパッチなしで自分自身を守ることができます-デフォルトで

ImpervaクラウドベースのWAFは、クラウドソーシングセキュリティを使用して新しい脅威を特定することにより、ゼロデイ攻撃をブロックします