はじめに

このドキュメントでは、IPアクセスコントロールリスト(Acl)がネットワークト また、IP ACLタイプ、機能の可用性、およびネットワークでの使用例についての簡単な説明も含まれています。 より高度なCisco IOS®IP ACL機能のいくつかのサポートを判断するために、Software Advisor(登録ユーザのみ)ツールにアクセスします。

RFC1700![]() よく知られているポートの割り当てられた番号が含まれています。, RFC1918

よく知られているポートの割り当てられた番号が含まれています。, RFC1918![]() プライベートインターネットのアドレス割り当て、通常はインターネット上で見られるべきではないIPアドレスが含まれています。 注:Aclは、ネットワークアドレス変換NATまたは暗号化へのトラフィックの定義、AppleTalkやIPXなどの非IPプロトコルのフィルタリングなど、IPトラフィックをフィルタリングする目的以外にも使用される場合があります。 これらの機能についての説明は、このドキュメントの範囲外です。

プライベートインターネットのアドレス割り当て、通常はインターネット上で見られるべきではないIPアドレスが含まれています。 注:Aclは、ネットワークアドレス変換NATまたは暗号化へのトラフィックの定義、AppleTalkやIPXなどの非IPプロトコルのフィルタリングなど、IPトラフィックをフィルタリングする目的以外にも使用される場合があります。 これらの機能についての説明は、このドキュメントの範囲外です。

前提条件

要件

このドキュメントには、特定の前提条件はありません。, 説明されている概念は、cisco IOS®ソフトウェアリリース8.3以降にあります。 これは各アクセスリスト機能の下で注意されます。

使用されるコンポーネント

このドキュメントでは、さまざまなタイプのAclについて説明します。 その結果、それぞれが現在からCisco IOSソフトウェアリリース8.3及びその他の導入以降のソフトウェアリリースなどで行っています。 これは、各タイプの議論に記載されています。

このドキュメントの情報は、特定のラボ環境のデバイスから作成されました。 すべての装置を使用してこの文書で始まったクリア(デフォルト)を設定します。, ネットワークが稼働中の場合は、コマンドの潜在的な影響を理解していることを確認してください。

規約

ドキュメント規約の詳細については、”Cisco Technical Tips規約”を参照してください。

ACLの概念

このセクションでは、ACLの概念について説明します。

マスク

マスクは、ip AclのIPアドレスとともに使用され、許可および拒否するものを指定します。 インターフェイス上のIPアドレスを設定するためのマスクは255で始まり、左側に大きな値を持ちますたとえば、IPアドレス209.165.202.129と255.255.255.224マスク。, IP Aclのマスクは逆のもので、たとえばmask0.0.0.255です。 このともいわれ、逆のマスクやワイルドカードマスクです。 マスクの値がバイナリ(0と1)に分割されると、トラフィックの処理で考慮されるアドレスビットが結果によって決定されます。 0はアドレスビットが考慮されなければならないことを示します(完全一致);マスク内の1は”don’t care”です。 この表では、概念をさらに説明します。

ACL逆マスクを決定するには、通常マスクを255.255.255.255から減算します。 この例では、ネットワークアドレス172に対して逆マスクが決定される。,16.1.0通常のマスクが255.255.255.0である場合。

-

255.255.255.255-255.255.255.0(通常マスク)=0.0.0.255(逆マスク)

これらのACLに相当するものに注意してください。

-

0.0.0.0/255.255.255.255のsource/source-wildcardは”any”を意味します。

-

10.1.1.2/0.0.0.0のソース/ワイルドカードは、”ホスト10.1.1.2″と同じです。

ACL Summarization

このリストでは、ACL最適化のために一連のネットワークを単一のネットワークに要約する方法について説明します。 これらのネットワーク。,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

最初の二つのオクテットと最後のオクテットは、各ネットワークで同じです。 この表は、これらを単一のネットワークに要約する方法の説明です。

前のネットワークの第三のオクテットは、各ビットのオクテットビット位置とアドレス値に応じて、この表に示すように書き込むことができます。,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0/21または192.168.32.0 255.255.248.0)。 三つの下位ビットのすべての八つの可能な組み合わせは、問題のネットワーク範囲に関連しています。 このコマンドは、このネットワークを許可するACLを定義 255.255.248.0(normal mask)を255.255.255.255から引くと、0.0.7.255が得られます。

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

さらなる説明のために、このネットワークセットを検討してください。,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

最初の二つのオクテットと最後のオクテットは、各ネットワークで同じです。 この表は、これらを要約する方法の説明です。

前のネットワークの第三のオクテットは、各ビットのオクテットビット位置とアドレス値に応じて、この表に示すように書き込むことができます。,3efcc695f”> 0

前の例とは異なり、これらのネットワークを単一のネットワークに要約することはできません。 それらが単一のネットワークに要約されている場合、彼らは192.168.144.0/21第三のオクテットに似た五つのビットがあるので。 この要約されたネットワーク192.168.144.0/21は、192.168.144.0から192.168.151.0までの範囲のネットワークをカバーしています。 これらのうち、192.168.144.0、192.168.145.0、192.168.150.0、および192.168.151.0ネットワークは、四つのネットワークの指定されたリストにありません。, 問題の特定のネットワークをカバーするには、最小二つの要約されたネットワークが必要です。 指定された四つのネットワークは、これら二つのネットワークに要約することができます。

この出力は、上記のネットワ

プロセスAcl

ルータに入ってくるトラフィックは、ルータでエントリが発生する順序に基づいてACLエントリと比較されます。 新しいステートメントがリストの最後に追加されます。 ルータは一致するまで見続けます。 ルータがリストの最後に到達したときに一致するものが見つからない場合、トラフィックは拒否されます。, このため、リストの一番上に頻繁にヒットするエントリがあるはずです。 許可されていないトラフィックに対する暗黙の拒否があります。 拒否エントリが一つだけの単一エントリACLは、すべてのトラフィックを拒否する効果があります。 または、すべてのトラフィックがブロックされています。 これら二つのAcl(101および102)は同じ効果をもたらします。

この例では、最後のエントリで十分です。 TCPにはTelnetが含まれ、IPにはTCP、ユーザーデータグラムプロトコル(UDP)、およびインターネット制御メッセージプロトコル(ICMP)が含まれるため、最初の三つのエントリ,

ポートとメッセージタイプの定義

ACLの送信元と宛先の定義に加えて、ポート、ICMPメッセージタイプ、およびその他のパラメータを定義できます。 よく知られているポートのための良い情報源はRFC1700![]() です。 ICMPメッセージタイプはRFC792

です。 ICMPメッセージタイプはRFC792![]() で説明されています。

で説明されています。

ルータは、既知のポートのいくつかに説明テキストを表示できます。 Aを使う? 助けを求めて

設定中、ルータは数値をより使いやすい値に変換します。, これはICMPメッセージタイプ番号を入力し、名前に番号を変換するためにルータを引き起こす例です。

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

になります

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Aclを適用します

aclを適用せずに定義できます。 ただし、Aclは、ルータのインターフェイスに適用されるまでは効果がありません。 トラフィックの送信元に最も近いインターフェイスにACLを適用することをお勧めします。, この例に示すように、送信元から宛先へのトラフィックをブロックしようとすると、ルータCのE1への送信リストではなく、ルータAのE0に着信ACLを トラフィックがDHCP要求に関連し、明示的に許可されていない場合、ipでDHCP要求を確認すると、送信元アドレスがs=0.0.0.0Ethernet1/0、d=255.255.255.255、len604、rcvd2UDP src=68、dst=67であるため、トラフィックはドロップされます。 送信元IPアドレスは0.0.0.0であり、宛先アドレスは255.255.255.255であることに注意してください。, 送信元ポートは68および宛先67です。 したがって、アクセスリストでこの種のトラフィックを許可する必要があります。注:UDPトラフィックが通過するには、UDPトラフィックもACLによって明示的に許可される必要があります。

In、Out、Inbound、Outbound、Source、およびDestinationを定義します

ルータでは、in、out、source、およびdestinationという用語を参照として使用します。 交通のルータと比較することができ交通の。, あなたはペンシルベニア州の法執行官だったし、メリーランド州からニューヨークに行くトラックを停止したい場合は、トラックのソースはメリーランド州であり、 バリケードは、ペンシルベニア州–ニューヨーク州境(out)またはメリーランド州–ペンシルベニア州境(in)で適用できます。

ルーターを参照する場合、これらの用語は次の意味を持ちます。

-

すでにルータを経由してインターフェイスを離れているアウトトラフィック。 ソースは、ルータの反対側にある場所であり、宛先はそれが行く場所です。,

-

インターフェイスに到着し、ルータを通過するイントラフィック。 ソースは、それがされている場所であり、宛先は、ルータの反対側に、それが行く場所です。 *Inboundアクセスリストがインバウンドの場合、ルータがパケットを受信すると、Cisco IOSソフトウェアはアクセスリストのcriteria文に一致するかどうかを確認します。 パケットが許可されると、ソフトウェアはパケットの処理を続行します。 パケットが拒否されると、ソフトウェアはパケットを破棄します。,*Outboundアクセスリストがアウトバウンドの場合、ソフトウェアはパケットを受信してアウトバウンドインターフェイスにルーティングした後、アクセスリストのcriteria文に一致するかどうかをチェックします。 パケットが許可さ パケットが拒否されると、ソフトウェアはパケットを破棄します。

IN ACLには、適用されるインターフェイスのセグメントに送信元があり、他のインターフェイスから送信先があります。, Out ACLには、適用されるインターフェイス以外のインターフェイスのセグメントに送信元があり、適用されるインターフェイスから送信先があります。

Aclを編集する

ACLを編集するときは、特別な注意が必要です。 たとえば、次に示すように、番号付きACLから特定の行を削除する場合は、ACL全体が削除されます。 番号付きAclを編集するには、ルータの設定をTFTPサーバまたはメモ帳などのテキストエディタにコピーします。 次に、変更を加えて設定をルータにコピーします。

これを行うこともできます。,

すべての削除はACLから削除され、ACLの最後に追加が行われます。 Cisco IOSでは、番号付き標準Aclまたは番号付き拡張AclにACL行をシーケンス番号で追加することもできます。 これは設定のサンプルです。

拡張ACLを次のように設定します。

ACLエントリを表示するには、show access-listコマンドを発行します。 10、20、30などのシーケンス番号もここに表示されます。

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

アクセスリスト101のエントリをシーケンス番号5で追加します。,例1:show access-listコマンドの出力では、シーケンス番号5ACLがaccess-list101の最初のエントリとして追加されます。

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

例2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

同様に標準アクセスリストの主な違いは、cisco iosでは、シーケンス番号ではなく、ipアドレスの降順でエントリが追加されることです。,この例では、IPアドレス192.168.100.0またはネットワーク10.10.10.0を許可する方法など、さまざまなエントリを示します。

アクセスリスト2のエントリを追加して、IPアドレス172.22.1.1を許可します。

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

このエントリは、ネットワークではなく特定のIPアドレスを優先するために、リストの先頭に追加されます。注:以前のAclは、ASA/PIXファイアウォールなどのセキュリティアプライアンスではサポートされていません。,既存のアクセスリスト設定に追加する場合、暗号マップを削除する必要はありません。 暗号マップを削除せずに直接追加すると、それがサポートされ、受け入れられます。既存のアクセスリストからaccess-listエントリを変更または削除する必要がある場合は、インターフェイスから暗号マップを削除する必要があります。 暗号マップを削除した後、アクセスリストにすべての変更を加え、暗号マップを再度追加します。, 暗号マップを削除せずにアクセスリストを削除するなどの変更を行った場合、これはサポートされず、予測不可能な動作になる可能性があります。

トラブルシューティング

インターフェイスからACLを削除するにはどうすればよいですか?

インターフェイスからACLを削除するには、この例に示すように、コンフィギュレーションモードに入り、access-groupコマンドの前にnoを入力します。

interface <interface> no ip access-group <acl-number> in|out

あまりにも多くのトラフィックが拒否されたときに何をしますか?,

あまりにも多くのトラフィックが拒否された場合は、リストのロジックを調べるか、追加のより広いリストを定義して適用してみてください。 Show ip access-listsコマンドは、どのACLエントリがヒットしたかを示すパケット数を提供します。 個々のACLエントリの最後にあるlogキーワードには、ポート固有の情報に加えて、ACL番号とパケットが許可または拒否されたかどうかが表示されます。 注:log-inputキーワードは、Cisco IOSソフトウェアリリース11.2以降、およびサービスプロバイダ市場向けに特別に作成された特定のCisco IOSソフトウェアリリース11.1ベースのソフトウェアに存在します。, 古いソフトウェアで正しく動作しないこのキーワードとなります。 このキーワー

Ciscoルータを使用するパケットレベルでデバッグするにはどうすればよいですか。

この手順では、デバッグプロセスについて説明します。 始める前に、現在適用されているAclがないこと、ACLがあること、および高速切り替えが無効になっていないことを確認してください。

メモ:トラフィックが多いシステムをデバッグする場合は、細心の注意を払ってください。 ACLを使用して特定のトラフィックをデバッグします。 しかし、プロセスとトラフィックの流れを確認してください。,

-

目的のデータを取得するには、access-listコマンドを使用します。

この例では、データキャプチャは宛先アドレス10.2.6.6または送信元アドレス10.2.6.6に設定されています。

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

関連するインターフェイスの高速切り替えを無効にします。 高速切り替えが無効でない場合にのみ、最初のパケットが表示されます。,

config interfaceno ip route-cache

-

現在の端末とセッションのデバッグコマンド出力とシステムエラーメッセージを表示するには、イネーブルモードで端末モデバッグプロセスを開始するには、debug ip packet101またはdebug ip packet101detailコマンドを使用します。

- デバッグプロセスを停止するには、enableモードでno debug allコマンドおよびinterface configurationコマンドを実行します。

-

キャッシュを再起動します。,

config interfaceip route-cache

IP Aclのタイプ

このセクションでは、ACLのタイプについて説明します。

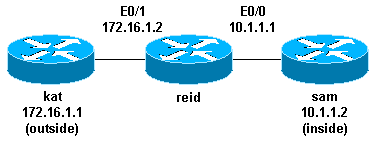

ネットワークダイアグラム

標準Acl

標準Aclは最も古いタイプのACLです。 それらはCisco IOSソフトウェアリリース8.3早くもにさかのぼります。 標準Aclは、IPパケットの送信元アドレスとACLで設定されたアドレスとの比較によってトラフィックを制御します。

これは標準ACLのコマンド構文フォーマットです。,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

すべてのソフトウェアリリースでは、access-list-numberには1から99までの任意の値を指定できます。 Cisco IOSソフトウェアリリース12.0.1では、標準Aclで追加の番号1300 1999が使用されるようになりました。 これらの追加の番号は、拡張IP Aclと呼ばれます。 Cisco IOSソフトウェアリリース11.2では、標準Aclでリスト名を使用する機能が追加されました。 ACLを定義した後、インターフェイス(受信または送信)に適用する必要があります。, 初期のソフ の方向を指定する必要があります降のソフトウェアリリースなどで行っています。

interface <interface>ip access-group number {in|out}

これは、ソース10.1.1からのトラフィックを除くすべてのトラフィックをブロックするための標準ACLの使用例です。x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

拡張Acl

拡張AclはCisco IOSソフトウェアリリース8.3で導入されました。, 拡張Aclは、IPパケットの送信元アドレスと宛先アドレスをACLで設定されたアドレスと比較することによってトラフィックを制御します。 これは、拡張Aclのコマンド構文形式です。 ラインに包まれたここで間隔に配慮し h4>IP

ICMP

TCP

UDP

すべてのソフトウェアリリースでは、access-list-numberを100 199にできます。 Cisco IOSソフトウェアリリース12.0.1では、拡張Aclで追加の番号2000 2699が使用されるようになりました。 これらの追加の番号は、拡張IP Aclと呼ばれます。 Cisco IOSソフトウェアリリース11.,2拡張Aclでリスト名を使用する機能が追加されました。

0.0.0.0/255.255.255.255の値はanyとして指定できます。 ACLを定義した後、インターフェイス(受信または送信)に適用する必要があります。 初期のソフ の方向を指定する必要があります降のソフトウェアリリースなどで行っています。

interface <interface> ip access-group {number|name} {in|out}

この拡張ACLは、10.1.1のトラフィックを許可するために使用されます。,xネットワーク(内部)および外部からのping応答を受信し、外部の人々からの迷惑なpingを防ぎ、他のすべてのトラフィックを許可します。

注:ネットワーク管理などの一部のアプリケーションでは、キープアライブ機能にpingが必要です。 このような場合は、受信pingのブロックを制限するか、許可/拒否Ipでより細かくすることができます。 h3>ロックおよびキー(動的Acl)

ロックおよびキー、別名ダイナミックAclは、Cisco IOSソフトウェアリリース11.1で導入されました。 この機能は、Telnet、認証ローカルまたはリモート、および拡張Aclに依存します。,ロックおよびキーの設定は、ルータを介したトラフィックをブロックする拡張ACLの適用から始まります。 ルータをトラバースするユーザは、ルータにTelnetで接続して認証されるまで拡張ACLによってブロックされます。 Telnet接続はそれから落ち、単一エントリ動的ACLは存在する拡張ACLに追加されます。 これにより、特定の期間のトラフィックが許可され、アイドル状態と絶対タイムアウトが可能です。

これは、ローカル認証によるロックおよびキー設定のコマンド構文形式です。,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

このコマンドのシングルエントリACLは、認証後に存在するACLに動的に追加されます。

これはロックとキーの基本的な例です。

10.1.1.2のユーザが10.1.1.1へのTelnet接続を行った後、動的ACLが適用されます。 その後、接続が切断され、ユーザは172.16.1に移動できます。xネットワーク。

Ip Named Acl

IP named AclはCisco IOSソフトウェアリリース11.2で導入されました。 これにより、標準Aclおよび拡張Aclに番号の代わりに名前を付けることができます。,

これは、Aclという名前のIPのコマンド構文フォーマットです。

ip access-list {extended|standard} name

これはTCPの例です。

これはホスト10.1.1.2からホスト172.16.1.1へのTelnet接続を除くすべてのトラフィックをブロックするための名前付きACLの使用の例です。

反射Acl

反射AclはCisco IOSソフトウェアリリース11.3で導入されました。 再帰Aclにより、上位レイヤーのセッション情報に基づいてIPパケットをフィルタリングできます。, 彼らは一般的に使用する往路交通制限インバウンドの交通に対応セッション発祥の場合を例に説明します。 再帰Aclは、拡張名付きIP Aclでのみ定義できます。 これらは、番号付きまたは標準の名前付きIP Acl、または他のプロトコルAclでは定義できません。 再帰Aclは、他の標準および静的拡張Aclと組み合わせて使用できます。

これは、さまざまな再帰ACLコマンドの構文です。,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

これはICMPの発信および受信トラフィックの許可の例ですが、内部から開始したTCPトラフィックのみを許可し、他のトラフィックは拒否されます。 H3>時間範囲を使用した時間ベースのAcl

時間ベースのAclは、Cisco IOSソフトウェアリリース12.0.1で導入されました。T.機能の拡張Aclに似ていますが、時間に基づいてアクセス制御を可能にします。 時間ベースのAclを実装するために、日と週の特定の時間を定義する時間範囲が作成されます。, 時間範囲は名前によって識別され、次に関数によって参照されます。 したがって、関数自体には時間制限が課されます。 時間範囲は、ルータのシステムクロックに依存します。 ルータクロックは使用できますが、この機能はNetwork Time Protocol(NTP)同期に最適です。

これらは時間ベースのACLコマンドです。, この例では、月曜日、水曜日、および金曜日の営業時間内に、内部から外部ネットワークへのTelnet接続が許可されています。

Commented IP ACLエントリ

Commented IP ACLエントリは、Cisco IOSソフトウェアリリース12.0.2で導入されました。T.コメントはAclを理解しやすくし、標準IP Aclまたは拡張IP Aclに使用できます。

これはコメントされた名前IP ACLコマンド構文です。

ip access-list {standard|extended} access-list-name remark remark

これは、コメント番号の付いたIP ACLコマンド構文です。,

access-list access-list-number remark remark

これは、番号付きACLをコメントする例です。 H3>コンテキストベースのアクセス制御CBACはCisco IOSソフトウェアリリース12.0.5で導入されました。Cisco IOSファイアウォール機能セットが必要です。 CBACは、ファイアウォールを通過するトラフィックを検査して、TCPおよびUDPセッションの状態情報を検出および管理します。 この状態情報は、ファイアウォールのアクセスリストに一時的な開口部を作成するために使用されます。, 許可されたセッション、保護された内部ネットワークの内でから起きたセッションのための帰りのトラフィックそして付加的なデータ接続を許可する

これはCBACの構文です。

ip inspect name inspection-name protocol

これは送信トラフィックを点検するためにCBACの使用の例です。 拡張ACL111は、通常、戻りトラフィックのCBAC開口部なしでICMP以外の戻りトラフィックをブロックします。,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

認証プロキシ

認証プロキシはCisco IOSソフトウェアリリース12.0.5で導入されました。これには、Cisco IOS Firewall機能セットが必要です。 認証プロキシのよくある認証者の認証に使用するインバウンドまたは海外のユーザーたりするかもしれません。 通常ACLによってブロックされているユーザは、ブラウザを起動してファイアウォールを通過し、TACACS+またはRADIUSサーバで認証できます。, サーバは認証の後でユーザを許可するためにルータに付加的なACLエントリを渡します。認証プロキシは、ロックとキー(動的Acl)に似ています。 これらの違いは次のとおりです。

-

Lock and keyは、ルータへのTelnet接続によってオンになります。 認証プロキシのよくある電源を入れてHTTPの場合を例に説明します。

-

認証プロキシは外部サーバーを使用する必要があります。

-

認証プロキシは、複数の動的リストの追加を処理できます。 ロックとキーは一つだけを追加できます。,

-

認証プロキシには絶対タイムアウトがありますが、アイドルタイムアウトはありません。 ロックとキーの両方があります。

認証プロキシの例については、Cisco Secure Integrated Software Configuration Cookbookを参照してください。

Turbo Acl

Turbo AclはCisco IOSソフトウェアリリース12.1.5で導入されました。Tとのみ7200、7500、および他のハイエンドのプラットフォーム上で発見されています。 Turbo ACL機能は、ルータのパフォーマンスを向上させるためにAclをより効率的に処理するように設計されています。 turbo Aclにはaccess-listコンパイル済みコマンドを使用します。, これはコンパイルされたACLの例です。 標準ACLまたは拡張ACLが定義された後、コンパイルするためにグローバル設定コマンドを使用して下さい。

show access-listコマンドは、ACLに関する統計情報を表示します。

分散時間ベースのAcl

分散時間ベースのAclは、Cisco IOSソフトウェアリリース12.2.2で導入されました。VPN対応の7500シリーズルータに時間ベースのAclを実装するため。 分散時間ベースACL機能が導入される前は、時間ベースAclはCisco7500シリーズルータのラインカードではサポートされていませんでした。, 時間ベースのAclが設定されている場合は、通常のAclとして動作します。 ラインカード上のインターフェイスが時間ベースのAclで設定されている場合、インターフェイスに切り替えられたパケットは、ラインカードを介して切り替えら 分散時間ベースAclの構文は、時間ベースAclの構文と同じで、ルートプロセッサとラインカード間のInter Processor Communication(IPC;プロセッサ間通信)メッセージのステータスに関するコ,

debug time-range ipc show time-range ipc clear time-range ipc

Receive Acl

Receive Aclは不必要で、可能性としては極悪なトラフィックからのルータのギガビットルートプロセッサ(GRP)の保護によってCisco12000ルータのセキュリティを高めるために使用されます。 受信Aclは、cisco IOSソフトウェアリリース12.0.21S2のメンテナンススロットルに特別な免除として追加され、12.0(22)Sに統合されました。,

Infrastructure Protection Acl

Infrastructure Aclは、他のすべてのトラフィックを許可しながら、インフラ機器への許可されたトラフィックのみを明示的に許可することによって、直接インフラストラクチャ攻撃のリスクと有効性を最小限に抑えるために使用されます。 詳細については、Core:Infrastructure Protectionアクセス制御リストの保護を参照してください。

トランジットAcl

トランジットAclは、ネットワークまたはネットワークへの必要なトラフィックのみを明示的に許可するため、ネットワークセキュリティ, 詳細については、”Transit Access Control Lists:Filtering at Your Edge”を参照してください。