Mitä on zero-päivä (0 päivää) hyödyntää

zero-päivä (0 päivää) hyödyntää cyber hyökkäys kohdistaminen-ohjelmiston haavoittuvuus, joka on tuntematon ohjelmiston toimittajan tai anti-virus myyjät. Hyökkääjä paikkoja ohjelmiston haavoittuvuutta, ennen kuin kaikki osapuolet kiinnostuneita lieventää se, luo nopeasti hyväkseen, ja käyttää sitä hyökkäykseen. Tällaiset hyökkäykset onnistuvat hyvin todennäköisesti, koska puolustukset eivät ole kunnossa. Tämä tekee nollapäivähyökkäyksistä vakavan turvallisuusuhan.,

Tyypillinen hyökkäystapoja ovat Web-selaimet, jotka ovat yhteisiä tavoitteita, koska niiden kattavuus, ja sähköpostin liitetiedostoja, jotka hyödyntävät haavoittuvuuksia sovelluksen avaaminen liitetiedoston, tai erityisiä tiedostotyyppejä, kuten Word -, Excel -, PDF-tai Flash.

asiaan liittyvä käsite on nollapäiväinen haittaohjelmisto-tietokonevirus, jolle ei ole vielä saatavilla erityisiä virustorjuntaohjelmiston allekirjoituksia, joten allekirjoitukseen perustuva virustorjuntaohjelma ei voi pysäyttää sitä.

Tyypillinen tavoitteet zero-day exploit ovat:

- ministeriöiden.

- suuryritykset.,

- henkilöt, joilla on pääsy arvokkaisiin liiketoimintatietoihin, kuten teollis-ja tekijänoikeuksiin.

- suuri määrä haavoittuvaa järjestelmää käyttäviä kotikäyttäjiä, kuten selain tai käyttöjärjestelmä. Hakkerit voivat käyttää haavoittuvuuksia tietokoneiden vaarantamiseen ja massiivisten bottiverkkojen rakentamiseen.

- Laitteistolaitteet, firmware ja esineiden Internet (IoT).

- joissakin tapauksissa hallitukset käyttävät zero-day hyödyntää hyökkäys yksilöitä, organisaatioita tai valtioita, jotka uhkaavat heidän luonnollinen turvallisuus.,

Koska nollapäivän haavoittuvuuksia on arvokasta eri osapuolille, on olemassa markkinat, jossa organisaatiot maksavat tutkijat, jotka löytää haavoittuvuuksia. Lisäksi tämä ’valkoinen markkinoilla, siellä ovat harmaa ja musta markkinoilla, joilla nollapäivän haavoittuvuuksia ovat kaupankäynnin kohteena ilman julkistamista, jopa satoja tuhansia dollareita.,

Esimerkkejä nollapäivähyökkäyksiltä

Jotkut korkean profiilin esimerkkejä nollapäivän hyökkäykset ovat:

-

- Stuxnet: Tämä ilkeä tietokoneen mato suunnattu tietokoneiden valmistuksessa käytetyn tarkoituksiin useissa maissa, kuten Iran, Intia ja Indonesia. Ensisijainen kohde olivat Iranin uraanin rikastuslaitokset, joiden tarkoituksena oli häiritä maan ydinohjelmaa.Nollapäivän haavoittuvuuksia olemassa ohjelmisto käynnissä teollisuuden tietokoneet tunnetaan ohjelmoitavat logiikat (Plc), joka oli Microsoft Windows., Mato tartunnan Logiikoiden kautta haavoittuvuuksia Siemens Step7-ohjelmisto, jolloin Plc suorittaa odottamattomat komennot kokoonpanolinjalla koneiden, sabotoi sentrifugeja käytetään erottamaan ydinmateriaalia.

- Sony zero-day attack: Sony Pictures joutui nollapäiväisen hyväksikäytön uhriksi loppuvuodesta 2014. Hyökkäys lamautti Sonyn verkon ja johti arkaluontoisten yritystietojen julkaisemiseen tiedostonjakosivustoilla. Paljastuneet tiedot sisälsivät tietoja tulevista elokuvista, liiketoimintasuunnitelmista ja Sonyn ylempien johtajien henkilökohtaisista sähköpostiosoitteista., Sonyn iskussa hyväksikäytetyn tarkan haavoittuvuuden yksityiskohdat eivät ole vielä selvillä.

- RSA: Vuonna 2011, hakkerit käyttää sitten-unpatched haavoittuvuutta Adobe Flash Player päästä verkkoon tietoturvayhtiö RSA. Hyökkääjät lähettivät Excel-taulukkolaskentaliitteitä sisältäviä sähköposteja pienille ryhmille RSA: n työntekijöitä. Laskentataulukoissa oli upotettu Flash-tiedosto, joka hyödynsi nollapäiväisen Flash-haavoittuvuuden. Kun yksi työntekijöistä avasi taulukkolaskenta, hyökkäsi asentanut Poison Ivy remote administration tool vallata tietokoneen.,Päästyään verkkoon hyökkääjät etsivät arkaluontoisia tietoja, kopioivat ne ja välittivät ne hallitsemilleen ulkoisille palvelimille. RSA myönsi, että niistä tiedot oli varastettu arkaluonteisia tietoja, jotka liittyvät yhtiön SecurID kahden tekijän todennus tuotteita, joita käytetään ympäri maailmaa pääsy arkaluonteisiin tietoihin ja laitteisiin.

- Operaatio Aurora: Tämä 2009 zero-day exploit suunnattu teollis-ja tekijänoikeuksien useat suuret yritykset, kuten Google, Adobe Systems, Yahoo, ja Dow Chemical., Haavoittuvuudet olivat olemassa sekä Internet Explorerissa että Perforcessa; jälkimmäistä Google käytti lähdekoodinsa hallinnointiin.

Zero-day-haavoittuvuuden havaitseminen

määritelmän, mitään laikkuja tai anti-virus allekirjoituksia vielä olemassa nollapäivän hyödyntää, jolloin niitä on vaikea havaita. Aiemmin tuntemattomien ohjelmistohaavoittuvuuksien havaitsemiseen on kuitenkin useita tapoja.

Haavoittuvuuden skannaus

Haavoittuvuuden skannaus voi havaita joitakin nollapäivän hyödyntää., Turvallisuus toimittajat, jotka tarjoavat haavoittuvuuden skannaus ratkaisuja voidaan simuloida hyökkäyksiä ohjelmiston koodi, suorittaa koodia arvosteluja, ja yrittää löytää uusia haavoittuvuuksia, jotka voivat on otettu käyttöön ohjelmistopäivityksen jälkeen.

tällä lähestymistavalla ei pystytä havaitsemaan kaikkia nollapäivän urotöitä. Mutta vaikka niille, jotka se havaitsee, skannaus ei riitä—organisaatioiden on toimittava tulokset scan, suorita koodi tarkistaa ja puhdistaa niiden koodi estää hyödyntää. Todellisuudessa useimmat organisaatiot ovat hitaita vastaamaan äskettäin löydetty haavoittuvuuksia, kun hyökkääjät voivat olla hyvin nopeita hyödyntää zero-day exploit.,

Patch management

Toinen strategia on ottaa käyttöön ohjelmisto, laastaria niin pian kuin mahdollista, äskettäin löydetty ohjelmistojen haavoittuvuuksia. Vaikka tämä ei voi estää nollapäivähyökkäyksiä, nopeasti levittävät laastarit ja ohjelmistopäivitykset voivat vähentää merkittävästi hyökkäyksen riskiä.

on kuitenkin kolme tekijää, jotka voivat viivästyttää suojauslaastien käyttöönottoa. Ohjelmistotoimittajat käyttävät aikaa haavoittuvuuksien löytämiseen, laastarin kehittämiseen ja jakeluun käyttäjille. Laastarin levittäminen organisaatiojärjestelmiin voi myös viedä aikaa., Mitä kauemmin tämä prosessi kestää, sitä suurempi on nollapäiväisen hyökkäyksen riski.

syötteen validointi ja sanitaatio

syötteen validointi ratkaisee monia haavoittuvuuden skannaukseen ja korjaustiedostojen hallintaan liittyviä kysymyksiä. Se ei jätä organisaatioita suojaamatta, kun ne paikkaavat järjestelmiä tai puhdistavat koodiprosesseja, jotka voivat viedä aikaa. Sitä operoivat turvallisuusasiantuntijat ja se on paljon joustavampi, pystyy sopeutumaan ja vastaamaan uusiin uhkiin reaaliajassa.

yksi tehokkaimmista tavoista estää nollapäivähyökkäykset on web-sovelluksen palomuurin (WAF) käyttöönotto verkon reunalla., WAF käy läpi kaiken saapuvan liikenteen ja suodattaa pois haittaohjelmat, jotka saattavat kohdistua tietoturva-haavoittuvuuksiin.

Lisäksi, viimeisimmän etenemisen taistella vastaan nollapäivän hyökkäykset on runtime sovellus itsepuolustukseen (RASP). KÄHINÄ aineet istua sisällä sovelluksia, tutkimalla pyytää hyötykuormaa yhteydessä sovelluksen koodin suorituksen, onko pyyntö on normaali tai ilkeä – sovelluksia, joiden avulla puolustamaan itseään.,

Nolla-päivä aloite

ohjelma perustettiin palkita turvallisuus tutkijoiden vastuullisesti paljastaa haavoittuvuuksia, sen sijaan, että myy tietoja pimeillä markkinoilla. Sen tavoitteena on luoda laaja yhteisö haavoittuvuustutkijoita, jotka voivat löytää tietoturvahaavoittuvuuksia ennen hakkereita, ja varoittaa ohjelmistotoimittajia.

Katso, miten Imperva Web-Sovellus Palomuuri voi auttaa sinua nollapäivän hyödyntää.

Imperva nolla-päivä uhka lieventäminen

Haavoittuvuuden skannaus ja patch management ovat osittaisia ratkaisuja nollapäivähyökkäyksiltä., Ja ne luovat suuren ikkunan haavoittuvuutta, koska se vie aikaa kehittää ja soveltaa laastareita ja koodikorjauksia.

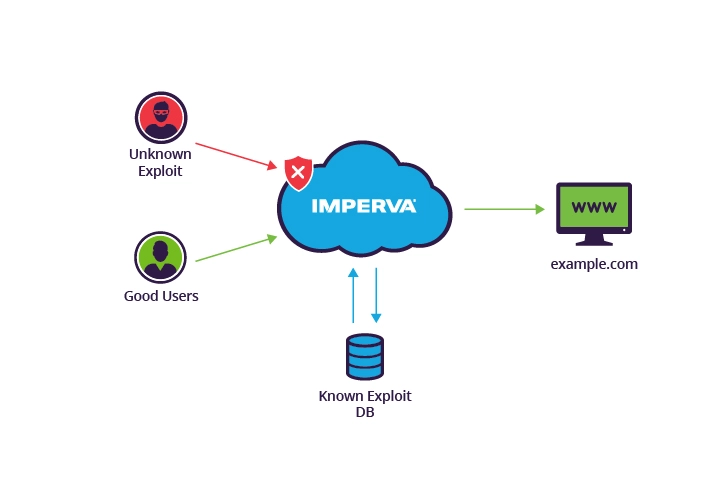

Imperva Web Application Firewall (WAF) on onnistunut input validation service ottaa käyttöön edge-verkon, joka älykkäästi suodattaa ja tarkistaa saapuvaa liikennettä, estää hyökkäyksiä verkon reuna.

Imperva RASP on uusin innovaatio nollapäivähyökkäysten torjunnassa., Käyttämällä patentoitu kielioppi-pohjaisia tekniikoita, jotka hyödyntävät LangSec, KÄHINÄ avulla sovellukset voivat puolustaa itseään ilman allekirjoituksia tai laastaria – turvallisuudesta oletuksena ja säästävät sinulle operatiiviset kustannukset off-sykli 0-päivä kauneuspilkku.

Imperva pilvi-pohjainen WAF estää nollapäivän hyökkäykset käyttäen crowdsourced security tunnistaa uusia uhkia,