Johdanto

Tämä dokumentti kuvaa, kuinka IP access control list (Acl) voi suodattaa verkkoliikennettä. Se sisältää myös lyhyitä kuvauksia IP ACL-tyypeistä, ominaisuuden saatavuudesta ja esimerkin käytöstä verkossa.

käytä Software Advisor (rekisteröityneet asiakkaat vain) – työkalua joidenkin kehittyneempien Cisco IOS® IP ACL-ominaisuuksien tuen määrittämiseksi.

RFC 1700 ![]() sisältää assigned numbers hyvin tunnettuja portteja., RFC 1918

sisältää assigned numbers hyvin tunnettuja portteja., RFC 1918 ![]() sisältää osoite kohdentaminen yksityisille Internets, IP-osoitteet, joita ei yleensä pitäisi olla nähnyt Internetissä.

sisältää osoite kohdentaminen yksityisille Internets, IP-osoitteet, joita ei yleensä pitäisi olla nähnyt Internetissä.

Huomautus: Acl voidaan käyttää myös muihin tarkoituksiin kuin suodattaa IP-liikennettä, esimerkiksi, jossa määritellään liikenteen Verkko-Osoite Kääntää (NAT) tai salata, tai suodatus ei-IP-protokollia, kuten AppleTalk-tai IPX-protokollaa. Näitä toimintoja koskeva keskustelu ei kuulu tämän asiakirjan soveltamisalaan.

edellytykset

vaatimukset

tälle asiakirjalle ei ole erityisiä edellytyksiä., Käsiteltävät käsitteet ovat läsnä Cisco IOS® – Ohjelmistojulkaisuissa 8.3 tai myöhemmin. Tämä todetaan kunkin liityntälistan ominaisuuden alla.

käytetyt komponentit

tässä asiakirjassa käsitellään erityyppisiä ACL-yhdisteitä. Jotkut näistä ovat läsnä, koska Cisco IOS-ohjelmistojulkaisut 8.3 ja toiset otettiin käyttöön myöhemmissä ohjelmistojulkaisuissa. Tämä on huomioitu kunkin tyyppisissä keskusteluissa.

tämän asiakirjan tiedot on luotu laitteiden erityinen lab-ympäristössä. Kaikki tässä asiakirjassa käytetyt laitteet alkoivat tyhjennetyllä (oletusasetuksella) kokoonpanolla., Jos verkkosi on suorassa lähetyksessä, varmista, että ymmärrät minkä tahansa komennon mahdollisen vaikutuksen.

Sopimukset

Katso Ciscon Tekninen Vinkkejä Yleissopimusten lisätietoja asiakirjan yleissopimukset.

ACL-käsitteet

tässä jaksossa kuvataan ACL-käsitteitä.

Maskit

Naamioita käytetään IP-osoitteet IP-Luettelot määrittää, mitä pitäisi sallia ja kieltää. Naamarit jotta voidaan määrittää IP-osoitteet, rajapinnat aloittaa 255 ja suuret arvot vasemmalla puolella, esimerkiksi IP-osoite 209.165.202.129 kanssa mask 255.255.255.224., IP-ACL: n maskit ovat käänteiset, esimerkiksi mask 0.0.0.255. Tätä kutsutaan joskus käänteismaskiksi tai jokerimaskiksi. Kun arvo maski on jaoteltu binary (0s ja 1s), tulokset mitkä osoitteen bitit voidaan pitää jalostuksessa liikennettä. A 0 tarkoittaa, että osoitepalat on otettava huomioon (tarkka ottelu); A 1 maskissa on ”älä välitä”. Tämä taulukko selittää edelleen käsitettä.

vähennä normaali maski 255.255.255.255, jotta ACL käänteismaski voidaan määrittää. Tässä esimerkissä Käänteinen naamio määritetään verkko-osoitteelle 172.,16.1.0 normaalilla maskilla 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (normaali maski) = 0.0.0.255 (käänteinen maski)

Huomautus nämä ACL vastineet.

-

lähde/source-jokeri 0.0.0.0/255.255.255.255 tarkoittaa ”kaikki”.

-

lähde/jokeri ja 10.1.1.2/0.0.0.0 on sama kuin ”isäntä 10.1.1.2”.

ACL Yhteenvetoa

Tämä lista kuvaa, miten tiivistää erilaisia verkkoja yhdeksi verkon ACL optimointi. Mieti näitä verkostoja.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

kaksi ensimmäistä tavua ja viimeinen oktetti ovat samat jokaiselle verkkoon. Tämä taulukko on selitys siitä, miten tiivistää nämä yhdeksi verkoksi.

kolmas oktetti edellisen verkostoja voi olla kirjallinen kuten olen nähnyt tämän taulukon mukaan octet-bit asema ja osoite arvo kullekin vähän.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0/21 tai 192.168.32.0 255.255.248.0). Kaikki kahdeksan mahdollista kolmen alhaisen kertaluvun bittien yhdistelmää ovat merkityksellisiä kyseisille verkkoalueille. Tämä komento määrittelee ACL: n, joka sallii tämän verkon. Jos vähennät 255.255.248.0 (normaali maski) alkaen 255.255.255.255, se tuottaa 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

Harkitse tämä joukko verkkoja lisäselvityksiä.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

kaksi ensimmäistä tavua ja viimeinen oktetti ovat samat jokaiselle verkkoon. Tämä taulukko on selitys siitä, miten tiivistää nämä.

kolmas oktetti edellisen verkostoja voi olla kirjallinen kuten olen nähnyt tämän taulukon mukaan octet-bit asema ja osoite arvo kullekin vähän.,3efcc695f”> 0

toisin Kuin edellinen esimerkki, et voi tiivistää nämä verkostot yhteen verkkoon. Jos ne tiivistetään yhteen verkkoon, niistä tulee 192.168.144.0 / 21, koska kolmannessa oktetissa on viisi samanlaista bittiä. Tämä tiivistetty verkko 192.168.144.0 / 21 kattaa joukon verkkoja 192.168.144.0-192.168.151.0. Näistä 192.168.144.0, 192.168.145.0, 192.168.150.0, ja 192.168.151.0 verkostot eivät ole antaneet listan neljä verkostoja., Kyseisten verkkojen kattamiseksi tarvitaan vähintään kaksi tiivistettyä verkkoa. Annetaan neljä verkostot voidaan tiivistää näihin kahteen verkostot:

Tämä tuotos määritellään tiivistää ACL edellä verkostoja.

process ACLs

reitittimeen tulevaa liikennettä verrataan ACL-merkintöihin sen mukaan, missä järjestyksessä merkinnät tapahtuvat reitittimessä. Listan loppuun lisätään uusia lausumia. Reititin jatkaa etsimistä, kunnes sillä on vastaavuus. Jos tulitikkuja ei löydy, kun reititin tulee listan loppuun, liikenne kielletään., Tästä syystä, sinun pitäisi olla usein osuma merkinnät yläreunassa luettelosta. On olemassa epäsuora kieltäminen liikenteestä, joka ei ole sallittua. Yhden maahantulon ACL, jossa on vain yksi maahantulokielto, estää kaiken liikenteen. Sinulla on oltava vähintään yksi lupa toteamus ACL tai kaikki liikenne on estetty. Näillä kahdella ACL: llä (101 ja 102) on sama vaikutus.

tässä esimerkissä viimeinen merkintä riittää. Sinun ei tarvitse ensin kolme merkintää, koska TCP sisältää Telnet, ja IP-sisältää TCP, UDP (User Datagram Protocol) ja Internet Control Message Protocol (ICMP).,

Määrittele satamat ja viestityypit

ACL-lähteen ja määränpään määrittelyn lisäksi on mahdollista määritellä satamat, ICMP-viestityypit ja muut parametrit. Hyvä tietolähde hyvin tunnettuja portteja on RFC 1700 ![]() . ICMP: n viestityypit on selitetty RFC 792

. ICMP: n viestityypit on selitetty RFC 792 ![]() .

.

reititin voi näyttää kuvailevaa tekstiä joissakin tunnetuissa porteissa. Käyttää ? apua.

konfiguraation aikana reititin muuntaa myös numeeriset arvot käyttäjäystävällisemmiksi arvoiksi., Tämä on esimerkki, jossa kirjoitat ICMP-viestityypin numeron ja se saa reitittimen muuntamaan numeron nimeksi.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

tulee

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Käytä Acl

Voit määrittää Acl soveltamatta niitä. Mutta, ACLs ei ole vaikutusta, ennen kuin niitä sovelletaan käyttöliittymän reitittimen. Se on hyvä käytäntö soveltaa ACL käyttöliittymä lähimpänä lähde liikenteeseen., Kuten tässä esimerkissä, kun yrität estää liikenteen lähteestä määränpäähän, voit hakea saapuva ACL-E0 reitittimeen On sen sijaan lähtevän lista E1 reitittimeen C. pääsy-lista on kieltää ip-mitään epäsuorasti lopussa tahansa access-list. Jos liikenne on liittyvät DHCP-pyynnön, ja jos se ei ole niitä erityisesti sallittua, liikenne on laskenut, koska kun katsot DHCP-pyyntö IP -, lähde-osoite on s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Huomaa, että lähde IP-osoite on 0.0.0.0 ja kohdeosoite 255.255.255.255., Lähdesatama on 68 ja kohde 67. Näin ollen, sinun pitäisi sallia tällaista liikennettä teidän access-luettelo muuten liikenne pudotetaan, koska implisiittisesti kieltää lopussa lausunnon.

Huomautus: UDP-liikenteen kulkemiseksi myös ACL: n on sallittava UDP-liikenne.

Määritä Sisään, Ulos, Saapuva, Lähtevä, Lähde ja Kohde

reititin käyttää termejä, ulos, lähde, ja kohde-viittauksina. Reitittimen liikennettä voi verrata valtatien liikenteeseen., Jos olet lainvalvontaviranomainen Pennsylvaniassa ja halusi pysäyttää kuorma menee Maryland, New Yorkissa, lähde auto on Marylandin ja määränpää kuorma on New York. Tiesulkua voitaisiin soveltaa Pennsylvanian ja New Yorkin rajalla (out) tai Marylandin ja Pennsylvanian rajalla (in).

kun viitataan reitittimeen, näillä termeillä on nämä merkitykset.

-

Out—Traffic, joka on jo kulkenut reitittimen läpi ja poistuu käyttöliittymästä. Lähde on siellä, missä se on ollut, reitittimen toisella puolella, ja määränpää on siellä, minne se menee.,

-

in—Traffic, joka saapuu rajapinnalle ja kulkee sitten reitittimen kautta. Lähde on siellä, missä se on ollut ja kohde on siellä, minne se menee, reitittimen toisella puolella.

-

Saapuvat —Jos pääsy lista on tulossa, kun reititin vastaanottaa paketin, Cisco IOS-ohjelmisto tarkistaa kriteerit lausunnot access list ottelu. Jos paketti on sallittu, ohjelmisto jatkaa paketin käsittelyä. Jos paketti evätään, ohjelmisto hylkää paketin.,

-

Lähtevä—Jos yhteys on lista lähtevän, kun ohjelmisto vastaanottaa ja reitittää paketin lähtevän käyttöliittymä, ohjelmisto tarkistaa kriteerit lausunnot access list ottelu. Jos paketti on sallittu, ohjelmisto lähettää paketin. Jos paketti evätään, ohjelmisto hylkää paketin.

vuonna ACL on lähde segmentin käyttöliittymä, johon se on sovellettu ja kohde pois muita käyttöliittymän., Ulos ACL on lähde segmentin tahansa käyttöliittymä muu kuin käyttöliittymä, johon se on sovellettu ja kohde-off-liitäntä, johon sitä sovelletaan.

Edit ACLs

Kun muokkaat ACL, se vaatii erityistä huomiota. Esimerkiksi, jos aiot poistaa tietyn rivin numeroidusta ACL, joka on olemassa kuten tässä, koko ACL poistetaan.

Kopioi reitittimen asetukset TFTP-palvelimelle tai Tekstieditorille, kuten Notepad, muokataksesi numeroituja ACL-tiedostoja. Sitten tehdä muutoksia ja kopioida kokoonpano takaisin reitittimeen.

voit myös tehdä näin.,

Kaikki poistot poistetaan ACL ja kaikki lisäykset on tehty loppuun ACL.

voit myös lisätä ACL-rivejä numeroituun Standardiin tai numeroituun laajennettuun ACL-riviin järjestysnumeron mukaan Cisco IOS: ssä. Tämä on näyte kokoonpano:

Määritä laajennettu ACL näin:

Kysymys näyttää access-list-komentoa nähdäksesi ACL-merkinnät. Myös järjestysnumerot kuten 10, 20 ja 30 näkyvät tässä.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Lisää merkintä access-list 101 järjestyksessä numero 5.,

Esimerkki 1:

näytä access-list-komento, tuotanto, sekvenssi numero 5 ACL on lisätty ensimmäinen merkintä access-list 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Esimerkki 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

Vastaavasti voit määrittää standard access list näin:

suurin ero standard access list on, että Cisco IOS-lisää merkinnän mukaan alenevassa järjestyksessä IP-osoite, ei järjestysnumero.,

tässä esimerkissä näkyvät eri merkinnät, esimerkiksi IP-osoitteen (192.168.100.0) tai verkkojen (10.10.10.0) salliminen.

Lisää merkintä access-list 2, jotta IP-Osoite 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Tämä merkintä on lisätty listan kärkeen, jotta etusijalle tietyn IP-osoitteen sijasta verkkoon.

Huomautus: edellisen Luettelot eivät tue tietoturvaa, kuten ASA/PIX Palomuuri.,

Ohjeet muuttaa access-listat, kun niitä sovelletaan crypto kartat

-

Jos lisäät olemassa olevaan access-list kokoonpano, ei tarvitse poistaa crypto map. Jos lisäät niihin suoraan ilman kryptokartan poistamista, se on tuettu ja hyväksyttävä.

-

Jos haluat muokata tai poistaa access-list merkintä olemassa olevaan access-listat, sinun täytyy poistaa crypto map käyttöliittymän. Kun olet poistanut salauskartan, tee kaikki muutokset käyttöoikeusluetteloon ja lisää salauskartta uudelleen., Jos teet muutoksia, kuten poistaminen access-list ilman poisto crypto map, tämä ei ole tuettu ja voi johtaa arvaamaton käyttäytyminen.

Vianmääritys

Miten voin poistaa ACL-rajapinnan?

siirry asetustilaan ja syötä ei tässä esimerkissä esitetyn access-group-komennon eteen ACL: n poistamiseksi käyttöliittymästä.

interface <interface> no ip access-group <acl-number> in|out

Mitä teen, kun liian paljon liikennettä on estetty?,

Jos liika liikenne kielletään, tutki listasi logiikkaa tai yritä määritellä ja soveltaa uutta laajempaa listaa. Näytä ip access-listat-komento tarjoaa pakettimäärän, joka näyttää, mihin ACL-tietueeseen osuu.

kirjautuminen avainsanan lopussa yksittäisten ACL-merkinnät näkyy ACL-numero ja onko paketti oli sallittu tai estetty, lisäksi satama-tarkat tiedot.

Huomautus: log-input avainsanan on Cisco IOS-Ohjelmiston Julkaisu 11.2 ja myöhemmin, ja tietyissä Cisco IOS-Ohjelmisto, versio 11.1 pohjainen ohjelmisto luotu erityisesti palvelun tarjoaja markkinoilla., Vanhempi ohjelmisto ei tue tätä avainsanaa. Tämän avainsanan käyttö sisältää syöttöliittymän ja lähdekoodin MAC-osoitteen tarvittaessa.

Miten voin debugata pakettitasolla, joka käyttää Cisco-reititintä?

tämä menettely selittää vianetsintäprosessin. Ennen kuin aloitat, olla varma, että ei ole tällä hetkellä sovellettu Acl, joka on ACL, ja että nopea kytkentä ei ole käytössä.

huomaa: käytä äärimmäistä varovaisuutta, kun debugoit järjestelmää raskaalla liikenteellä. Käytä ACL: ää tietynlaisen liikenteen debugoimiseksi. Mutta, varmista prosessi ja liikenteen virtaus.,

-

käytä access-list-komentoa halutun tiedon tallentamiseen.

tässä esimerkissä data capture on asettaa määränpään osoite 10.2.6.6 tai lähde osoite 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

poista Käytöstä nopea käynnistäminen rajapinnat mukana. Näet ensimmäisen paketin vain, jos nopea vaihtaminen ei ole pois käytöstä.,

config interfaceno ip route-cache

-

Käytä terminal monitor komento enable-tilaan, jotta näyttö debug-komennon tuotoksen ja järjestelmän virheilmoitukset nykyisen terminaalin ja istunto.

-

käytä debug ip packet 101 tai debug ip packet 101 detail-komentoa debug-prosessin aloittamiseksi.

-

Suorita ei debug kaikki komento enable-tilassa ja interface configuration-komento, jotta voidaan lopettaa debug-prosessi.

-

Käynnistä välimuistin uudelleen.,

config interfaceip route-cache

Tyypit IP-Luettelot

Tässä osassa asiakirjassa kuvataan ACL-tyypit.

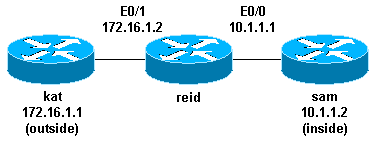

Verkko Kaavio

Standard Acl

Standard Acl ovat vanhin tyyppi ACL. Ne ovat peräisin jo Cisco IOS software Release 8.3. Standard-Luettelot hallita liikennettä vertailu lähde-osoite IP-pakettien osoitteet määritetty ACL.

Tämä on standardin ACL komentosyntaksimuoto.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

kaikkiin ohjelmiston versioihin, access-list-number voi olla mitä tahansa 1-99. Cisco IOS-Ohjelmistojulkaisussa 12.0.1 standard ACLs alkaa käyttää lisänumeroita (1300-1999). Näistä lisänumeroista käytetään nimitystä expanded IP ACLs. Cisco IOS software Release 11.2 Lisätty kyky käyttää listan nimi standard ACLs.

kun ACL on määritelty, sitä on sovellettava rajapintaan (saapuvaan tai lähtevään)., Varhaisissa ohjelmistojulkaisuissa out oli oletusarvo, kun avainsanaa ulos tai sisään Ei määritelty. Suunta on tarkennettava myöhemmissä ohjelmistojulkaisuissa.

interface <interface>ip access-group number {in|out}

Tämä on esimerkki käytön standardin ACL jotta estää kaikki liikenne, paitsi että lähteestä 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Laajennettu Acl

Laajennettu Acl otettiin käyttöön Cisco IOS-Ohjelmiston Julkaisu 8.3., Laajennettu Acl ohjata liikennettä vertailun lähde ja kohde-osoitteet IP-pakettien osoitteet määritetty ACL.

Tämä on laajennettu ACLs: n komentosyntaksimuoto. Rivejä kääritään tässä välisyistä syistä.

IP

ICMP

TCP

UDP

kaikkiin ohjelmiston versioihin, access-list-number voi olla 100 199. Cisco IOS software Release 12.0.1, laajennettu ACLs alkaa käyttää lisänumeroita (2000-2699). Näistä lisänumeroista käytetään nimitystä expanded IP ACLs. Cisco IOS software Release 11.,2 Lisätty kyky käyttää listan nimeä laajennetuissa ACLs.

arvo 0.0.0.0/255.255.255.255 voi olla määritetty mitä tahansa. Kun ACL on määritelty, se on sovellettava rajapintaan (saapuva tai lähtevä). Varhaisissa ohjelmistojulkaisuissa out oli oletusarvo, kun avainsanaa ulos tai sisään Ei määritelty. Suunta on tarkennettava myöhemmissä ohjelmistojulkaisuissa.

interface <interface> ip access-group {number|name} {in|out}

Tämä laajennettu ACL-käytetään sallimaan liikenteen 10.1.1.,x verkko (sisällä) ja vastaanottaa ping vastauksia ulkopuolelta, kun se estää ei-toivottujen ping alkaen ihmiset ulkopuolella, sallii kaiken muun liikenteen.

huomaa: jotkin sovellukset, kuten verkonhallinta, vaativat pingejä keepalive-funktiolle. Jos näin on, saatat haluta rajoittaa estämällä saapuvan ping tai enemmän rakeinen sallittu/estetty IPs.

Lock and Key (Dynamic ACLs)

Lock and key, joka tunnetaan myös nimellä dynamic ACLs, esiteltiin Ciscon IOS-Ohjelmistojulkaisussa 11.1. Tämä ominaisuus riippuu Telnet, todennus (paikallinen tai kauko), ja laajennettu ACLs.,

Lukko-ja näppäinkokoonpano alkaa laajennetun ACL: n avulla estämään liikennettä reitittimen kautta. Käyttäjät, jotka haluavat kulkea reitittimen läpi, ovat estäneet laajennetun ACL: n, kunnes he Telnet reitittimeen ja ovat todennettuja. Tämän jälkeen Telnet-yhteys putoaa ja laajennettuun ACL: ään lisätään yhden sisääntulon dynaaminen ACL. Tämä mahdollistaa liikenteen tietyn ajan; joutokäynti ja absoluuttinen aikalisä ovat mahdollisia.

Tämä on lock-ja key-konfiguraatioiden komentosyntaksimuoto paikallisella tunnistautumisella.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

single-entry ACL tämä komento on dynaamisesti lisätä ACL, että on olemassa todennuksen jälkeen.

Tämä on perusesimerkki lukosta ja avaimesta.

kun käyttäjä on 10.1.1.2 tehnyt Telnet-yhteyden 10.1.1.1 kohtaan, käytetään dynaamista ACL: ää. Tämän jälkeen yhteys katkeaa, ja käyttäjä voi mennä 172.16.1.x-verkko.

IP-nimi ACLs

IP-nimi ACLs esiteltiin Ciscon IOS-Ohjelmistojulkaisussa 11.2. Tämä mahdollistaa vakio-ja laajennettu Acl annetaan nimet numeroiden sijaan.,

Tämä on command syntax muodossa IP nimeltä Acl.

ip access-list {extended|standard} name

Tämä on TCP esimerkki:

Tämä on esimerkki käytön nimetty KÄYTTÖOIKEUSLUETTELO jotta estää kaikki liikenne paitsi Telnet-yhteyden host 10.1.1.2 isäntä 172.16.1.1.

Reflexive ACLs

Reflexive ACLs esiteltiin Ciscon IOS-Ohjelmistojulkaisussa 11.3. Reflexive ACLs mahdollistaa IP-pakettien suodatuksen ylemmän kerroksen istuntotiedon perusteella., Niitä käytetään yleensä mahdollistamaan lähtevä liikenne ja rajoittamaan saapuvaa liikennettä vastauksena sessioihin, jotka ovat peräisin reitittimestä.

Refleksiivinen Acl voidaan määritellä vain laajennettu nimeltä IP-Luettelot. Niitä ei voida määritellä numeroiduilla tai standardilla nimeltä IP ACLs tai muilla protokollan ACLs. Refleksiivinen Acl voidaan käyttää yhdessä muiden standardin ja staattinen laajennettu Acl.

Tämä on erilaisten refleksiivisten ACL-komentojen syntaksi.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Tämä on esimerkki salli ICMP lähtevän ja saapuvan liikenteen, kun taas vain sallii TCP-liikenteen, joka on aloittanut sisältä, muu liikenne on estetty.

Aika-Pohjainen Acl Käyttäen Aika-Alueet

Aika-pohjainen Acl otettiin käyttöön Cisco IOS-Ohjelmiston Julkaisu 12.0.1.T. samalla tavalla kuin laajennetut ACLs toiminnassa, ne mahdollistavat kulunvalvonta perustuu aikaan. Luodaan aikaraja, joka määrittelee erityiset vuorokaudenajat ja viikonpäivät aikaperusteisten ACL: ien toteuttamiseksi., Aikahaarukka tunnistetaan nimellä ja siihen viitataan funktiolla. Sen vuoksi itse funktiolle asetetaan aikarajoituksia. Aikajänne nojaa reititinjärjestelmän kelloon. Reitittimen kelloa voidaan käyttää, mutta ominaisuus toimii parhaiten Network Time Protocol (NTP) – synkronoinnilla.

nämä ovat aikapohjaisia ACL-komentoja.,

tässä esimerkiksi Telnet-yhteys on sallittua sisältä ulkopuolella verkon maanantaina, keskiviikkona ja perjantaina virka-aikana:

Kommentoi IP-ACL Merkinnät

Kommentoi IP-ACL-merkinnät otettiin käyttöön Cisco IOS-Ohjelmiston Julkaisu 12.0.2.T. Kommentit helpottavat ACLs: n ymmärtämistä ja niitä voidaan käyttää standardeissa tai laajennetuissa IP ACLs: ssä.

Tämä on kommentoitu nimi IP ACL komento syntaksi.

ip access-list {standard|extended} access-list-name remark remark

Tämä on kommentoi numeroitu IP-ACL-komennon syntaksi.,

access-list access-list-number remark remark

Tämä on esimerkki siitä, kommentointi numeroitu ACL.

kontekstiin perustuva kulunvalvonta

kontekstiin perustuva kulunvalvonta (CBAC) otettiin käyttöön Ciscon IOS-Ohjelmistojulkaisussa 12.0.5.T ja vaatii Cisco IOS palomuuri ominaisuus asettaa. CBAC tarkastaa palomuurin läpi kulkevan liikenteen TCP-ja UDP-istuntojen valtiotietojen löytämiseksi ja hallitsemiseksi. Näitä Valtion tietoja käytetään tilapäisten aukkojen luomiseen palomuurin liityntälistoille., Määritä ip-tarkista luettelot suuntaan liikennevirran aloittamista, jotta paluu liikennettä ja muita datayhteydet sallittu session, sessions, joka on peräisin sisällä suojattu sisäisessä verkossa, jotta voit tehdä tämän.

Tämä on CBAC: n syntaksi.

ip inspect name inspection-name protocol

Tämä on esimerkki käytön CBAC jotta voidaan tarkastaa lähtevän liikenteen. Laajennettu ACL 111 normaalisti estää paluuta liikenne muu kuin ICMP ilman CBAC avaa reiät paluu liikennettä.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Authentication Proxy

Authentication proxy otettiin käyttöön Cisco IOS-Ohjelmiston Julkaisu 12.0.5.T. Tämä edellyttää, että sinulla on Cisco IOS palomuuri ominaisuus asettaa. Autentikointi-välityspalvelinta käytetään saapuvien tai lähtevien käyttäjien tai molempien tunnistamiseen. Käyttäjät, jotka ovat normaalisti estetty ACL voi tuoda selaimen mennä palomuurin läpi ja autentikoida TACACS+ tai RADIUS-palvelimella., Palvelin siirtää ylimääräisiä ACL-merkintöjä reitittimeen, jotta käyttäjät pääsevät läpi tunnistautumisen jälkeen.

Authentication proxy on samanlainen kuin lock and key (dynamic ACLs). Nämä ovat erot:

-

Lukko ja avain kytketään päälle Telnet-yhteydellä reitittimeen. Todennus välityspalvelimen päälle HTTP kautta reititin.

-

Autentikointivälittäjän on käytettävä ulkoista palvelinta.

-

autentikointi proxy pystyy käsittelemään useiden dynaamisten listojen lisäämisen. Lukko ja avain voivat lisätä vain yhden.,

-

Authentication proxylla on absoluuttinen aikalisä, mutta ei joutokäyntiä. Lukolla ja Avaimella on molemmat.

Katso Cisco Secure Integroitu Ohjelmiston Kokoonpano Keittokirja esimerkkejä authentication proxy.

Turbo ACLs

Turbo ACLs esiteltiin Ciscon IOS-Ohjelmistojulkaisussa 12.1.5.T ja löytyy vain 7200, 7500, ja muut high-end alustoilla. Turbo ACL-ominaisuus on suunniteltu käsittelemään ACL: ää tehokkaammin reitittimen suorituskyvyn parantamiseksi.

käytä Turbo ACL: n liityntälistan koottua komentoa., Tämä on esimerkki kootusta ACL: stä.

kun standardi tai laajennettu ACL on määritelty, käytä Global configuration-komentoa kääntämiseksi.

näytä access-listan komento näyttää tilastoja ACL.

Jaetaan Aika-Pohjainen Acl

Jaetaan aika-pohjainen Acl otettiin käyttöön Cisco IOS-Ohjelmiston Julkaisu 12.2.2.T AIKAPOHJAISTEN ACL: ien toteuttamiseksi VPN-yhteensopivissa 7500-sarjan reitittimissä. Ennen hajautetun aikapohjaisen ACL-ominaisuuden käyttöönottoa aikapohjaisia ACL-käyttöjärjestelmiä ei tuettu Cisco 7500-sarjan reitittimien linjakorteissa., Jos aikapohjaiset ACL: t oli määritetty, ne käyttäytyivät normaaleina ACL: nä. Jos käyttöliittymä on line kortti oli määritetty aika-pohjainen Acl, paketit kytketään osaksi käyttöliittymä ei jaettu kytketty kautta linjan kortin, mutta toimitetaan reitin prosessori, jotta prosessi.

syntaksi jaetaan aika-pohjainen Acl on sama kuin aika-pohjainen Acl lisäksi komennot osalta tilan Muun Prosessori Kommunikointi (IPC) viestien välillä reitti prosessori-ja linja-kortti.,

debug time-range ipc show time-range ipc clear time-range ipc

Saada Acl

Saada Acl käytetään turvallisuuden lisäämiseksi Cisco 12000 reitittimet, jonka suojelu gigabit reitin prosessori (GRP) reitittimen tarpeettomia ja mahdollisesti ilkeä liikennettä. Saada Acl lisättiin erityinen luopuminen huolto-kaasuläpän Cisco IOS-Ohjelmiston Julkaisu 12.0.21S2 ja integroitu 12.0(22)S. Katso GSR: Saat Access Control Lists lisätietoja.,

Infrastructure Protection Acl

Infrastruktuurien Acl käytetään, jotta voidaan minimoida riski ja tehokkuutta suora infrastruktuurin hyökkäys nimenomaista lupaa vain valtuutettu liikenteen infrastruktuurin laitteita, kun sallii kaikkien muiden kauttakulku-liikennettä. Katso lisätietoja ytimen suojaamisesta: Infra Protection Access Control listat.

Transit Acl

Transit Acl käytetään, jotta voidaan lisätä verkon turvallisuutta, koska ne nimenomaisesti salli vain tarvittava liikenne omaan verkkoon tai verkkoihin., Katso Transit Access Control listat: suodatus Reunallasi lisätietoja.