Hvad er nul-dag (0 dage) udnytte

En nul-dag (0 dage) exploit er et cyber-angreb rettet mod en sårbarhed, som er ukendt for software leverandøren, eller at antivirus-leverandører. Angriberen pletter soft .are sårbarhed før nogen parter er interesseret i at afbøde det, hurtigt skaber en udnytte, og bruger det til et angreb. Sådanne angreb er meget tilbøjelige til at lykkes, fordi forsvar ikke er på plads. Dette gør attacksero-day angreb en alvorlig sikkerhedstrussel.,

typiske angrebsvektorer inkluderer browebbro .sere, som er almindelige mål på grund af deres allestedsnærværende, og e-mail-vedhæftede filer, der udnytter sårbarheder i applikationen, der åbner vedhæftningen, eller i specifikke filtyper såsom Wordord, e .cel, PDF eller Flash.

et relateret koncept er zeroero-day Mal .are — en computervirus, for hvilken specifikke antivirussoft .aresignaturer endnu ikke er tilgængelige, så signaturbaseret antivirussoft .are kan ikke stoppe det.

typiske mål for en nul-dages udnyttelse omfatter:

- ministerier.

- store virksomheder.,

- personer med adgang til værdifulde forretningsdata, såsom intellektuel ejendomsret.

- et stort antal hjemmebrugere, der bruger et sårbart system, såsom en bro .ser eller operativsystem. Hackere kan bruge sårbarheder til at kompromittere computere og opbygge massive botnets.

- hard Hardwareareenheder, firm .are og tingenes internet (IoT).

- i nogle tilfælde bruger regeringer exploero-day e .ploits til at angribe enkeltpersoner, organisationer eller lande, der truer deres naturlige sikkerhed.,da sårbarheder på nul dage er værdifulde for forskellige parter, findes der et marked, hvor organisationer betaler forskere, der opdager sårbarheder. Ud over dette ‘hvide marked’ er der grå og sorte markeder, hvor nul-dages sårbarheder handles uden offentliggørelse for op til hundreder af tusinder af dollars.,

Eksempler på zero-day-angreb

Nogle højt profilerede eksempler på zero-day angreb er:

-

- Stuxnet: Denne ondsindet orm målrettede computere, der bruges til fremstilling af formål i flere lande, herunder Iran, Indien og Indonesien. Det primære mål var Irans uranberigelsesanlæg med det formål at forstyrre landets nukleare program.Zero-day sårbarheder eksisteret i software, der kører på industrielle computere, der er kendt som programmable logic controllers (Plc ‘ er), som kørte på Microsoft Windows., Ormen inficerede Plc via sårbarheder i Siemens Step7 software, der forårsager de Plc ‘ er til at foretage uventede kommandoer på samlebånd maskiner, saboterer centrifuger, der bruges til at adskille nukleart materiale.Sony attackero-day attack: Sony Pictures var offer for en exploitero-day-udnyttelse i slutningen af 2014. Angrebet forkrøblede Sonys netværk og førte til frigivelse af følsomme virksomhedsdata på fildelings sitesebsteder. De kompromitterede data indeholdt detaljer om kommende film, forretningsplaner og de personlige e-mail-adresser til senior Sony-ledere., Detaljerne om den nøjagtige sårbarhed, der udnyttes i Sony-angrebet, forbliver ukendt.

- RSA: i 2011 brugte hackere en sårbarhed i Adobe Flash Player, der derefter ikke blev sendt, for at få adgang til netværket af sikkerhedsfirmaet RSA. Angriberne sendte e-mails med e .cel-regneark vedhæftede filer til små grupper af RSA medarbejdere. Regnearkene indeholdt en indlejret Flash-fil, der udnyttede zeroero-day Flash sårbarhed. Når en af medarbejderne åbnede regnearket, den angrebne installeret Poison Ivy remote administration værktøj til at tage kontrol over computeren.,Når de fik adgang til netværket, søgte angribere efter følsomme oplysninger, kopierede dem og overførte dem til eksterne servere, de kontrollerede. RSA indrømmede, at blandt de stjålne data var følsomme oplysninger relateret til virksomhedens SecurID tofaktorautentificeringsprodukter, der blev brugt over hele verden til adgang til følsomme data og enheder.

- Operation Aurora: Dette 2009 zero-day exploit målrettet den intellektuelle ejendom af flere store virksomheder, herunder Google, Adobe Systems, Yahoo, og Dow Chemical., Sårbarhederne eksisterede i både Internet e .plorer og Perforce; sidstnævnte blev brugt af Google til at administrere sin kildekode.

nul-dages sårbarhedsdetektion

per definition findes der endnu ingen patches eller antivirussignaturer til nul-dags udnyttelse, hvilket gør dem vanskelige at opdage. Der er dog flere måder at registrere tidligere ukendte soft .aresårbarheder på.

Sårbarhedsscanning

Sårbarhedsscanning kan registrere nogle exploero-day e .ploits., Sikkerhedsleverandører, der tilbyder sårbarhedsscanningsløsninger, kan simulere angreb på soft .arekode, gennemføre kodeanmeldelser og forsøge at finde nye sårbarheder, der muligvis er blevet introduceret efter en soft .areopdatering.

denne tilgang kan ikke registrere alle exploero-day e .ploits. Men selv for dem, den opdager, er scanning ikke nok—organisationer skal handle på resultaterne af en scanning, udføre kodeanmeldelse og desinficere deres kode for at forhindre udnyttelse. I virkeligheden er de fleste organisationer langsomme med at reagere på nyopdagede sårbarheder, mens angribere kan være meget hurtige til at udnytte en nul-dags udnyttelse.,

Patch management

en Anden strategi er at installere software patches så hurtigt som muligt for nyligt opdagede sårbarheder i software. Selvom dette ikke kan forhindre angreb på nul dage, kan hurtigt anvendelse af programrettelser og soft .areopgraderinger reducere risikoen for et angreb markant.

Der er dog tre faktorer, der kan forsinke implementeringen af sikkerhedsrettelser. Soft .areleverandører tager tid at opdage sårbarheder, udvikle en patch og distribuere den til brugerne. Det kan også tage tid, før plasteret anvendes på organisationssystemer., Jo længere denne proces tager, jo højere er risikoen for et nul-dages angreb.

validering og desinficering af Input

validering af Input løser mange af de problemer, der er forbundet med sårbarhedsscanning og patchhåndtering. Det efterlader ikke organisationer ubeskyttet, mens de lapper systemer eller desinficerer kode—processer, der kan tage tid. Det drives af sikkerhedseksperter og er meget mere fleksibelt, i stand til at tilpasse sig og reagere på nye trusler i realtid.

en af de mest effektive måder at forhindre nul-dages angreb er at implementere en fireebapplikations fire .all (fireaf) på netværkskanten., En .af gennemgår al indgående trafik og filtrerer ondsindede input, der muligvis er målrettet mod sikkerhedssårbarheder.

derudover er den seneste fremgang i kampen mod nul-dages angreb runtime application self-protection (RASP). RASP agenter sidde inde applikationer, undersøge anmodning nyttelast med sammenhæng i ansøgningen kode på runtime, at afgøre, om en anmodning er normal eller ondsindet – så applikationer til at forsvare sig.,

initiativeero-day initiative

et program etableret for at belønne sikkerhedsforskere for ansvarligt at afsløre sårbarheder i stedet for at sælge oplysningerne på det sorte marked. Målet er at skabe et bredt fællesskab af sårbarhed forskere, der kan opdage sikkerhedshuller før hackere gør, og advare soft .areleverandører.

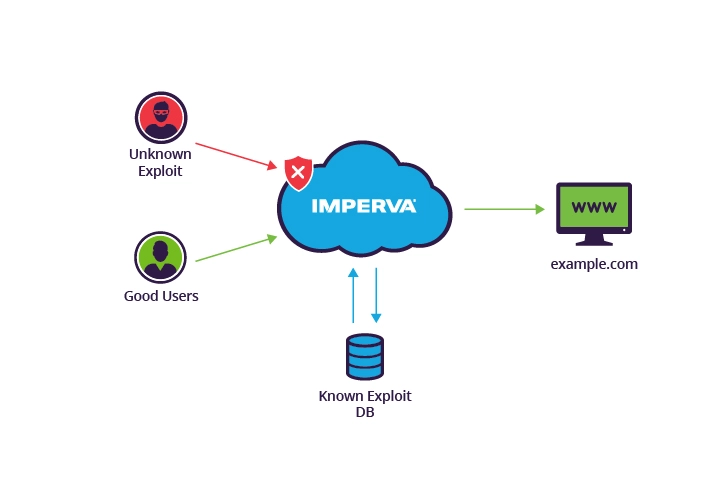

Se, hvordan Imperva Web Application Firewall kan hjælpe dig med zero-day exploits.

Imperva mitigationero-day trussels mitigation

sårbarhed scanning og patch management er delvise løsninger på attacksero-day angreb., Og de skaber et stort vindue af sårbarhed, på grund af den tid det tager at udvikle og anvende patches og kode rettelser.Imperva ‘ s Fireeb Application fire .all (Impaf) er en administreret inputvalideringstjeneste, der er implementeret i kanten af dit netværk, som intelligent filtrerer og verificerer indgående trafik og blokerer angreb på netværkskanten.Imperva RASP er den seneste innovation i kampen mod nul-dages angreb., Ved hjælp af patenterede grammatikbaserede teknikker, der udnytter LangSec, giver RASP applikationer mulighed for at forsvare sig uden underskrifter eller patches – hvilket giver sikkerhed som standard og sparer dig driftsomkostningerne ved off-cycle 0-dages patching.

Imperva cloud-baseret WAF blokke zero-day angreb ved hjælp af oversættelse af sikkerhed at identificere nye trusler

-