introduktion

dette dokument beskriver, hvordan IP access control lists (ACL ‘ ER) kan filtrere netværkstrafik. Den indeholder også korte beskrivelser af IP-ACL-typer, funktionstilgængelighed og et eksempel på brug i et netværk. få adgang til værktøjet Soft .are Advisor (kun registrerede kunder) for at bestemme understøttelsen af nogle af de mere avancerede Cisco IOS IP IP ACL-funktioner.

RFC 1700 ![]() indeholder tildelte numre af velkendte porte., RFC 1918

indeholder tildelte numre af velkendte porte., RFC 1918 ![]() indeholder adresseallokering for private Internets, IP-adresser, som normalt ikke bør ses på internettet.

indeholder adresseallokering for private Internets, IP-adresser, som normalt ikke bør ses på internettet.

Bemærk: Acl ‘ er kan også bruges til andre formål end til filter IP-trafik, for eksempel, at definere trafik til Netværket Adresse Oversætte (NAT) eller kryptere, eller filtrering ikke-IP-protokoller såsom AppleTalk eller IPX. En diskussion af disse funktioner er uden for dette dokuments anvendelsesområde.

forudsætninger

krav

Der er ingen specifikke forudsætninger for dette dokument., De diskuterede koncepter er til stede i Cisco IOS Software Soft .are Releases 8.3 eller nyere. Dette bemærkes under hver adgang liste funktion.

anvendte komponenter

dette dokument beskriver forskellige typer ACL ‘ er. Nogle af disse er til stede, da Cisco IOS Soft .are Releases 8.3 og andre blev introduceret i senere soft .areudgivelser. Dette bemærkes i diskussionen af hver type.

oplysningerne i dette dokument blev oprettet fra enhederne i et specifikt laboratoriemiljø. Alle de enheder, der bruges i dette dokument, startede med en ryddet (standard) konfiguration., Hvis dit netværk er live, skal du sørge for, at du forstår den potentielle virkning af en kommando.

konventioner

se Cisco Technical Tips konventioner for mere information om dokument konventioner.

ACL-begreber

dette afsnit beskriver ACL-begreber.

masker

masker bruges med IP-adresser i IP-ACL ‘ er til at specificere, hvad der skal tillades og nægtes. Masker for at konfigurere IP-adresser på grænseflader starte med 255 og har store værdier på venstre side, for eksempel IP-adresse 209.165.202.129 med en 255.255.255.224 maske., Masker til IP-ACL ‘ ER er omvendt, for eksempel maske 0.0.0.255. Dette kaldes undertiden en omvendt maske eller en wildildcard-maske. Når maskens værdi er opdelt i binær (0s og 1s), bestemmer resultaterne, hvilke adressebits der skal overvejes i behandlingen af trafikken. En 0 angiver, at adressebitene skal overvejes (nøjagtigt match); en 1 i masken er en “ligeglad”. Denne tabel forklarer yderligere konceptet.

træk den normale maske fra 255.255.255.255 for at bestemme den inverse ACL-maske. I dette eksempel bestemmes den inverse maske for netværksadresse 172.,16.1.0 med en normal maske på 255.255.255.0.

-

255.255.255.255 – 255.255.255.0 (normalmaske) = 0.0.0.255 (omvendt maske)

Bemærk Disse ACL-ækvivalenter.

-

kilden/kilde-wildildcard på 0.0.0.0 / 255.255.255.255 betyder “enhver”.

-

kilden/wildildcard af 10.1.1.2 / 0.0.0.0 er den samme som “host 10.1.1.2”.

ACL-opsummering

denne liste beskriver, hvordan man opsummerer en række netværk i et enkelt netværk til ACL-optimering. Overvej disse netværk.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

De to første oktetter og den sidste oktet er de samme for hvert netværk. Denne tabel er en forklaring på, hvordan man opsummerer disse i et enkelt netværk.

den tredje oktet for de tidligere netværk kan skrives som det ses i denne tabel i henhold til octetbitpositionen og adresseværdien for hver bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0/21 eller 192.168.32.0 255.255.248.0). Alle otte mulige kombinationer af de tre lavordens bits er relevante for de pågældende netværksområder. Denne kommando definerer en ACL, der tillader dette netværk. Hvis du trækker 255.255.248.0 (normal maske) fra 255.255.255.255, giver den 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

Overvej dette sæt af netværk, for yderligere forklaring.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

De to første oktetter og den sidste oktet er de samme for hvert netværk. Denne tabel er en forklaring på, hvordan man opsummerer disse.

den tredje oktet for de tidligere netværk kan skrives som det ses i denne tabel i henhold til octetbitpositionen og adresseværdien for hver bit.,3efcc695f”> 0

i Modsætning til det foregående eksempel, at du ikke kan sammenfatte disse netværk til et enkelt netværk. Hvis de opsummeres til et enkelt netværk, bliver de 192.168.144.0/21, fordi der er fem bits, der ligner den tredje oktet. Dette opsummerede netværk 192.168.144.0 / 21 dækker en række netværk fra 192.168.144.0 til 192.168.151.0. Blandt disse er 192.168.144.0, 192.168.145.0, 192.168.150.0 og 192.168.151.0 netværk ikke på den givne liste over fire netværk., For at dække de pågældende specifikke netværk har du brug for mindst to opsummerede netværk. De givne fire netværk kan opsummeres i disse to netværk:

denne udgang definerer en opsummeret ACL for ovenstående netværk.

proces ACL ‘ er

trafik, der kommer ind i routeren, sammenlignes med ACL-poster baseret på den rækkefølge, som posterne forekommer i routeren. Nye udsagn tilføjes til slutningen af listen. Routeren fortsætter med at se, indtil den har en kamp. Hvis der ikke findes kampe, når routeren når slutningen af listen, nægtes trafikken., Af denne grund skal du have de ofte ramte poster øverst på listen. Der er en underforstået afvisning for trafik, der ikke er tilladt. En enkelt-entry ACL med kun onen nægte indrejse har den virkning at nægte al trafik. Du skal have mindst en tilladelseserklæring i en ACL, eller al trafik er blokeret. Disse to ACL ‘ er (101 og 102) har samme virkning.

i dette eksempel er den sidste post tilstrækkelig. Du behøver ikke de første tre poster, fordi TCP indeholder Telnet, og IP indeholder TCP, User Datagram Protocol (UDP), og Internet Control Message Protocol (ICMP).,

Definer porte og meddelelsestyper

ud over at definere ACL-kilde og destination er det muligt at definere porte, ICMP-meddelelsestyper og andre parametre. En god kilde til information til kendte porte er RFC 1700 ![]() . ICMP-meddelelsestyper er forklaret i RFC 792

. ICMP-meddelelsestyper er forklaret i RFC 792 ![]() .

.

routeren kan vise beskrivende tekst på nogle af de velkendte porte. Brug en ? om hjælp.

under konfigurationen konverterer routeren også numeriske værdier til mere brugervenlige værdier., Dette er et eksempel, hvor du skriver ICMP-meddelelsestypenummeret, og det får routeren til at konvertere nummeret til et navn.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

bliver til

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Anvend Acl ‘ er

Du kan definere Acl ‘ er uden at anvende dem. Men ACL ‘ erne har ingen virkning, før de anvendes til routerens grænseflade. Det er en god praksis at anvende ACL på grænsefladen tættest på kilden til trafikken., Som vist i dette eksempel, når du forsøger at blokere trafik fra kilde til destination, du kan anvende en indgående ACL til E0 på router a i stedet for en udgående liste til E1 på router C. En adgang-liste har en benægte ip nogen implicit i slutningen af en adgang-liste. Hvis trafikken er relateret til en DHCP-forespørgsel, og hvis det ikke explicity tilladt, trafikken er faldet, fordi når man ser på DHCP-forespørgsel i IP -, kilde-adresse er s=0.0.0.0 (Ethernet1/0), l=255.255.255.255, len 604, rcvd 2 UDP src=68, dst=67. Bemærk, at kilden IP-adresse er 0.0.0.0 og destination adresse er 255.255.255.255., Kilde havn er 68 og destination 67. Derfor, du bør tillade denne form for trafik i din adgang-liste ellers trafikken er faldet på grund af implicit benægte i slutningen af erklæringen.

Bemærk: for at UDP-trafik skal passere igennem, skal UDP-trafik også tillades eksplicit af ACL.

Definer In, Out, Inbound, Outbound, Source og Destination

routeren bruger udtrykkene in, out, source og destination som referencer. Trafik på routeren kan sammenlignes med trafik på motorvejen., Hvis du var en retshåndhævende officer i Pennsylvania og ønskede at stoppe en lastbil går fra Maryland til ne.York, kilden til lastbilen er Maryland og destinationen for lastbilen er Ne. York. Vejspærringen kunne anvendes ved grænsen mellem Pennsylvania og Ne.York (ud) eller grænsen mellem Maryland og Pennsylvania (ind).

Når du henviser til en router, har disse udtryk disse betydninger.

-

Out—trafik, der allerede har været gennem routeren og forlader grænsefladen. Kilden er, hvor den har været, på den anden side af routeren, og destinationen er, hvor den går.,

-

i trafik, der ankommer til grænsefladen og derefter går gennem routeren. Kilden er, hvor den har været, og destinationen er, hvor den går, på den anden side af routeren.

-

indgående —hvis adgangslisten er indgående, når routeren modtager en pakke, kontrollerer Cisco IOS-soft .aren kriterierne for adgangslisten for en kamp. Hvis pakken er tilladt, fortsætter soft .aren med at behandle pakken. Hvis pakken nægtes, kasserer soft .aren pakken.,udgående-hvis adgangslisten er udgående, efter at soft .aren har modtaget og dirigeret en pakke til den udgående grænseflade, kontrollerer soft .aren kriterierne for adgangslisten for en kamp. Hvis pakken er tilladt, sender soft .aren pakken. Hvis pakken nægtes, kasserer soft .aren pakken.

in ACL har en kilde på et segment af grænsefladen, som den anvendes til, og en destination fra en anden grænseflade., Out ACL har en kilde på et segment af enhver anden grænseflade end den grænseflade, den anvendes til, og en destination ud af den grænseflade, den anvendes til.

Rediger ACL ‘ er

Når du redigerer en ACL, kræver det særlig opmærksomhed. For eksempel, hvis du har til hensigt at slette en bestemt linje fra en nummereret ACL, der findes som vist her, slettes hele ACL.

Kopier konfigurationen af routeren til en TFTP-server eller en teksteditor som Notepad for at redigere nummererede ACL ‘ er. Foretag derefter ændringer, og kopier konfigurationen tilbage til routeren.

Du kan også gøre dette.,

eventuelle sletninger fjernes fra ACL, og eventuelle tilføjelser foretages til slutningen af ACL.

Du kan også tilføje ACL-linjer til nummereret standard eller nummereret udvidet ACL ‘ ER efter sekvensnummer i Cisco IOS. Dette er et eksempel på konfigurationen:

konfigurer den udvidede ACL på denne måde:

udsted kommandoen Vis adgang-liste for at se ACL-posterne. Sekvensnumrene som 10, 20 og 30 vises også her.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Tilføje posten til access-list 101 med sekvens nummer 5.,eksempel 1:

i kommandoudgangen Vis adgang-liste tilføjes sekvensnummeret 5 ACL som den første post til access-list 101.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Eksempel 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

på samme måde, du kan konfigurere standard adgang liste på denne måde:

Den største forskel i en standard adgang liste, er, at Cisco IOS tilføjer en post i rækkefølge efter faldende IP-adresse, ikke på en sekvens af tal.,

dette eksempel viser de forskellige poster, for eksempel hvordan man tillader en IP-adresse (192.168.100.0) eller netværkene (10.10.10.0).

Tilføj posten i adgangsliste 2 for at tillade IP-adressen 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

denne post tilføjes øverst på listen for at prioritere den specifikke IP-adresse snarere end netværk.

Bemærk: De tidligere ACL ‘ er understøttes ikke i sikkerhedsapparatet såsom Asa / pi.fire .all.,

retningslinjer for at ændre adgangslister, når de anvendes på kryptokort

-

Hvis du føjer til en eksisterende adgangsliste-konfiguration, er det ikke nødvendigt at fjerne kryptokortet. Hvis du tilføjer dem direkte uden fjernelse af kryptokortet, understøttes det og accepteres.

-

Hvis du har brug for at ændre eller slette adgang-liste post fra en eksisterende adgang-lister, så skal du fjerne krypto kortet fra grænsefladen. Når du har fjernet crypto map, skal du foretage alle ændringer i adgangslisten og tilføje kryptokortet igen., Hvis du foretager ændringer såsom sletning af adgangslisten uden fjernelse af kryptokortet, understøttes dette ikke og kan resultere i uforudsigelig adfærd.

fejlfinding

Hvordan fjerner jeg en ACL fra en grænseflade?

gå i konfigurationstilstand og indtast nej foran kommandoen access-group, som vist i dette eksempel, for at fjerne en ACL fra en grænseflade.

interface <interface> no ip access-group <acl-number> in|out

Hvad gør jeg, når for meget trafik nægtes?,

Hvis der nægtes for meget trafik, skal du studere logikken på din liste eller prøve at definere og anvende en yderligere bredere liste. Kommandoen Vis ip-adgang-lister giver en pakketælling, der viser, hvilken ACL-post der er ramt.

log-nøgleordet i slutningen af de enkelte ACL-poster viser ACL-nummeret, og om pakken blev tilladt eller nægtet, ud over portspecifikke oplysninger.

Bemærk: Den log-input søgeord findes i Cisco IOS Software Udgivelse 11.2 og senere, og i visse Cisco IOS Software Udgivelse 11.1 baseret software, der er oprettet specifikt til tjenesteudbyderen marked., Ældre soft .are understøtter ikke dette søgeord. Brug af dette søgeord omfatter input interface og kilde MAC-adresse, hvor det er relevant.

hvordan debugger jeg på pakkeniveau, der bruger en Cisco-router?

denne procedure forklarer fejlfindingsprocessen. Før du begynder, skal du være sikker på, at der ikke er nogen aktuelt anvendte ACL ‘ er, at der er en ACL, og at hurtig skift ikke er deaktiveret.Bemærk: Brug ekstrem forsigtighed, når du debugger et system med tung trafik. Brug en ACL for at debug specifik trafik. Men vær sikker på processen og trafikstrømmen.,

-

brug kommandoen access-list for at fange de ønskede data.

i dette eksempel er datafangst indstillet til destinationsadressen på 10.2.6.6 eller kildeadressen på 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Deaktiver hurtig skift på de grænseflader, der er involveret. Du ser kun den første pakke, hvis hurtig skift ikke er deaktiveret.,

config interfaceno ip route-cache

-

Brug terminalen overvåger kommando i enable mode for at vise debug kommando udgang og system fejlmeddelelser til den nuværende terminal og session.

-

brug kommandoen debug ip packet 101 eller debug ip packet 101 detail for at starte debug processen.

-

udfør kommandoen no debug all i aktiv moder-tilstand og kommandoen interface configuration for at stoppe fejlfindingsprocessen.

-

genstart caching.,

config interfaceip route-cache

Typer af IP-Acl ‘ er

Dette afsnit af dokumentationen beskriver ACL-typer.

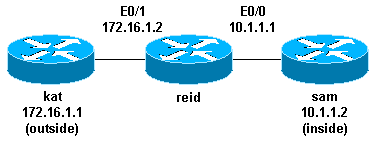

Network Diagram

Standard Acl ‘er

Standard Acl’ er er den ældste type af ACL. De går tilbage til så tidligt som Cisco IOS Soft .are Release 8.3. Standard ACL ‘ER styrer trafikken ved at sammenligne IP-pakkernes kildeadresse med de adresser, der er konfigureret i ACL’ en.

Dette er kommandosynta .formatet for en standard ACL.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

I alle software releases, access-list-number kan være alt fra 1 til 99. I Cisco IOS Soft .are Release 12.0.1, standard ACL ‘ ER begynder at bruge yderligere numre (1300 til 1999). Disse yderligere numre kaldes udvidede IP-ACL ‘ er. Cisco IOS Soft .are Release 11.2 tilføjet muligheden for at bruge listnavnet i standard ACL ‘ er.

når ACL er defineret, skal den anvendes til grænsefladen (indgående eller udgående)., I tidlige soft .areudgivelser var out standard, når et søgeord ud eller ind ikke var angivet. Retningen skal angives i senere soft .areudgivelser.

interface <interface>ip access-group number {in|out}

Dette er et eksempel på brugen af en standard ACL for at blokere al trafik undtagen at der fra kilde 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Udvidet Acl ‘er

Udvidet Acl’ er blev indført i Cisco IOS Software Udgivelse 8.3., Udvidede ACL ‘ ER styrer trafikken ved at sammenligne IP-pakkernes kilde-og destinationsadresser med de adresser, der er konfigureret i ACL.

Dette er kommandosynta .formatet for udvidede ACL ‘ er. Linjer er indpakket her for afstand overvejelser.

IP

ICMP

TCP

UDP

i alle soft .areudgivelser kan access-list-nummeret være 100 til 199. I Cisco IOS Soft .are Release 12.0.1, udvidede ACL ‘ ER begynder at bruge yderligere numre (2000 til 2699). Disse yderligere numre kaldes udvidede IP-ACL ‘ er. Cisco IOS Soft .are frigivelse 11.,2 tilføjet muligheden for at bruge listens navn i udvidede ACL ‘ er.

værdien af 0.0.0.0 / 255.255.255.255 kan angives som enhver. Når ACL er defineret, skal den anvendes til grænsefladen (indgående eller udgående). I tidlige soft .areudgivelser var out standard, når et søgeord ud eller ind ikke var angivet. Retningen skal angives i senere soft .areudgivelser.

interface <interface> ip access-group {number|name} {in|out}

Denne udvidede ACL-bruges til at tillade trafik på 10.1.1.,modtager ping-svar udefra, mens det forhindrer uopfordrede pings fra folk udenfor, hvilket tillader al anden trafik. bemærk: nogle applikationer såsom netværksstyring kræver pings for en keepalive-funktion. Hvis dette er tilfældet, kan du begrænse blokering af indgående pings eller være mere granuleret i tilladte/nægtede IP ‘ er.

lås og nøgle (dynamiske ACL ‘er)

lås og nøgle, også kendt som dynamiske ACL’ ER, blev introduceret i Cisco IOS Soft .are Release 11.1. Denne funktion er afhængig af Telnet, godkendelse (lokal eller fjern) og udvidede ACL ‘ er.,

lås og nøgle konfiguration starter med anvendelsen af en udvidet ACL at blokere trafik gennem routeren. Brugere, der ønsker at krydse routeren, blokeres af den udvidede ACL, indtil de Telnet til routeren og godkendes. Telnet-forbindelsen falder derefter, og en dynamisk ACL med en enkelt indtastning føjes til den udvidede ACL, der findes. Dette tillader trafik i en bestemt periode; tomgang og absolutte timeouts er mulige.

dette er kommandosynta formatformatet for lås-og nøglekonfiguration med lokal godkendelse.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

ACL med en enkelt indtastning i denne kommando tilføjes dynamisk til ACL ‘ en, der findes efter godkendelse.

Dette er et grundlæggende eksempel på lås og nøgle.

Når brugeren ved 10.1.1.2 opretter en Telnetforbindelse til 10.1.1.1, anvendes den dynamiske ACL. Forbindelsen tabes derefter, og brugeren kan gå til 172.16.1.network netværk.

IP navngivet ACL ‘ER

IP navngivet ACL’ ER blev introduceret i Cisco IOS Soft .are Release 11.2. Dette gør det muligt at give standard og udvidede ACL ‘ ER navne i stedet for tal.,

Dette er kommandosynta .formatet for IP med navnet ACL ‘ er.

ip access-list {extended|standard} name

Dette er et TCP eksempel:

Dette er et eksempel på anvendelsen af en navngiven ACL for at blokere al trafik undtagen Telnet-forbindelse fra vært 10.1.1.2 til at være vært for 172.16.1.1.

refleksive ACL ‘ER

refleksive ACL’ ER blev introduceret i Cisco IOS-Soft .areversion 11.3. Refleksive ACL ‘ ER tillader, at IP-pakker filtreres baseret på oplysninger om øverste lag., De bruges generelt til at tillade udgående trafik og begrænse indgående trafik som svar på sessioner, der stammer fra routeren. refleksive ACL ‘ER kan kun defineres med udvidede navngivne IP-ACL’ er. De kan ikke defineres med nummererede eller standard navngivne IP-ACL’ ER eller med andre protokolacl ‘ er. Refleksive ACL ‘ER kan bruges sammen med andre standard og statiske udvidede ACL’ er.

Dette er syntaksen for forskellige refleksive ACL-kommandoer.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Dette er et eksempel på godkendelsen af ICMP udgående og indgående trafik, mens der kun tillader TCP trafik, der har igangsat inde fra, anden trafik er nægtet.

tidsbaserede ACL ‘er ved hjælp af tidsintervaller

tidsbaserede ACL’ ER blev introduceret i Cisco IOS Soft .are Release 12.0.1.T. mens ligner udvidede ACL ‘ er i funktion, giver de adgangskontrol baseret på tid. Der oprettes et tidsinterval, der definerer bestemte tidspunkter af dagen og ugen for at implementere tidsbaserede ACL ‘ er., Tidsintervallet identificeres med et navn og refereres derefter af en funktion. Derfor pålægges tidsbegrænsningerne selve funktionen. Tidsintervallet er afhængig af routerens systemur. Routeren ur kan bruges, men funktionen fungerer bedst med net synchronork Time Protocol (NTP) synkronisering.

disse er tidsbaserede ACL-kommandoer.,

I dette eksempel, en Telnet-forbindelse er tilladt fra indersiden til ydersiden nettet mandag, onsdag og fredag i dagtimerne:

Kommenterede IP-ACL-Angivelser

Kommenterede IP-ACL-angivelser, der blev indført i Cisco IOS Software Udgivelse 12.0.2.T. Kommentarer gør ACL ‘er lettere at forstå og kan bruges til standard eller udvidet IP-ACL’ er.

Dette er den kommenterede navn IP ACL kommando syntaks.

ip access-list {standard|extended} access-list-name remark remark

Dette er den kommenterede nummererede IP-ACL-kommando syntaks.,

access-list access-list-number remark remark

Dette er et eksempel på at kommentere en nummereret ACL.

kontekstbaseret adgangskontrol

kontekstbaseret adgangskontrol (CBAC) blev introduceret i Cisco IOS Soft .are Release 12.0.5.T og kræver Cisco IOS fire .all feature sæt. CBAC inspicerer trafik, der rejser gennem fire .allen for at opdage og administrere statsoplysninger til TCP-og UDP-sessioner. Denne tilstandsinformation bruges til at oprette midlertidige åbninger i fire .allens adgangslister., Konfigurer IP inspect-lister i retning af strømmen af trafikinitiering for at tillade returtrafik og yderligere dataforbindelser til tilladt session, sessioner, der stammer fra det beskyttede interne netværk, for at gøre dette.

Dette er syntaksen for CBAC.

ip inspect name inspection-name protocol

Dette er et eksempel på brugen af CBAC for at inspicere udgående trafik. Udvidet ACL 111 blokerer normalt returtrafikken bortset fra ICMP, uden at CBAC åbner huller til returtrafikken.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Godkendelse Proxy

proxy Authentication blev indført i Cisco IOS Software Udgivelse 12.0.5.T. Dette kræver, at du har Cisco IOS fire .all-funktionssæt. Authentication Pro .y bruges til at godkende indgående eller udgående brugere, eller begge. Brugere, der normalt er blokeret af en ACL, kan hente en bro .ser til at gå gennem fire .allen og autentificere på en TACACS+ eller RADIUS-server., Serveren passerer yderligere ACL poster ned til routeren for at give brugerne igennem efter godkendelse.

Autentificeringspro .y svarer til lås og nøgle (dynamiske ACL ‘ er). Dette er forskellene:

-

lås og nøgle tændes af en Telnetforbindelse til routeren. Authentication Pro .y er tændt af HTTP gennem routeren.

-

autentificeringspro .y skal bruge en ekstern server.

-

Authentication Pro .y kan håndtere tilføjelsen af flere dynamiske lister. Lås og nøgle kan kun tilføje en.,

-

Authentication Pro .y har en absolut timeout, men ingen tomgang timeout. Lås og nøgle har begge dele.

se Cisco Secure Integrated Soft .are Configuration Cookbook for eksempler på authentication Pro .y.

Turbo ACL ‘ER

Turbo ACL’ ER blev introduceret i Cisco IOS Soft .are Release 12.1.5.T og findes kun på 7200, 7500, og andre high-end platforme. Turbo ACL-funktionen er designet til at behandle ACL ‘ er mere effektivt for at forbedre routerens ydeevne.

brug kommandoen access-list compiled til turbo ACL ‘ er., Dette er et eksempel på en kompileret ACL.

når standard eller udvidet ACL er defineret, skal du bruge kommandoen global configuration for at kompilere.

kommandoen Sho.access-list compiled viser statistik om ACL.

distribuerede tidsbaserede ACL ‘ER

distribuerede tidsbaserede ACL’ ER blev introduceret i Cisco IOS-Soft .areversion 12.2.2.T for at implementere tidsbaserede ACL ‘ er på VPN-aktiverede 7500-seriens routere. Før introduktionen af den distribuerede tidsbaserede ACL-funktion blev tidsbaserede ACL ‘ ER IKKE understøttet på linjekort til Cisco 7500-serien routere., Hvis tidsbaserede ACL ‘ER blev konfigureret, opførte de sig som normale ACL’ er. Hvis en grænseflade på et linjekort blev konfigureret med tidsbaserede ACL’ ER, blev pakkerne, der blev skiftet til grænsefladen, ikke distribueret skiftet gennem linjekortet, men videresendt til ruteprocessoren for at behandle.

syntaksen for distribuerede tidsbaserede ACL ‘ER er den samme som for tidsbaserede ACL’ er med tilføjelsen af kommandoerne med hensyn til status for IPC-meddelelser (inter Processor Communication) mellem ruteprocessoren og linjekortet.,

debug time-range ipc show time-range ipc clear time-range ipc

Modtag Acl ‘er

Modtag Acl’ er anvendes for at øge sikkerheden på Cisco 12000-routere, som beskyttelse af gigabit rute processor (GRP) på routeren fra unødvendige og potentielt forbryderiske trafik. Modtag ACL ‘ ER blev tilføjet som en særlig undtagelse til vedligeholdelse gashåndtaget til Cisco IOS Soft .are Release 12.0.21S2 og integreret i 12.0(22)S. Se GSR: Modtag adgangskontrollister for yderligere oplysninger.,

Infrastruktur Acl ‘er

Infrastruktur Acl’ er anvendes for at minimere risikoen og effektiviteten af direkte infrastruktur angreb ved udtrykkelig tilladelse fra kun autoriserede trafik til infrastrukturen, mens den tillader alle andre transit-trafik. Se beskyttelse af din kerne: adgangskontrollister for Infrastrukturbeskyttelse for yderligere oplysninger.

Transit-ACL ‘ER

Transit-ACL’ ER bruges til at øge netværkssikkerheden, da de udtrykkeligt kun tillader krævet trafik til dit netværk eller netværk., Se lister over Transitadgangskontrol: filtrering ved din kant for yderligere information.