Co je zero-day (0 dnů) využití

zero-day (0 dnů) exploit je kybernetický útok, zaměření na software zranitelnosti, které je neznámé, aby se na dodavatele softwaru nebo antivirových výrobců. Útočník spatří zranitelnost softwaru před všemi stranami, které mají zájem o jeho zmírnění, rychle vytvoří exploit a použije ji k útoku. Takové útoky velmi pravděpodobně uspějí, protože obrana není na místě. Díky tomu jsou nulové útoky vážnou bezpečnostní hrozbou.,

Typický vektorů útoku jsou Webové prohlížeče, které jsou společné cíle vzhledem k jejich všudypřítomnosti, a e-mailové přílohy, které využívají zranitelná místa v aplikaci, otevírání příloh, nebo na konkrétní typy souborů, jako jsou Word, Excel, PDF nebo Flash.

související koncepcí je malware s nulovým dnem-počítačový virus, pro který ještě nejsou k dispozici konkrétní podpisy antivirového softwaru, takže antivirový software založený na podpisu jej nemůže zastavit.

typické cíle pro nulový den exploit zahrnují:

- vládní útvary.

- velké podniky.,

- jednotlivci s přístupem k cenným obchodním údajům, jako je duševní vlastnictví.

- velké množství domácích uživatelů, kteří používají zranitelný systém, jako je prohlížeč nebo operační systém. Hackeři mohou pomocí zranitelností ohrozit počítače a vytvářet masivní botnety.

- hardwarová zařízení, firmware a Internet věcí (IoT).

- v některých případech vlády používají nulové využití k útoku na jednotlivce, organizace nebo země, které ohrožují jejich přirozenou bezpečnost.,

protože zranitelnosti s nulovým dnem jsou cenné pro různé strany, existuje trh, na kterém organizace platí výzkumníkům, kteří objevují zranitelnosti. Kromě tohoto „bílého trhu“ existují šedé a černé trhy, na kterých jsou bez zveřejnění obchodovány zranitelnosti nulového dne až za stovky tisíc dolarů.,

Příklady zero-day útoků

Některé high-profil příklady zero-day útoky patří:

-

- Stuxnet: Tento škodlivý počítačový červ cílených počítačů používaných pro výrobní účely v několika zemích, včetně Íránu, Indie a Indonésie. Primárním cílem byly íránské závody na obohacování uranu s úmyslem narušit jaderný program země.Nulové zranitelnosti existovaly v softwaru běžícím na průmyslových počítačích známých jako programovatelné logické regulátory (PLC), které běžely na systému Microsoft Windows., Červ infikoval Plc prostřednictvím zranitelná místa v Siemens Step7, což Plc provádět neočekávané příkazy na montážní linky, stroje, poškodil odstředivky používané k oddělení nukleární materiál.

- Sony zero-day attack: Sony Pictures se na konci roku 2014 stala obětí nulového zneužití. Útok ochromil síť Sony a vedl k uvolnění citlivých firemních dat na webech pro sdílení souborů. Kompromitovaná data zahrnovala podrobnosti o nadcházejících filmech, obchodní plány, a osobní e-mailové adresy vedoucích pracovníků Sony., Podrobnosti o přesné zranitelnosti zneužité při útoku Sony zůstávají neznámé.

- RSA: v roce 2011 hackeři použili v aplikaci Adobe Flash Player tehdy bezkonkurenční zranitelnost, aby získali přístup k síti bezpečnostní společnosti RSA. Útočníci posílali e-maily s přílohami tabulky Excel malým skupinám zaměstnanců RSA. Tabulky obsahovaly vložený soubor Flash, který využil zranitelnosti Flash s nulovým dnem. Když jeden ze zaměstnanců otevřel tabulku, napadený nainstaloval nástroj Poison Ivy remote administration tool, aby převzal kontrolu nad počítačem.,Jakmile získali přístup k síti, útočníci hledali citlivé informace, zkopírovali je a přenesli na externí servery, které ovládali. RSA připustil, že mezi daty a ukradli citlivé informace týkající se společnosti SecurID dva-faktor ověřování výrobků, který se používá po celém světě pro přístup k citlivým datům a zařízení.

- Operace Aurora: Tato 2009 zero-day exploit cílené duševní vlastnictví několika velkých podniků, včetně Google, Adobe Systems, Yahoo, a Dow Chemical., Zranitelnosti existovaly jak v aplikaci Internet Explorer, tak v aplikaci Perforce; ta byla použita společností Google ke správě zdrojového kódu.

Zero-day zranitelnosti, detekce

Podle definice, žádné opravy nebo antivirové podpisy ještě neexistuje pro zero-day exploity, takže je obtížné odhalit. Existuje však několik způsobů, jak odhalit dříve neznámé chyby softwaru.

skenování zranitelnosti

skenování zranitelnosti může detekovat některé zero-day exploity., Dodavatelé zabezpečení, kteří nabízejí řešení pro skenování zranitelností, mohou simulovat útoky na softwarový kód, provádět recenze kódu a pokoušet se najít nové zranitelnosti, které mohly být zavedeny po aktualizaci softwaru.

tento přístup nemůže detekovat všechny zero-day exploity. Ale i pro ty, které detekuje, skenování nestačí-organizace musí jednat o výsledcích skenování, provádět kontrolu kódu a dezinfikovat svůj kód, aby se zabránilo zneužití. Ve skutečnosti většina organizací pomalu reaguje na nově objevené zranitelnosti, zatímco útočníci mohou velmi rychle využít zneužití s nulovým dnem.,

Patch management

Další strategií je nasadit softwarové záplaty co nejdříve pro nově objevené chyby softwaru. I když to nemůže zabránit útokům s nulovým dnem, rychlé použití oprav a upgradů softwaru může výrazně snížit riziko útoku.

existují však tři faktory, které mohou oddálit nasazení bezpečnostních záplat. Dodavatelé softwaru potřebují čas, aby objevili zranitelnosti, vyvinuli opravu a distribuovali ji uživatelům. Může také chvíli trvat, než se náplast použije na organizační systémy., Čím déle tento proces trvá, tím vyšší je riziko nulového útoku.

ověření vstupu a dezinfekce

ověření vstupu řeší mnoho problémů spojených se skenováním zranitelnosti a správou oprav. To nezanechává organizace nechráněné, zatímco oni jsou záplatování systémy nebo dezinfekci kódu procesy, které mohou nějakou dobu trvat. Je provozován bezpečnostními odborníky a je mnohem flexibilnější, je schopen se přizpůsobit a reagovat na nové hrozby v reálném čase.

jedním z nejúčinnějších způsobů, jak zabránit útokům s nulovým dnem, je nasazení brány firewall webové aplikace (WAF) na okraji sítě., WAF kontroluje veškerý příchozí provoz a odfiltruje škodlivé vstupy, které by se mohly zaměřit na zranitelnosti zabezpečení.

navíc nejnovějším pokrokem v boji proti útokům s nulovým dnem je ochrana aplikace runtime application self-protection (RASP). RAŠPLE agenti sedět uvnitř aplikací, zkoumání žádost náklad s kontextu kódu aplikace za běhu, aby se zjistilo, zda žádost je normální, nebo nebezpečné – umožňuje aplikacím bránit.,

Zero-day initiative

program, založena na odměnu bezpečnostní výzkumníci pro zodpovědně zveřejňování zranitelností, místo prodeje informace na černém trhu. Jeho cílem je vytvořit širokou komunitu výzkumníků zranitelnosti, kteří mohou objevit zranitelnosti zabezpečení dříve, než hackeři, a upozornit dodavatele softwaru.

podívejte se, jak vám Imperva Web Application Firewall může pomoci s nulovými denními exploity.

Imperva zero-day threat mitigation

skenování zranitelnosti a správa oprav jsou částečným řešením útoků s nulovým dnem., A vytvářejí velké okno zranitelnosti, vzhledem k času potřebnému k vývoji a aplikaci oprav a oprav kódu.

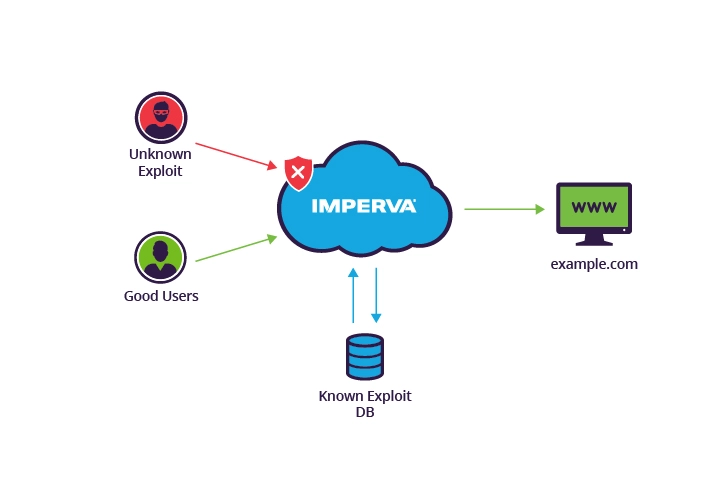

Imperva je Webový Aplikační Firewall (WAF), je řízen vstupní validace služby nasazeny na okraji své sítě, která inteligentně filtry a ověřuje příchozí provoz, blokování útoků na síť edge.

Imperva RASP je nejnovější inovací v boji proti útokům s nulovým dnem., Pomocí patentované gramatika-založené techniky, které využívají LangSec, RAŠPLE umožňuje aplikacím bránit bez podpisů nebo opravy – zajišťování bezpečnosti ve výchozím nastavení a šetřící provozní náklady mimo cyklus 0-den záplatování.

Imperva cloud-based WAF bloky zero-day útoky pomocí crowdsourced zabezpečení, identifikovat nové hrozby,