Úvod

tento dokument popisuje, jak mohou seznamy řízení přístupu IP (ACLs) filtrovat síťový provoz. Obsahuje také stručné popisy typů IP ACL, dostupnost funkcí a příklad použití v síti.

přístup k Software Advisor (pouze registrovaní zákazníci) nástroj s cílem určit podporu některých pokročilejších funkcí Cisco IOS® IP ACL.

RFC 1700 ![]() obsahuje přiřazená čísla známých portů., RFC 1918

obsahuje přiřazená čísla známých portů., RFC 1918 ![]() obsahuje alokaci adres pro soukromé Internety, IP adresy, které by neměly být běžně vidět na internetu.

obsahuje alokaci adres pro soukromé Internety, IP adresy, které by neměly být běžně vidět na internetu.

Poznámka: Acl může být také použit pro jiné účely, než k filtrování IP provozu, například, definuje dopravní Sítě Adresu Překlad (NAT) nebo šifrování, nebo filtrování non-IP protokoly, jako například AppleTalk nebo IPX. Diskuse o těchto funkcích je mimo rozsah tohoto dokumentu.

předpoklady

požadavky

pro tento dokument neexistují žádné specifické předpoklady., Diskutované koncepty jsou přítomny ve verzích softwaru Cisco IOS® 8.3 nebo novějších. To je uvedeno v každé funkci seznamu přístupů.

použité komponenty

tento dokument pojednává o různých typech ACLs. Některé z nich jsou přítomny od verze softwaru Cisco IOS 8.3 a další byly představeny v pozdějších verzích Softwaru. To je uvedeno v diskusi o každém typu.

informace v tomto dokumentu byly vytvořeny ze zařízení v konkrétním laboratorním prostředí. Všechna zařízení použitá v tomto dokumentu začala s vymazanou (výchozí) konfigurací., Pokud je vaše síť živá, ujistěte se, že rozumíte potenciálnímu dopadu jakéhokoli příkazu.

konvence

Více informací o konvencích dokumentů naleznete v konvencích Cisco Technical Tips.

ACL koncepty

tato část popisuje ACL koncepty.

masky

masky se používají s IP adresami v IP ACLs k určení toho, co by mělo být povoleno a odepřeno. Masky pro konfiguraci IP adres na rozhraních začínají 255 a mají velké hodnoty na levé straně,například IP adresa 209.165.202.129 s maskou 255.255.255.224., Masky pro IP ACLs jsou naopak, například maska 0.0.0.255. To se někdy nazývá inverzní maska nebo zástupná maska. Když hodnota masky je rozdělena do binární (0 a 1), výsledky určit, které adresy jsou bity třeba zvážit při zpracování provozu. A 0 označuje, že je třeba vzít v úvahu bity adresy( přesná shoda); a 1 v masce je „nezajímá“. Tato tabulka dále vysvětluje koncept.

odečtěte normální masku od 255.255.255.255, abyste určili inverzní masku ACL. V tomto příkladu je inverzní maska určena pro síťovou adresu 172.,16.1.0 s normální maskou 255.255.255.0.

-

255.255.255.255-255.255.255.0 (normální maska) = 0.0.0.255 (inverzní maska)

poznamenejte si tyto ekvivalenty ACL.

-

zdroj / zdroj-zástupný znak 0.0.0.0 / 255.255.255.255 znamená „libovolný“.

-

zdroj / zástupná karta 10.1.1.2 / 0.0.0.0 je stejná jako „host 10.1.1.2“.

ACL sumarizace

tento seznam popisuje, jak shrnout řadu sítí do jedné sítě pro optimalizaci ACL. Zvažte tyto sítě.,

192.168.32.0/24192.168.33.0/24192.168.34.0/24192.168.35.0/24192.168.36.0/24192.168.37.0/24192.168.38.0/24192.168.39.0/24

první dva oktety a poslední oktet jsou stejné pro každou síť. Tato tabulka je vysvětlením, jak je shrnout do jedné sítě.

třetí oktet pro předchozí sítě lze zapsat tak, jak je vidět v této tabulce, podle pozice oktetu a hodnoty adresy pro každý bit.,/td>

Since the first five bits match, the previous eight networks can be summarized into one network (192.,168.32.0 / 21 nebo 192.168.32.0 255.255.248.0). Všech osm možných kombinací tří bitů s nízkým řádem je relevantní pro dané rozsahy sítě. Tento příkaz definuje ACL, který umožňuje tuto síť. Pokud odečtete 255.255.248.0 (normální maska) od 255.255.255.255, získá 0.0.7.255.

access-list acl_permit permit ip 192.168.32.0 0.0.7.255

Zvážit tato sada sítí pro další vysvětlení.,

192.168.146.0/24192.168.147.0/24192.168.148.0/24192.168.149.0/24

první dva oktety a poslední oktet jsou stejné pro každou síť. Tato tabulka je vysvětlením, jak je shrnout.

třetí oktet pro předchozí sítě lze zapsat tak, jak je vidět v této tabulce, podle pozice oktetu a hodnoty adresy pro každý bit.,3efcc695f“> 0

na Rozdíl od předchozího příkladu, nelze shrnout tyto sítě do jedné sítě. Pokud jsou shrnuty do jedné sítě, stanou se 192.168.144.0/21, protože ve třetím oktetu je pět bitů podobných. Tato shrnutá síť 192.168.144.0/21 pokrývá řadu sítí od 192.168.144.0 do 192.168.151.0. Mezi nimi 192.168.144.0, 192.168.145.0, 192.168.150.0 a 192.168.151.0 sítě nejsou v daném seznamu čtyř sítí., K pokrytí konkrétních dotyčných sítí potřebujete minimálně dvě shrnuté sítě. Tyto čtyři sítě lze shrnout do těchto dvou sítí:

tento výstup definuje souhrnný ACL pro výše uvedené sítě.

proces ACLs

provoz, který přichází do routeru, je porovnán s položkami ACL na základě pořadí, ve kterém se záznamy vyskytují ve směrovači. Na konec seznamu jsou přidána nová prohlášení. Směrovač nadále vypadá, dokud nemá shodu. Pokud nejsou nalezeny žádné shody, když router dosáhne konce seznamu, provoz je odepřen., Z tohoto důvodu byste měli mít často zasažené položky v horní části seznamu. Pro provoz, který není povolen, existuje implicitní popření. Jediný vstup ACL s jediným odepřením vstupu má za následek popření veškerého provozu. V ACL musíte mít alespoň jedno prohlášení o povolení nebo je zablokován veškerý provoz. Tyto dvě ACL (101 a 102) mají stejný účinek.

v tomto příkladu stačí poslední položka. Nemusíte první tři položky, protože TCP zahrnuje Telnet a IP zahrnuje TCP, User Datagram Protocol (UDP), a Internet Control Message Protocol (ICMP).,

Definujte porty a typy zpráv

kromě definování zdroje a cíle ACL je možné definovat porty, typy zpráv ICMP a další parametry. Dobrým zdrojem informací pro známé porty je RFC 1700 ![]() . Typy zpráv ICMP jsou vysvětleny v RFC 792

. Typy zpráv ICMP jsou vysvětleny v RFC 792 ![]() .

.

router může zobrazit popisný text na některých známých portech. Použít ? o pomoc.

během konfigurace router také převádí číselné hodnoty na uživatelsky přívětivější hodnoty., Toto je příklad, kdy zadáte číslo typu zprávy ICMP a způsobí, že směrovač převede číslo na jméno.

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 14

se stane

access-list 102 permit icmp host 10.1.1.1 host 172.16.1.1 timestamp-reply

Použít Acl

Můžete definovat Acl, bez jejich použití. ACL však nemají žádný účinek, dokud nejsou aplikovány na rozhraní routeru. Je to dobrá praxe aplikovat ACL na rozhraní nejblíže ke zdroji provozu., Jak je znázorněno v tomto příkladu, když se pokusíte blokovat provoz od zdroje k cíli, můžete použít příchozí ACL E0 na routeru namísto odchozí seznam E1 na router C. access-list má deny ip jakékoliv implicitně na konci jakýkoli přístup-list. Pokud je provoz související s DHCP request a pokud to není explicitně povoleno, provoz je zrušen, protože když se podíváte na DHCP požadavek v IP, zdrojová adresa je-s=0.0.0.0 (Ethernet1/0), d=255.255.255.255, len 604, přijaté 2 UDP src=68, dst=67. Všimněte si, že zdrojová IP adresa je 0.0.0.0 a cílová adresa je 255.255.255.255., Zdrojový port je 68 a cíl 67. Proto byste měli povolit tento druh provozu ve vašem přístupovém seznamu, jinak je provoz zrušen kvůli implicitnímu odmítnutí na konci prohlášení.

Poznámka: pro UDP provoz projít, UDP provoz musí být také umožněn explicitně ACL.

Definovat In, Out, Příchozí, Odchozí, Zdroj a Cíl

router používá výrazy v,, zdroj a cíl jako odkazy. Provoz na routeru lze porovnat s provozem na dálnici., Pokud jste byli důstojníkem donucovacích orgánů v Pensylvánii a chtěli zastavit kamion jedoucí z Marylandu do New Yorku, zdrojem kamionu je Maryland a cílem kamionu je New York. Zátaras by mohl být aplikován na hranici Pennsylvania–New York (out) nebo Maryland–Pennsylvania border (in).

když odkazujete na směrovač, mají tyto pojmy tyto významy.

-

Out-provoz, který již prošel routerem a opouští rozhraní. Zdroj je tam, kde byl, na druhé straně routeru, a cíl je tam, kam jde.,

-

In—Traffic, který přichází na rozhraní a pak prochází routerem. Zdroj je tam, kde byl, a cíl je tam, kam jde, na druhé straně routeru.

-

příchozí-pokud je přístupový seznam příchozí, když router obdrží paket, software Cisco IOS zkontroluje kritéria prohlášení seznamu přístupu pro shodu. Pokud je paket povolen, software pokračuje ve zpracování paketu. Pokud je paket odepřen, software paket vyřadí.,

-

Odchozí—je-Li seznam přístupu je odchozí, po software přijímá a směruje paket na odchozí rozhraní, software kontroluje kritéria prohlášení seznam přístupu na zápas. Pokud je paket povolen, software přenáší paket. Pokud je paket odepřen, software paket vyřadí.

in ACL má zdroj na segmentu rozhraní, ke kterému je aplikován, a cíl mimo jiné rozhraní., Out ACL má zdroj v segmentu jiného rozhraní než rozhraní, na které je aplikován, a cíl mimo rozhraní, na které je aplikován.

upravit ACLs

při úpravě ACL vyžaduje zvláštní pozornost. Pokud například hodláte odstranit konkrétní řádek z očíslovaného ACL, který existuje, jak je zde znázorněno, celý ACL se odstraní.

zkopírujte konfiguraci routeru na server TFTP nebo textový editor, jako je Poznámkový blok, aby bylo možné upravovat číslované ACLs. Poté proveďte jakékoli změny a zkopírujte konfiguraci zpět do routeru.

můžete to také udělat.,

všechna odstranění jsou odstraněna z ACL a všechny doplňky jsou provedeny na konci ACL.

můžete také přidat ACL linky číslované standardní nebo číslované rozšířené ACLs pořadovým číslem v Cisco IOS. Toto je ukázka konfigurace:

nakonfigurujte rozšířený ACL tímto způsobem:

zadejte příkaz Zobrazit přístupový seznam, abyste mohli zobrazit položky ACL. Zde se také objevují pořadová čísla jako 10, 20 a 30.

Router#show access-listExtended IP access list 101 10 permit tcp any any 20 permit udp any any 30 permit icmp any any

Přidat položku pro přístup k seznamu 101 s pořadovým číslem 5.,

Příklad 1:

ve výstupu příkazu Zobrazit přístupový seznam se jako první položka do access-list 101 přidá pořadové číslo 5 ACL.

Router#show access-listExtended IP access list 101 5 deny tcp any any eq telnet 10 permit tcp any any 20 permit udp any any 30 permit icmp any anyRouter#

Příklad 2:

internetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z.internetrouter(config)#ip access-list extended 101internetrouter(config-ext-nacl)#18 per tcp any host 172.162.2.11internetrouter(config-ext-nacl)#^Zinternetrouter#show access-listsExtended IP access list 101 10 permit tcp any any 15 permit tcp any host 172.162.2.9 18 permit tcp any host 172.162.2.11 20 permit udp host 172.16.1.21 any 30 permit udp host 172.16.1.22 anyinternetrouter#

Podobně, můžete nakonfigurovat standardní přístup k seznamu tímto způsobem:

hlavní rozdíl ve standardní přístup k seznamu je, že Cisco IOS přidá položku do sestupném pořadí podle IP adresy, ne na pořadové číslo.,

Tento příklad ukazuje různé položky, například jak povolit IP adresu (192.168.100.0) nebo sítě (10.10.10.0).

Přidat položku v seznamu přístupu 2, aby bylo možné IP Adresu 172.22.1.1:

internetrouter(config)#ip access-list standard 2internetrouter(config-std-nacl)#18 permit 172.22.1.1

Tento záznam je přidán v horní části seznamu v pořadí, dát přednost konkrétní IP adresu, spíše než v síti.

Poznámka: předchozí ACL nejsou podporovány v bezpečnostním zařízení, jako je Firewall Asa / PIX.,

pokyny pro změnu přístupových seznamů, Pokud jsou aplikovány na kryptografické mapy

-

pokud přidáte do stávající konfigurace seznamu přístupů, není třeba odstranit kryptografickou mapu. Pokud k nim přidáte přímo bez odstranění krypto mapy, je to podporováno a přijatelné.

-

Pokud potřebujete upravit nebo odstranit položku access-list z existujícího seznamu přístupů, musíte z rozhraní odstranit kryptografickou mapu. Po odstranění kryptografické mapy proveďte všechny změny v seznamu přístupů a znovu přidejte kryptografickou mapu., Pokud provedete změny, jako je vymazání seznamu přístupů bez odstranění krypto mapy, není to podporováno a může vést k nepředvídatelnému chování.

odstraňování problémů

Jak mohu odstranit ACL z rozhraní?

přejděte do konfiguračního režimu a zadejte ne před příkazem access-group, jak je znázorněno v tomto příkladu, abyste odstranili ACL z rozhraní.

interface <interface> no ip access-group <acl-number> in|out

Co mám dělat, když příliš velký provoz je odepřen?,

Pokud je odepřen příliš velký provoz, prostudujte si logiku svého seznamu nebo se pokuste definovat a použít další širší seznam. Příkaz Zobrazit ip access-lists poskytuje počet paketů, který ukazuje, který vstup ACL je zasažen.

Klíčové slovo log na konci jednotlivých položek ACL zobrazuje kromě informací specifických pro port číslo ACL a to, zda byl paket povolen nebo odepřen.

Poznámka: log-input Klíčové slovo existuje v Cisco IOS Software Release 11.2 a novější, a v některých Cisco IOS Software Release 11.1 software vytvořený speciálně pro trh poskytovatele služeb., Starší software nepodporuje toto klíčové slovo. Použití tohoto klíčového slova zahrnuje vstupní rozhraní a zdrojovou MAC adresu, kde je to možné.

Jak mohu ladit na úrovni paketů, která používá směrovač Cisco?

tento postup vysvětluje proces ladění. Než začnete, ujistěte se, že v současné době neexistují žádné ACLs, že existuje ACL a že rychlé přepínání není zakázáno.

Poznámka: při ladění systému s velkým provozem buďte velmi opatrní. Chcete-li ladit konkrétní provoz, použijte ACL. Ale ujistěte se, že proces a dopravní tok.,

-

použijte příkaz access-list k zachycení požadovaných dat.

v tomto příkladu je zachycení dat nastaveno pro cílovou adresu 10.2.6.6 nebo zdrojovou adresu 10.2.6.6.

access-list 101 permit ip any host 10.2.6.6access-list 101 permit ip host 10.2.6.6 any

-

Zakázat rychlé přepínání na rozhraní podílejí. První paket vidíte pouze v případě, že rychlé přepínání není zakázáno.,

config interfaceno ip route-cache

-

Použijte terminál monitor příkaz povolit režim pro zobrazení debug výstupu příkazu systému a chybové zprávy pro aktuální terminál a zasedání.

-

pro zahájení procesu ladění použijte příkaz debug ip packet 101 nebo debug ip packet 101 detail.

-

Spusťte příkaz no debug all v režimu enable a příkaz konfigurace rozhraní, abyste zastavili proces ladění.

-

restartujte ukládání do mezipaměti.,

config interfaceip route-cache

Druhy IP Acl

Tato část dokumentu popisuje typy ACL.

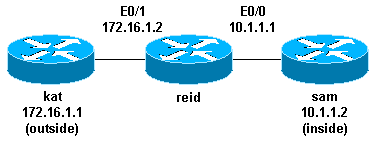

síťové schéma

standardní ACLs

standardní ACLs jsou nejstarším typem ACL. Ty sahají až do již Cisco IOS Software Release 8.3. Standardní ACLS řídí provoz porovnáním zdrojové adresy IP paketů s adresami nakonfigurovanými v ACL.

toto je formát syntaxe příkazu standardního ACL.,

access-list access-list-number {permit|deny} {host|source source-wildcard|any}

Ve všech verzích software, access-list-number může být od 1 do 99. V Cisco IOS Software Release 12.0.1, standardní ACLs začnou používat další čísla (1300 na 1999). Tato další čísla jsou označována jako rozšířené IP ACLs. Cisco IOS Software Release 11.2 Přidána možnost používat název seznamu ve standardních ACLs.

po definování ACL musí být aplikován na rozhraní (příchozí nebo odchozí)., V časných verzích Softwaru, out byl výchozí, když klíčové slovo out nebo in nebyl specifikován. Směr musí být uveden v pozdějších verzích Softwaru.

interface <interface>ip access-group number {in|out}

Toto je příklad použití standardní ACL s cílem zablokovat veškerý provoz s výjimkou, že ze zdroje 10.1.1.x.

interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip access-group 1 inaccess-list 1 permit 10.1.1.0 0.0.0.255

Rozšířené Acl

Rozšířené Acl byly zavedeny v Cisco IOS Software Release 8.3., Rozšířené ACLS řídí provoz porovnáním zdrojových a cílových adres IP paketů s adresami nakonfigurovanými v ACL.

toto je formát syntaxe příkazu rozšířených ACLs. Řádky jsou zde zabaleny pro úvahy o rozestupu.

IP

ICMP

TCP

UDP

ve všech verzích softwaru může být číslo access-list 100 až 199. V Cisco IOS vydání softwaru 12.0.1, rozšířené ACLs začnou používat další čísla (2000 na 2699). Tato další čísla jsou označována jako rozšířené IP ACLs. Cisco IOS Software Release 11.,2 Přidána možnost používat název seznamu v rozšířených ACLs.

hodnotu 0.0.0.0 / 255.255.255.255 lze zadat jako libovolnou. Po definování ACL musí být aplikován na rozhraní (příchozí nebo odchozí). V časných verzích Softwaru, out byl výchozí, když klíčové slovo out nebo in nebyl specifikován. Směr musí být uveden v pozdějších verzích Softwaru.

interface <interface> ip access-group {number|name} {in|out}

Tento extended ACL se používá k povolení provozu 10.1.1.,x síť (uvnitř) a přijímat odpovědi ping zvenčí, zatímco zabraňuje nevyžádaným pingům od lidí venku, což umožňuje veškerý ostatní provoz.

Poznámka: Některé aplikace, jako je správa sítě, vyžadují ping pro funkci keepalive. Pokud tomu tak je, možná budete chtít omezit blokování příchozích pingů nebo být v povolených/odepřených IP více zrnitý.

Lock and Key (Dynamic ACLs)

Lock and key, také známý jako dynamic ACLs, byl představen v Cisco IOS Software Release 11.1. Tato funkce je závislá na Telnet, autentizaci (místní nebo vzdálené) a rozšířených ACLs.,

konfigurace zámku a klíče začíná aplikací rozšířeného ACL pro blokování provozu přes směrovač. Uživatelé, kteří chtějí procházet routerem, jsou blokováni rozšířeným ACL, dokud se nepřihlásí k routeru a nebudou ověřeni. Spojení Telnet pak klesne a do rozšířeného ACL, který existuje, se přidá dynamický ACL s jedním vstupem. To umožňuje provoz na určité časové období; volnoběžné a absolutní časové limity jsou možné.

toto je formát syntaxe příkazu pro konfiguraci zámku a klíče s lokální autentizací.,

username user-name password passwordinterface <interface> ip access-group {number|name} {in|out}

single-položka ACL v tomto příkazu je dynamicky přidány do seznamu ACL, který existuje po ověření.

toto je základní příklad zámku a klíče.

poté, co uživatel v 10.1.1.2 provede připojení Telnetu k 10.1.1.1, použije se dynamický ACL. Připojení je poté zrušeno a uživatel může přejít na 172.16.1.x síť.

IP s názvem ACLs

IP s názvem ACLs byly zavedeny v Cisco IOS Software Release 11.2. To umožňuje, aby standardní a rozšířené ACL dostaly jména místo čísel.,

toto je formát syntaxe příkazu pro IP s názvem ACLs.

ip access-list {extended|standard} name

Toto je TCP příklad:

Toto je příklad použití pojmenovaný ACL s cílem blokovat veškerý provoz s výjimkou připojení Telnet z hostitele 10.1.1.2 hostit 172.16.1.1.

reflexní ACLs

reflexní ACLs byly zavedeny v Cisco IOS Software Release 11.3. Reflexní ACL umožňují filtrování IP paketů na základě informací o relaci v horní vrstvě., Obvykle se používají k umožnění odchozího provozu a omezení příchozího provozu v reakci na relace, které pocházejí z routeru.

reflexní ACL lze definovat pouze s rozšířenými IP ACL. Nemohou být definovány číslovanými nebo standardními IP ACLs nebo jinými protokolovými ACLs. Reflexní ACL lze použít ve spojení s jinými standardními a statickými rozšířenými ACL.

toto je syntaxe pro různé reflexní ACL příkazy.,

interface ip access-group {number|name} {in|out} ip access-list extended namepermit protocol any any reflect name ip access-list extended nameevaluate name

Toto je příklad povolení ICMP odchozí a příchozí provoz, zatímco pouze povolení TCP provoz, který byl zahájen z uvnitř, další provoz je odepřen.

Time-Based ACLs používající časové rozsahy

time-based ACLs byly zavedeny v Cisco IOS Software Release 12.0.1.T. zatímco podobně jako rozšířené ACLs ve funkci, umožňují řízení přístupu na základě času. Je vytvořen časový rozsah, který definuje konkrétní časy dne a týdne, aby bylo možné implementovat ACLs založené na čase., Časový rozsah je identifikován jménem a poté odkazován funkcí. Proto jsou časová omezení uložena na samotnou funkci. Časový rozsah se spoléhá na systémové hodiny routeru. Hodiny routeru lze použít, ale funkce funguje nejlépe se synchronizací síťového časového protokolu (NTP).

jedná se o časově založené ACL příkazy.,

V tomto příkladu, Telnet připojení je povoleno z vnitřní do vnější sítě, v pondělí, ve středu a v pátek během obchodní hodiny:

Komentoval IP ACL Položky

Komentoval IP ACL položky byly zavedeny v Cisco IOS Software Release 12.0.2.T. Komentáře usnadňují pochopení ACLs a mohou být použity pro standardní nebo rozšířené IP ACLs.

toto je komentovaný název syntaxe příkazu IP ACL.

ip access-list {standard|extended} access-list-name remark remark

Toto je komentované očíslovány IP ACL syntaxe příkazu.,

access-list access-list-number remark remark

Toto je příklad komentáře číslované ACL.

Context-Based Access Control

Context-based access control (CBAC) byl představen v Cisco IOS Software Release 12.0.5.T a vyžaduje sadu funkcí Cisco IOS Firewall. CBAC kontroluje provoz, který prochází firewallem, aby zjistil a spravoval informace o stavu pro relace TCP a UDP. Tyto informace o stavu se používají k vytvoření dočasných otvorů v seznamech přístupů brány firewall., Konfigurace ip zkontrolovat seznamy ve směru toku provozu zahájení řízení s cílem umožnit návrat provoz a další údaje, připojení pro přípustné relace, relací, které vznikly v rámci chráněné interní sítě, aby se to udělat.

toto je syntaxe pro CBAC.

ip inspect name inspection-name protocol

Toto je příklad použití CBAC s cílem kontrolovat odchozí provoz. Rozšířený ACL 111 normálně blokuje návratový provoz jiný než ICMP bez otvíracích otvorů CBAC pro návratový provoz.,

ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw tcp timeout 3600 ip inspect name myfw udp timeout 3600 ip inspect name myfw tftp timeout 3600 interface Ethernet0/1 ip address 172.16.1.2 255.255.255.0 ip access-group 111 in ip inspect myfw out access-list 111 deny icmp any 10.1.1.0 0.0.0.255 echo access-list 111 permit icmp any 10.1.1.0 0.0.0.255

Ověřování serveru Proxy

Ověřování proxy byl představen v Cisco IOS Software Release 12.0.5.T. to vyžaduje, abyste měli nastavenou funkci brány Firewall Cisco IOS. Autentizace proxy se používá k ověření příchozích nebo odchozích uživatelů, nebo obojí. Uživatelé, kteří jsou obvykle blokovány ACL může vyvolat prohlížeč jít přes firewall a ověření na TACACS+ nebo RADIUS server., Server předává další položky ACL dolů k routeru, aby umožnil uživatelům projít po ověření.

autentizační proxy je podobný lock and key (dynamic ACLs). To jsou rozdíly:

-

zámek a klíč je zapnutý připojením Telnetu k routeru. Autentizační proxy server je zapnutý HTTP přes router.

-

autentizační proxy musí používat externí server.

-

autentizační proxy zvládne přidání více dynamických seznamů. Zámek a klíč lze přidat pouze jeden.,

-

autentizační proxy má absolutní časový limit, ale žádný časový limit nečinnosti. Zámek a klíč má obojí.

podívejte se na Kuchařku konfigurace integrovaného softwaru Cisco Secure pro příklady autentizace proxy.

Turbo ACLs

Turbo ACLs byly představeny v Cisco IOS Software Release 12.1.5.T a nacházejí se pouze na 7200, 7500 a dalších špičkových platformách. Funkce turbo ACL je navržena tak, aby efektivněji zpracovávala ACLs, aby se zlepšil výkon routeru.

použijte příkaz access-list compiled pro turbo ACLs., Toto je příklad kompilovaného ACL.

po definování standardního nebo rozšířeného ACL použijte pro kompilaci příkaz global configuration.

příkaz Zobrazit access-list compiled zobrazuje statistiky o ACL.

distribuované Časové ACLS

distribuované Časové ACLS byly zavedeny v Cisco IOS Software Release 12.2.2.T za účelem implementace časových ACLs na routerech řady 7500 podporovaných VPN. Před zavedením distribuované funkce ACL založené na čase nebyly časově založené ACLs podporovány na linkových kartách pro směrovače řady Cisco 7500., Pokud byly nakonfigurovány ACL založené na čase, chovaly se jako normální ACLs. Pokud rozhraní na linkové karty byl nakonfigurován s time-based Acl pakety přepne do rozhraní nebyly distribuovány přešel přes čáru kartu, ale předala na trase procesor pro zpracování.

syntaxe pro distributed time-based Acl je stejný jako u time-based Acl s přidáním příkazů v souvislosti se postavení Mimo Procesor Komunikaci (IPC) zpráv mezi trase procesor a linkové karty.,

debug time-range ipc show time-range ipc clear time-range ipc

Získat Acl

Získat Acl se používají za účelem zvýšení bezpečnosti na Cisco 12000 routery ochranou gigabit trasy procesor (GRP) routeru od zbytečných a potenciálně zločinný provoz. Zobrazí Acl byly přidány jako speciální výjimku na údržbu plyn na Cisco IOS Software Release 12.0.21S2 a integrovaný do 12.0(22)S. Viz GSR: Příjem Seznamy Řízení Přístupu pro další informace.,

Ochranu Infrastruktury Acl

Infrastruktury Acl se používají, aby se minimalizovalo riziko a účinnost přímého infrastruktury útokem výslovného povolení pouze autorizovaný dopravní infrastruktury zařízení při povolování všechny ostatní tranzitní dopravy. Další informace naleznete v části Ochrana vašeho jádra: seznamy řízení přístupu k ochraně infrastruktury.

Transit ACLs

Transit ACLs se používají ke zvýšení zabezpečení sítě, protože výslovně povolují pouze požadovaný provoz do vaší sítě nebo sítí., Další informace naleznete v seznamech řízení přístupu k tranzitu: filtrování na okraji.